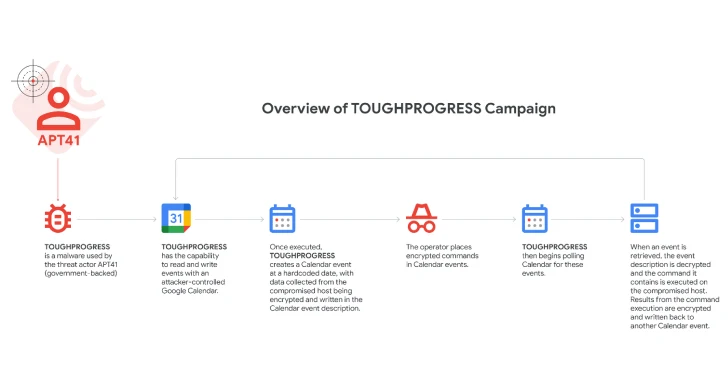

水曜日にGoogleは、中国の国家支援の脅威アクターとして知られるAPT41が、Googleカレンダーをコマンド&コントロール(C2)に利用するTOUGHPROGRESSというマルウェアを活用していることを明らかにしました。

この技術大手は、2024年10月末にこの活動を発見し、マルウェアが侵害された政府のウェブサイトにホストされ、他の複数の政府機関を標的にしていたと述べました。

「C2のためのクラウドサービスの悪用は、多くの脅威アクターが正当な活動と偽装するために利用する手法です」とGoogle脅威インテリジェンスグループ(GTIG)の研究者パトリック・ホイッツェルは述べました。

APT41は、Axiom、Blackfly、Brass Typhoon(以前はBarium)、Bronze Atlas、Earth Baku、HOODOO、Red Kelpie、TA415、Wicked Panda、Winntiとしても追跡されており、政府や世界の海運・物流、メディア・エンターテインメント、技術、自動車産業を標的にすることで知られる多産な国家グループに付けられた名前です。

2024年7月、Googleは、イタリア、スペイン、台湾、タイ、トルコ、英国でこれらの業界の垂直市場で活動するいくつかの組織が、ANTSWORD、BLUEBEAM、DUSTPAN、DUSTTRAPのようなウェブシェルとドロッパーの組み合わせを使用した「持続的なキャンペーン」によって標的にされたことを明らかにしました。

その後、今年初め、APT41の傘下にあるサブクラスターが、2024年3月に日本の製造、材料、エネルギーセクターの企業を攻撃するキャンペーン「RevivalStone」の一環として特定されました。

Googleが文書化した最新の攻撃チェーンは、標的の政府ウェブサイトにホストされたZIPアーカイブへのリンクを含むスピアフィッシングメールを送信することを含んでいます。ZIPファイルにはディレクトリとPDFドキュメントを装ったWindowsショートカット(LNK)が含まれています。ディレクトリには「1.jpg」から「7.jpg」までの7つの異なる節足動物の画像が含まれているように見えます。

感染はLNKファイルが起動されると始まり、ディレクトリから引き出された種を輸出のために申告する必要があると述べるデコイPDFが受信者に提示されます。しかし、「6.jpg」と「7.jpg」は偽の画像であることに注意が必要です。

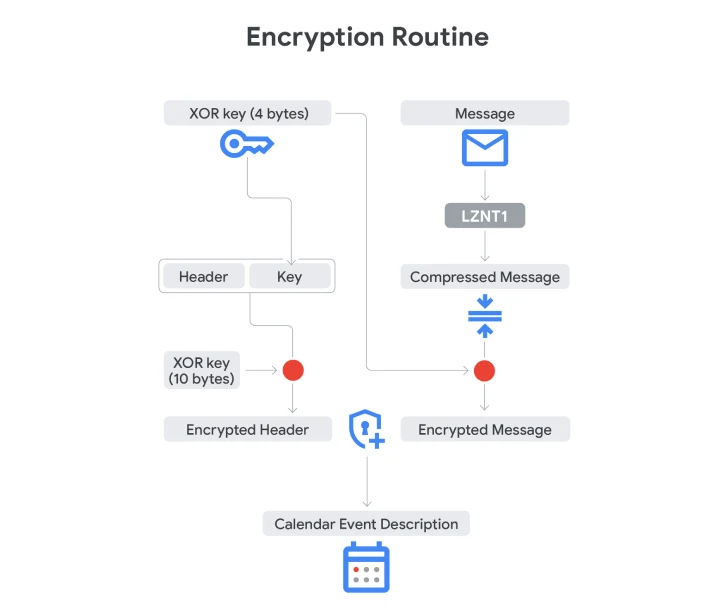

「最初のファイルは実際には暗号化されたペイロードであり、ターゲットがLNKをクリックすると起動されるDLLファイルによって復号化されます」とホイッツェルは述べ、マルウェアはメモリのみのペイロード、暗号化、圧縮、制御フローの難読化など、さまざまなステルスと回避技術を実装していると付け加えました。

マルウェアは3つの異なるコンポーネントで構成されており、それぞれが連続して展開され、特定の機能を実行するように設計されています –

- PLUSDROP、次のステージをメモリ内で復号化して実行するためのDLL

- PLUSINJECT、正当な「svchost.exe」プロセスでプロセスホローイングを実行して最終ペイロードを注入する

- TOUGHPROGRESS、C2のためにGoogleカレンダーを使用する主要なマルウェア

マルウェアは、攻撃者が制御するGoogleカレンダーでイベントを読み書きするように設計されており、収集されたデータをイベントの説明に保存するためにハードコードされた日付(2023-05-30)にゼロ分のイベントを作成します。

オペレーターは、2023年7月30日と31日にカレンダーイベントに暗号化されたコマンドを配置し、それがマルウェアによってポーリングされ、復号化され、侵害されたWindowsホスト上で実行され、結果が別のカレンダーイベントに書き戻され、攻撃者がそこから抽出できるようにします。

Googleは、悪意のあるGoogleカレンダーを削除し、関連するWorkspaceプロジェクトを終了することで、キャンペーン全体を無効化する措置を講じたと述べました。また、影響を受けた組織には通知されたとも述べました。キャンペーンの正確な規模は不明です。

これはAPT41がGoogleのサービスを武器化して自らの利益に利用した初めての事例ではありません。2023年4月、Googleは、脅威アクターが無名の台湾のメディア組織を標的にして、Google Driveにホストされたパスワード保護されたファイルを介して配信されるGoogle Command and Control(GC2)として知られるGoベースのオープンソースレッドチーミングツールを配信したことを明らかにしました。

インストールされると、GC2はGoogle Sheetsからコマンドを読み取り、クラウドストレージサービスを使用してデータを流出させるバックドアとして機能します。

翻訳元: https://thehackernews.com/2025/05/chinese-apt41-exploits-google-calendar.html