Googleは、組織のSalesforceインスタンスを大規模なデータ窃盗とその後の恐喝のために侵害することを目的とした、音声フィッシング(別名vishing)キャンペーンを「専門」とする金銭目的の脅威クラスターの詳細を公開しました。

このテクノロジー大手の脅威インテリジェンスチームは、この活動をUNC6040という名前で追跡しており、オンラインサイバー犯罪集団として知られるThe Comと関係のある脅威グループと一致する特徴を示していると述べています。

「過去数か月にわたり、UNC6040は、電話を使った説得力のあるソーシャルエンジニアリングの取り組みで、ITサポート担当者を装ったオペレーターを通じてネットワークを侵害することに繰り返し成功しています」と同社はThe Hacker Newsに共有されたレポートで述べています。

Googleの脅威インテリジェンスグループ(GTIG)は、このアプローチにより、英語を話す従業員を騙して、脅威アクターにアクセスを与えたり、資格情報などの貴重な情報を共有させたりする行動を取らせることができると付け加えました。これらの情報はデータ窃盗を容易にするために使用されます。

UNC6040の活動の注目すべき点は、被害者を騙して承認させ、vishing攻撃中に組織のSalesforceポータルに接続させるために、Salesforceのデータローダーの改変版を使用することです。データローダーは、Salesforceプラットフォーム内でデータを一括でインポート、エクスポート、および更新するために使用されるアプリケーションです。

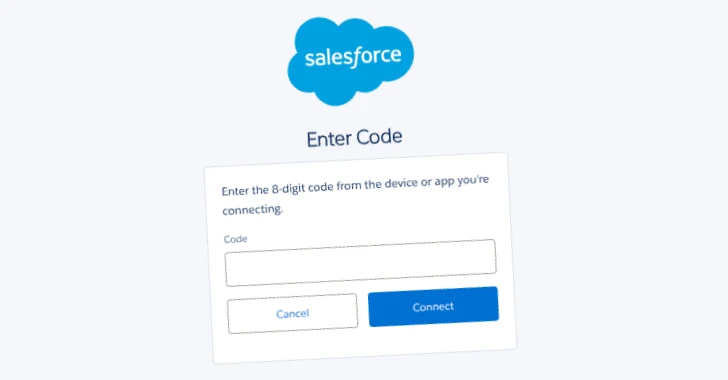

具体的には、攻撃者はターゲットをSalesforceの接続アプリ設定ページに誘導し、正規のものとは異なる名前やブランド(例:「My Ticket Portal」)を持つデータローダーアプリの改変版を承認させます。この行動により、彼らはSalesforceの顧客環境への不正アクセスを得て、データを流出させます。

データ損失を超えて、これらの攻撃はUNC6040が被害者のネットワークを横断し、Okta、Workplace、Microsoft 365などの他のプラットフォームから情報をアクセスして収集するための足がかりとなります。

特定の事件では、恐喝活動も関与していましたが、最初の侵入が観察されてから「数か月」後にのみ行われ、盗まれたデータを収益化し、利益を得る試みを示しています。おそらく、別の脅威アクターと協力していると考えられます。

「これらの恐喝の試みの間、アクターは、被害者への圧力を高める方法として、よく知られたハッキンググループShinyHuntersとの関係を主張しました」とGoogleは述べています。

UNC6040がThe Comに関連するグループとの重複は、Oktaの資格情報を標的にしたことと、ITサポートを通じたソーシャルエンジニアリングの使用に由来しており、これはScattered Spiderという、ゆるやかに組織された集団の一部である別の金銭目的の脅威アクターによって採用されています。

このvishingキャンペーンはSalesforceによって見過ごされておらず、2025年3月に、脅威アクターが電話でITサポート担当者を装い、顧客の従業員を騙して資格情報を提供させたり、改変されたデータローダーアプリを承認させたりするソーシャルエンジニアリング戦術を使用していると警告しました。

「彼らは、資格情報やMFAトークンを盗むために設計されたフィッシングページに顧客の従業員やサードパーティのサポート作業者を誘導したり、悪意のある接続アプリを追加するためにlogin.salesforce[.]com/setup/connectページにユーザーを誘導したりしていると報告されています」と同社は述べています。

「場合によっては、悪意のある接続アプリが異なる名前やブランドで公開されたデータローダーアプリの改変版であることが観察されています。脅威アクターが顧客のSalesforceアカウントにアクセスしたり、接続アプリを追加したりすると、接続アプリを使用してデータを流出させます。」

この開発は、ソーシャルエンジニアリングキャンペーンの継続的な洗練を示すだけでなく、ITサポートスタッフが初期アクセスを得るための手段としてますます標的にされていることを示しています。

「UNC6040のようなキャンペーンが、これらの洗練されたvishing戦術を活用することの成功は、このアプローチが組織の防御を侵害しようとする金銭目的のグループにとって依然として効果的な脅威ベクトルであることを示しています」とGoogleは述べています。

「初期の侵害と恐喝の間の長い時間枠を考えると、複数の被害組織や潜在的な下流の被害者が今後数週間または数か月で恐喝要求に直面する可能性があります。」

翻訳元: https://thehackernews.com/2025/06/google-exposes-vishing-group-unc6040.html