サイバーセキュリティ研究者は、2025年初頭からブラジルのユーザーを標的にした新しいキャンペーンを明らかにし、Chromiumベースのウェブブラウザ用の悪意のある拡張機能を使ってユーザーの認証データを盗むことを明らかにしました。

「フィッシングメールの一部は、侵害された企業のサーバーから送信され、攻撃の成功率を高めています」とPositive Technologiesのセキュリティ研究者Klimentiy Galkinは報告書で述べています。「攻撃者は、Google Chrome、Microsoft Edge、Braveブラウザ用の悪意のある拡張機能のほか、Mesh AgentやPDQ Connect Agentを使用しました。」

ロシアのサイバーセキュリティ企業は、この活動をOperation Phantom Enigmaという名前で追跡しており、悪意のある拡張機能がブラジル、コロンビア、チェコ共和国、メキシコ、ロシア、ベトナムなどから722回ダウンロードされたと述べています。70のユニークな被害企業が特定されています。キャンペーンの一部は、Xで@johnk3rというエイリアスを持つ研究者によって4月初旬に公開されました。

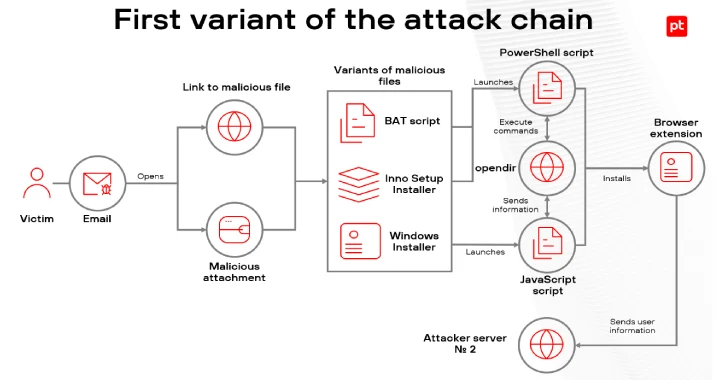

攻撃は、請求書に偽装したフィッシングメールから始まり、ブラウザ拡張機能を展開するための多段階プロセスを引き起こします。メッセージは、受信者に埋め込まれたリンクからファイルをダウンロードするか、アーカイブ内に含まれる悪意のある添付ファイルを開くよう促します。

ファイル内には、PowerShellスクリプトをダウンロードして起動するバッチスクリプトが含まれており、それにより仮想環境で実行されているかどうかや、Diebold Warsawというソフトウェアの存在を確認する一連のチェックが行われます。

GAS Tecnologiaによって開発されたWarsawは、ブラジルでインターネットやモバイルデバイスを通じて銀行やeコマースの取引を保護するために使用されるセキュリティプラグインです。ラテンアメリカの銀行トロイの木馬であるCasbaneiroが同様の機能を組み込んでいることは、ESETが2019年10月に公開しています。

PowerShellスクリプトは、ユーザーアカウント制御(UAC)を無効にし、前述のバッチスクリプトをシステム再起動時に自動的に起動するように設定して持続性を確立し、リモートサーバーとの接続を確立してさらなるコマンドを待機するように設計されています。

サポートされているコマンドのリストは次のとおりです –

- PING – サーバーにハートビートメッセージを送信し、「PONG」で応答

- DISCONNECT – 被害者のシステム上で現在のスクリプトプロセスを停止

- REMOVEKL – スクリプトをアンインストール

- CHECAEXT – 悪意のあるブラウザ拡張機能の存在を確認するためにWindowsレジストリをチェックし、存在する場合はOKEXT、見つからない場合はNOEXTを送信

- START_SCREEN – ExtensionInstallForcelistポリシーを変更してブラウザに拡張機能をインストールする。このポリシーは、ユーザーの操作なしにインストールできるアプリと拡張機能のリストを指定します。

検出された拡張機能(識別子nplfchpahihleeejpjmodggckakhglee、ckkjdiimhlanonhceggkfjlmjnenpmfm、lkpiodmpjdhhhkdhdbnncigggodgdfli)は、すでにChrome Web Storeから削除されています。

他の攻撃チェーンでは、最初のバッチスクリプトをWindows InstallerやInno Setupインストーラーファイルに置き換え、拡張機能を配信するために使用されます。Positive Technologiesによれば、このアドオンは、Banco do Brasilに関連するウェブページに対応するアクティブなブラウザタブがある場合に悪意のあるJavaScriptコードを実行するように設計されています。

具体的には、ユーザーの認証トークンを攻撃者のサーバーに送信し、被害者に読み込み画面を表示する(WARTENまたはSCHLIEBEN_WARTEN)か、銀行のウェブページに悪意のあるQRコードを提供する(CODE_ZUM_LESEN)ためのコマンドを受け取るリクエストを送信します。コマンドにドイツ語の単語が含まれていることは、攻撃者の所在地を示唆しているか、ソースコードが他の場所から再利用された可能性があります。

潜在的な被害者の数を最大化するための試みとして、未知のオペレーターは、請求書関連の誘引を利用してインストーラーファイルを配布し、悪意のあるブラウザ拡張機能の代わりにMeshCentral AgentやPDQ Connect Agentなどのリモートアクセスソフトウェアを展開していることが判明しました。

Positive Technologiesは、攻撃者の補助スクリプトに属するオープンディレクトリを特定し、EnigmaCyberSecurity識別子(”<victim-domain>/about.php?key=EnigmaCyberSecurity”)を含むパラメータを持つリンクを含んでいると述べています。

「この研究は、ラテンアメリカでの非常にユニークな技術の使用を強調しており、悪意のあるブラウザ拡張機能やWindows InstallerおよびInno Setupインストーラーを介した配布を含んでいます」とGalkinは述べています。

「攻撃者のオープンディレクトリ内のファイルは、企業を感染させることが、彼らの代理でメールを密かに配布するために必要であったことを示しています。しかし、攻撃の主な焦点は通常のブラジルのユーザーにありました。攻撃者の目的は、被害者の銀行口座から認証データを盗むことです。」

翻訳元: https://thehackernews.com/2025/06/malicious-browser-extensions-infect-722.html