2024年にフィンランドの首都であり最大の雇用者であるヘルシンキで発生したデータ侵害は、30万人以上の個人の機密データを露出させ、サイバーセキュリティ専門家に貴重な教訓を提供しました。

この事件はフィンランドの安全調査局(SIAF/OTKES)による1年間の調査の対象となり、2025年6月17日に技術報告書が公開されました。

フィンランドの国家サイバーセキュリティセンター(NCSC-FI)のシニアスペシャリストであるマティアス・メシアは、ヘルシンキが侵害から回復するのを支援したタスクフォースを率いました。

彼は6月23日にコペンハーゲンで開催されたFIRSTCONで、事件の洞察と侵害を封じ込め、緩和するために採用された戦略を共有し、同様のサイバーセキュリティの課題に直面している他者に実践的なガイダンスを提供しました。

2024年のヘルシンキのデータ侵害に関する洞察

約40,000人の従業員と€4-5百万($4.6-5.8百万)の予算を持つヘルシンキは、フィンランドの首都であり最大の都市であり、2025年3月時点で国の人口の12%(686,595人)を引きつけるだけでなく、国の最大の雇用主でもあります。

4月30日午後11時30分、ヘルシンキ市の誰かがNCSC-NIに潜在的なデータ侵害について報告しました。翌日の早期メディア報道に続き、ヘルシンキは5月2日に公表し、侵害が組織の教育部門であるKASKOに影響を与えたと述べました。

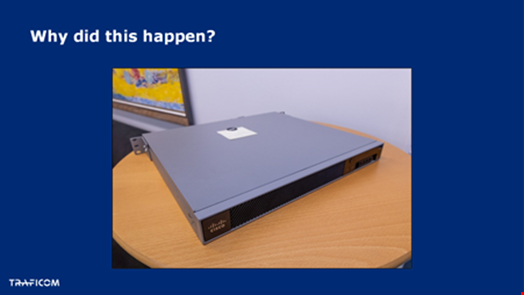

ヘルシンキ市、NCSC-FI、およびプライベートデジタルフォレンジックスおよびインシデントレスポンス(DFIR)パートナーによる調査から数日以内に、感染したデバイスが特定されました。それは、KASKOがVPN接続の受信ルーターとして使用していたCisco ASA 5515ファイアウォールアプライアンスでした。このハードウェアは2014年に設置され、2016年に最後に更新されました。2017年には、デバイスの責任者が組織を去りました。

攻撃者の手口も調査の初期段階で特定されました。それはブルートフォース攻撃から始まり、ユーザーのコンピュータとルーター間のリモート接続を介した脆弱性の悪用が続き、Cisco AnyConnectソフトウェアを利用しました。デバイスがクラッシュし、攻撃者はダークウェブで見つけた資格情報でログインし、内部システム内を横断してMicrosoft Active Directory、仮想化サーバー、バックアップサーバーに特権アクセスを得てデータを盗みました。

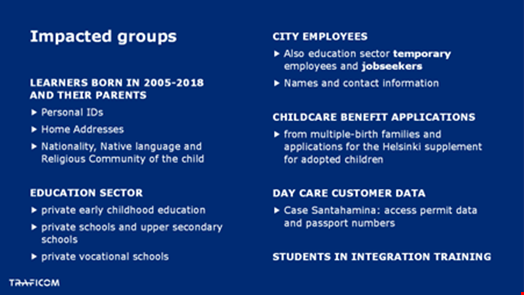

ヘルシンキはすぐにデータの量がかなり多いことを認識しました(約1,000万の文書、または2TBのデータが盗まれました)が、最初は12万人が影響を受ける可能性があると考え、その後15,000人、最終的には30万人以上に再評価しました。

被害者には、市の職員、育児手当申請者、私立学校の職員、統合訓練を受けている学生、2055年から2018年の間に生まれた学生とその親族など、幅広い人々が含まれていました。

「しかし、早い段階でパスワードが漏洩していないことや身代金要求がなされていないことを知っていました」とメシアはFIRSTCONでの講演で述べました。

さらに、これまでのところ、責任の所在は明らかにされていません。「警察はまだ事件を調査中です」とメシアはセッション後にInfosecurityに語りました。

インシデント対応プロセスにおけるNCSC-FIの役割

ヘルシンキのデータ侵害は、NCSC-FIが最も高い関与レベルで扱った18件のケースの1つであり、同機関はこれを「特別なケース」と呼んでいます。

NCSC-FIは2024年5月9日からヘルシンキ市を支援し、2024年6月まで10〜20人のスタッフを割り当て、そのうち半分が技術的な修復に集中し、残りはコンプライアンス、コミュニケーション、データ侵害報告などのさまざまなタスクを担当しました。

さまざまな貢献の中で、NCSC-FIはヘルシンキ市に調査のアドバイスを行い、記者会見の計画を支援し、カスタムシナリオを提供し、2024年5月末にフィンランドの自治体の管理チームとセキュリティスペシャリストとの専門家セミナーを調整しました。

2024年5月30日、NCSC-FIのスタッフは5つの分野に取り組む内部の「教訓学習」セッションを開催し、その後、5つのテーマ別「教訓学習」報告書の形を取りました:

- 組織、調整、リーダーシップ報告書

- ケース調整報告書

- 技術報告書

- 法的報告書

- コミュニケーション報告書

NCSC-FIのメンバーは、6月末までヘルシンキ市にIT技術ガイダンスを提供し、ケースが「落ち着いた」とメシアがFIRSTCONで述べました。

「また、効率的なインシデント対応タスクフォースを作成する方法についての40ページの文書を公開しました」とメシアは付け加えました。

2024年7月、SIAFは独自のフォレンジック調査を開始しました。

学んだ教訓と今後の展開

Infosecurityに語ったところによると、メシアはヘルシンキのケースから得た3つの主要な教訓を共有しました:

- 特に未パッチまたは古いエッジデバイスの妥協を伴うサイバーインシデントは、重大なインシデントとして扱うべきである

- 組織はインシデント対応とビジネス継続プロセスの物流に備え、使用したいコミュニケーションツールの設定や運用テンプレートの設定を含めるべきである

- 組織は、以前のサイバーインシデントの経験を持つ人々と経験のない人々を含むさまざまなプロファイルをタスクフォースに含めるべきである

さらに、彼の講演中に、NCSC-FIのシニアスペシャリストはインシデント対応者のための個人的なヒントを共有しました:

- チャットを清潔に保つ – ミームや雑談はしない

- 協力し、タスクを委任する

- タイムラインを使用し、特にリーダーシップチームに何が起こっている/起こったかを説明するために使用する

- ネットワークを何度もスキャンする

- インシデントに関する情報を自分のバブルの外に共有する – より広い組織や公衆に – そうしないと、誰かが情報の空白を埋める

- 情報を慎重に扱う

- 政治とメディアを尊重する

最後に、メシアはInfosecurityに、ヘルシンキのケースがNCSC-FIにサイバーインシデントの帰属を決定するための新しい3層システムを開発するきっかけとなったことを共有しました。このシステムは、エージェンシーがどれだけの努力を投資すべきか、したがってどれだけのNCSC-FIの人員がケースに取り組むべきかを決定するためのものです。

まだ開発中ですが、このフレームワークはインシデントを3つの優先レベルに分類する可能性があります:中程度の優先度、少数のNCSC-FIスタッフがケースに取り組む場合;高い優先度、最大10人のNCSC-FI個人がケースに取り組む場合;そして重大な優先度、10人以上のNCSC-FIの人々がインシデントの修復に専念する場合。

「来年のFIRSTCONでこの新しいフレームワークを紹介するための素晴らしいプレゼンテーションを用意できると思います」とメシアは発表しました。

翻訳元: https://www.infosecurity-magazine.com/news/helsinki-ncscfi-major-data-breach/