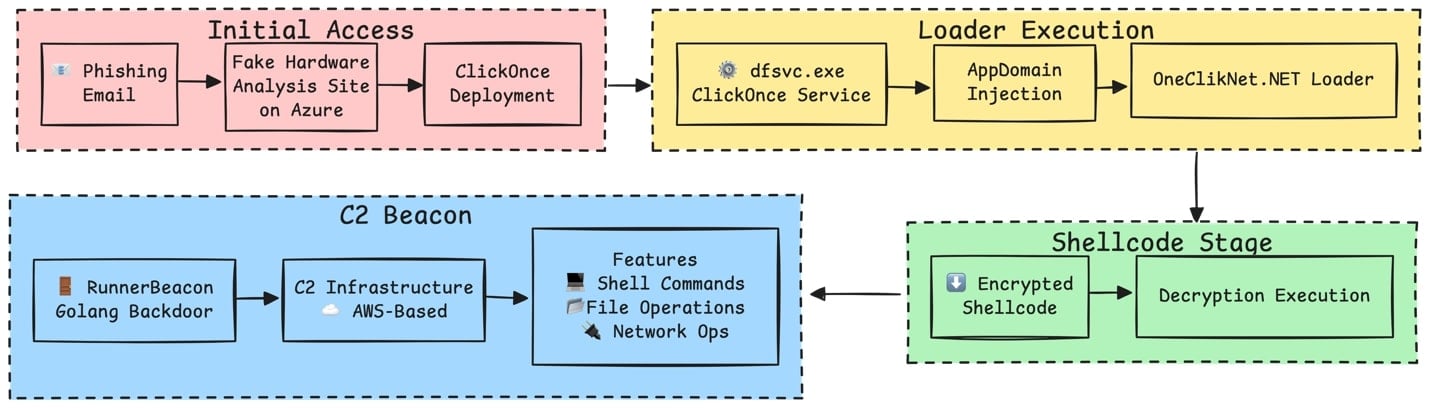

研究者がOneClikと呼ぶ高度な悪意のあるキャンペーンが、MicrosoftのClickOnceソフトウェア展開ツールとカスタムGolangバックドアを利用して、エネルギー、石油、ガス部門の組織を侵害しています。

ハッカーは、コマンドアンドコントロール(C2)インフラストラクチャを隠すために、正当なAWSクラウドサービス(AWS、Cloudfront、API Gateway、Lambda)に依存しています。

ClickOnceは、開発者が自己更新型のWindowsベースのアプリケーションを作成し、ユーザーの操作を最小限に抑えることができるMicrosoftの展開技術です。

サイバーセキュリティ企業Trellixのセキュリティ研究者は、キャンペーンの3つのバリアント(v1a、BPI-MDM、v1d)を分析し、すべてが.NETベースのローダーOneClikNetを介して「高度なGolangバックドア」RunnerBeaconを展開していることを確認しました。

彼らによれば、OneClikキャンペーンの各バージョンは、高度な戦術とC2の難読化、強力な分析回避、サンドボックス回避技術で進化しました。

運用上の指標は中国に関連する脅威アクターを示していますが、研究者は帰属を慎重に行っています。

MicrosoftのClickOnce展開ツールの悪用

OneClik攻撃は、正当なツールとカスタムマルウェア、クラウドおよびエンタープライズツールを組み合わせることで、脅威アクターが操作の検出を回避できるようにします。

それは、Azureエコシステムにホストされた偽のハードウェア分析サイトへのリンクを含むフィッシングメールから始まり、正当なツールに偽装された.APPLICATIONファイル(ClickOnceマニフェスト)を配信します。

Trellixの研究者によれば、攻撃者はClickOnceアプリを悪意のあるペイロードの配信メカニズムとして使用し、ユーザーアカウント制御メカニズムをトリガーしませんでした。

「ClickOnceアプリは展開サービス(dfsvc.exe)の下で起動し、攻撃者がこの信頼されたホストを介して悪意のあるペイロードの実行をプロキシすることを可能にします。

ClickOnceアプリケーションはユーザーレベルの特権で実行されるため(ユーザーアカウント制御は不要)、特権昇格を回避しようとする脅威アクターにとって魅力的な配信メカニズムを提供します」と研究者は説明しています。

出典: Trellix

実行後、ClickOnceローダーは、.NETアプリケーションがアセンブリをロードする方法を乗っ取ることで悪意のあるペイロードを実行します。この技術はAppDomainManagerインジェクションと呼ばれます。

OneClikの場合、これにより脅威アクターは、ZSATray.exe、umt.exe、ied.exeなどの正当な.NET実行ファイルを使用して、通常の依存関係とは異なるものをロードすることができました。

「ローダーが配置されると、ペイロードの実行はdfsvc.exeの下で進行し、無害なClickOnceの活動と融合します」とTrellixの研究者は述べています。

操作を長期間隠すために、脅威アクターは正当なAWSサービスを利用し、C2通信が無害なCDNトラフィックと混ざり合うことで通常のクラウド使用として見えるようにしました。

OneClik v1aバリアントでは、ビーコンはCloudfront配信ドメインとAPI Gatewayエンドポイントに接続しました。v1dでは、AWS Lambda関数URLをHTTPコールバックアドレスとして使用しました。

「クラウドに隠れることで、攻撃者はAWSの高い信頼性と可用性を悪用します。防御者はこのトラフィックに気付くためにSSLを復号化するか、AWSドメイン全体をブラックリストに登録する必要がありますが、これはしばしば非現実的です」とTrellixの研究者は明確にしています。

GoベースのRunnerBeaconバックドア

GolangベースのRunnerBeaconバックドアの分析により、そのC2プロトコルがすべてのトラフィックをRC4ストリーム暗号アルゴリズムを使用して暗号化し、MessagePackを使用してデータをシリアル化していることが示されました。

それは、BeaconData、FileRequest、CommandRequest、SOCKSRequest、FileUploadなど、複数のメッセージタイプを持つモジュラーメッセージプロトコルを備えています。

バックドアが分析を妨げるために使用する方法のいくつかとして、研究者は「obfuscate_and_sleep」ルーチンとビーコン間隔のランダム化された「ジッター」を発見しました。

研究者はまた、脅威アクターが以下を可能にする高レベルのコマンドを観察しました:

- シェルコマンドの実行(CreateProcessW)

- プロセスの列挙

- ファイル操作の実行(ディレクトリリスト、アップロード、ダウンロード)

- ネットワーク関連のタスクの実行(ポートスキャン)

- データトラフィックをプロキシするためのSOCKS5トンネルの確立

追加のRunnerBeaconの機能には、プロセスインジェクションや特権昇格の準備などの高度な操作が含まれます。

Trellixは、RunnerBeaconの設計がGeaconファミリーのようなGoベースのCobalt Strikeビーコンに似ていると述べています。

コマンドセットの類似性とクロスプロトコルC2の使用により、「RunnerBeaconは、ステルス性とクラウドフレンドリーな操作のために進化したフォークまたはプライベートに修正されたGeaconのバリアントである可能性がある」と彼らは述べています。

慎重な帰属

OneClikキャンペーンは最近、3月の初めに発見されましたが、RunnerBeaconローダーのバリアントが2023年9月に中東の石油およびガス部門の企業で特定されました。

配信方法は特定できませんでしたが、バリアントのコードはOneClik操作から分析されたモジュールとほぼ同一です。

中国に関連する国家アクターに関連する活動を示す手がかりには、中国の脅威アクターに帰属される他のキャンペーンで見られる戦術、技術、手順が含まれます。

Trellixは、.NET AppDomainManagerインジェクション技術が中国の脅威アクターに帰属される複数のサイバー攻撃で使用されていることを強調しています。同様に暗号化されたペイロードを展開するために使用される方法も同様です。

さらに、以前の中国関連キャンペーンは、AlibabaやAmazonのサービスを使用したクラウドベースのステージングを好むことを示しています。

しかし、これらの重複は、OneClik攻撃を特定の脅威アクターに帰属させるには十分ではありません。

Trellixのレポートには、フィッシングルアーやマルウェアローダーから設定ファイル、バックドアバイナリ、正当な実行ファイル、ドメイン、設定パラメータに至るまで、OneClikキャンペーンのすべてのコンポーネントに対する妥協の指標の包括的なリストが含まれています。

なぜITチームは手動のパッチ管理をやめているのか

パッチ適用は、複雑なスクリプト、長時間の作業、終わりのない緊急対応を意味していました。もうそうではありません。

この新しいガイドでは、Tinesが現代のIT組織がどのように自動化でレベルアップしているかを解説します。パッチを迅速に適用し、オーバーヘッドを削減し、戦略的な作業に集中します—複雑なスクリプトは不要です。