サイバーセキュリティ研究者たちは、少なくとも2023年7月以降、アフリカ全域の金融機関を標的とした一連のサイバー攻撃に注意を呼びかけています。これらの攻撃では、オープンソースや公に利用可能なツールを組み合わせてアクセスを維持しています。

Palo Alto NetworksのUnit 42は、この活動をCL-CRI-1014というモニカーで追跡しており、ここで「CL」は「クラスター」、「CRI」は「犯罪動機」を意味します。

攻撃の最終目的は、初期アクセスを取得し、それを地下フォーラムで他の犯罪者に販売することだと考えられており、脅威アクターは初期アクセスブローカー(IAB)となっています。

「脅威アクターは、正当なアプリケーションから署名をコピーし、ファイル署名を偽造して、ツールセットを偽装し、悪意のある活動を隠蔽します」と研究者のTom FaktermanとGuy Leviは述べています。「脅威アクターはしばしば正当な製品を悪意のある目的で偽装します。」

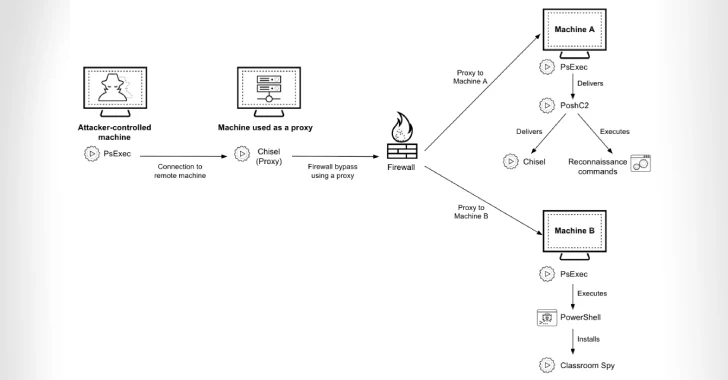

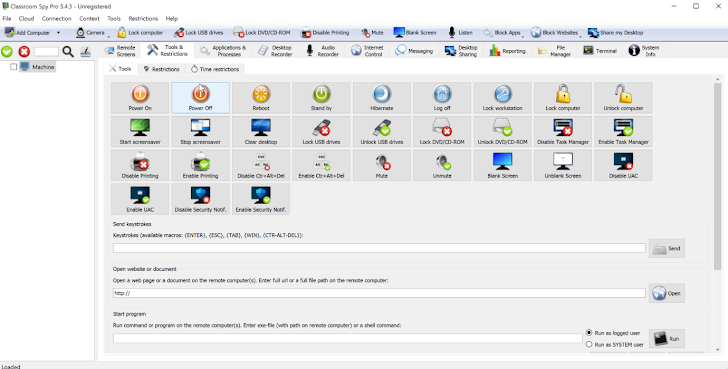

攻撃は、コマンド・アンド・コントロール(C2)用のPoshC2、悪意のあるネットワークトラフィックをトンネリングするChisel、リモート管理用のClassroom Spyなどのツールの展開が特徴です。

脅威アクターがターゲットネットワークに侵入する具体的な方法は明らかではありません。一度足場を確保すると、攻撃チェーンはMeshCentral Agentを展開し、その後Classroom Spyを使用してマシンを制御し、Chiselをドロップしてファイアウォールを回避し、PoshC2を侵害されたネットワーク上の他のWindowsホストに拡散します。

検出回避のため、ペイロードはMicrosoft Teams、Palo Alto Networks Cortex、Broadcom VMware Toolsのアイコンを使用して正当なソフトウェアとして偽装されます。PoshC2は3つの異なる方法でシステムに持続されます –

- サービスの設定

- スタートアップフォルダにツールのWindowsショートカット(LNK)ファイルを保存

- “Palo Alto Cortex Services”という名前でスケジュールされたタスクを使用

サイバーセキュリティ企業が観察したいくつかの事件では、脅威アクターがユーザーの資格情報を盗み、それを使用してPoshC2を使ったプロキシを設定したと言われています。

「PoshC2はプロキシを使用してコマンド・アンド・コントロール(C2)サーバーと通信することができ、脅威アクターは特定の環境に合わせてPoshC2のインプラントをカスタマイズしたようです」と研究者たちは指摘しています。

これはPoshC2がアフリカの金融サービスを狙った攻撃に使用された初めてのケースではありません。2022年9月、Check Pointは、Metasploit、PoshC2、DWservice、AsyncRATを配信するために、コートジボワール、モロッコ、カメルーン、セネガル、トーゴの金融および保険会社を標的としたDangerousSavannaと呼ばれるスピアフィッシングキャンペーンを詳細に報告しました。

この開示は、Trustwave SpiderLabsがDire Wolfと呼ばれる新しいランサムウェアグループに関する情報を明らかにした際に行われました。このグループは、先月の出現以来、米国、タイ、台湾、オーストラリア、バーレーン、カナダ、インド、イタリア、ペルー、シンガポールで16人の被害者を出しています。主な標的セクターは技術、製造、金融サービスです。

Dire Wolfロッカーの分析により、Golangで書かれており、システムログの無効化、75のサービスと59のアプリケーションの終了、シャドウコピーの削除による復旧努力の妨害機能を備えていることが明らかになりました。

「現時点でDire Wolfによる初期アクセス、偵察、横移動技術は知られていませんが、組織は良好なセキュリティプラクティスを遵守し、この分析で明らかにされた技術の監視を有効にする必要があります」と同社は述べています。

翻訳元: https://thehackernews.com/2025/06/cyber-criminals-exploit-open-source.html