Scattered Spiderは引き続き注目を集めており、最新のニュースでは、ハッカーが米国の保険大手Aflac、Philadelphia Insurance Companies、およびErie Insuranceへの攻撃に関連していることが明らかになりました。これらはSECフォーム8-Kの提出を通じて開示され、顧客の機密データの盗難と業務の混乱を示しています。

これは、Googleの脅威インテリジェンスグループが、「Scattered Spiderの活動の特徴を持つ複数の侵入が米国で確認されている」と発表したのと同時期に起こっています。特に保険業界に影響を与えています。

しかし、これは具体的に何を意味するのでしょうか?これに答えるために、ここまでの経緯を簡単に振り返り、Scattered Spider攻撃がどのようなものかを見てみましょう。

ここに至るまでの経緯は?

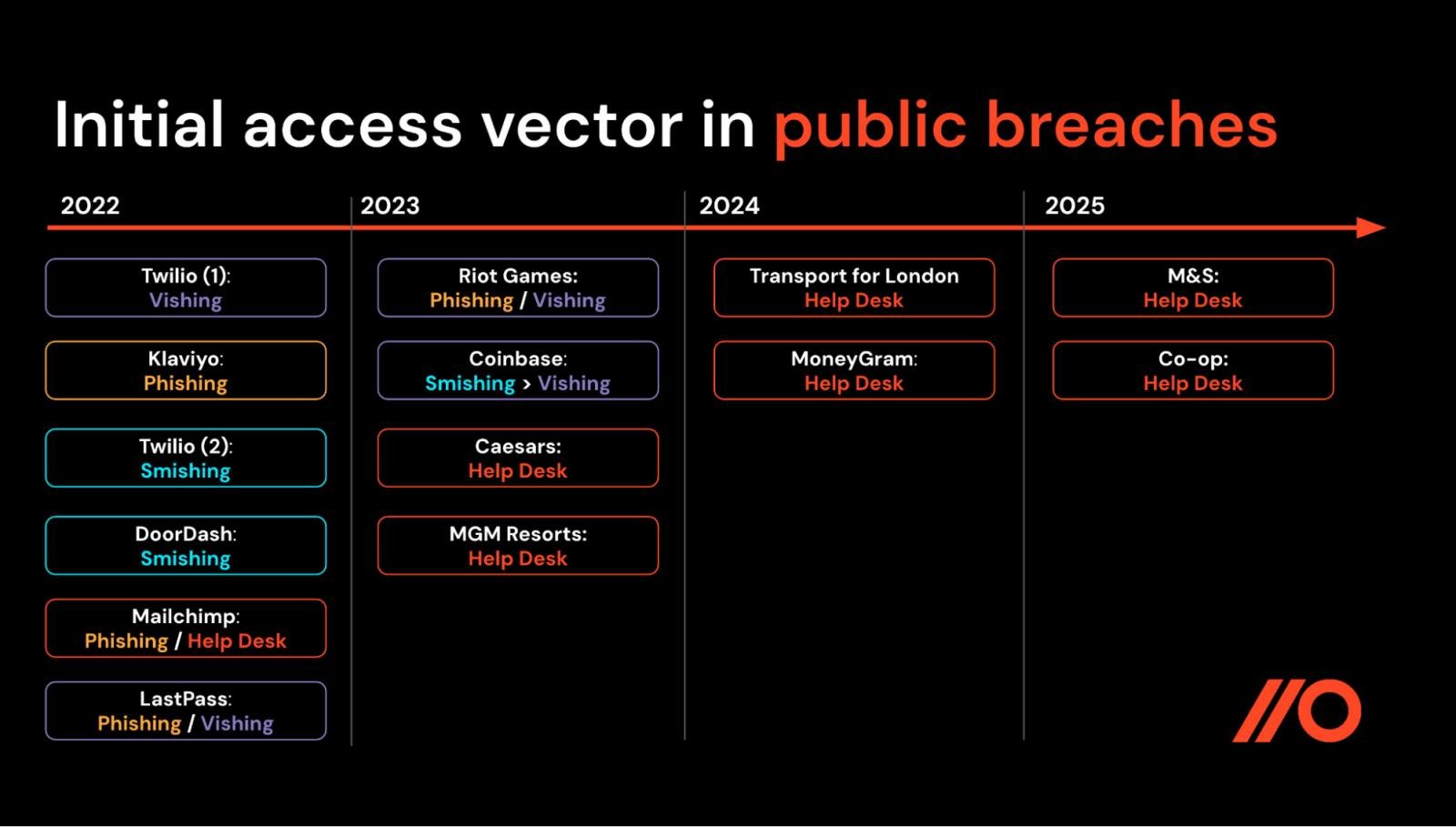

アナリストによって追跡されている犯罪集団Scattered Spiderは2022年から活動しており、2023年のCaesarsやMGMリゾーツ、2024年のロンドン交通局への攻撃など、数々の著名な侵害に関連しています。

-

Caesars: ハッカーはITユーザーになりすまして外部委託されたヘルプデスクを説得し、資格情報をリセットさせた後、顧客ロイヤルティプログラムデータベースを盗み、1500万ドルの身代金を確保しました。

-

MGMリゾーツ: ハッカーはLinkedIn情報を使用して従業員になりすまし、従業員の資格情報をリセットし、6TBのデータを盗みました。MGMが支払いを拒否した後、攻撃は最終的に36時間の停止、1億ドルの損失、4500万ドルで和解された集団訴訟につながりました。

-

ロンドン交通局: 5000人のユーザーの銀行情報が漏洩し、30000人のスタッフが本人確認とパスワードリセットのために対面での対応を求められ、数か月にわたるオンラインサービスの混乱が発生しました。

これらの攻撃の特徴は、アカウントにアクセスするために使用されるパスワードやMFA要素をリセットするためのヘルプデスクプロセスの悪用でした。

攻撃者は、従業員になりすますのに十分な情報を持ってヘルプデスクに電話をかけ、新しいモバイルデバイスのためのMFA登録リンクを送るように依頼し、その後、セルフサービスのパスワードリセット機能を利用してアカウントを制御することができます。恐ろしく簡単です。

2025年のScattered Spiderの再浮上

この手法は、2025年の一連の著名な攻撃で再び使用され、英国の小売業者Marks and SpencerとCo-opへの大規模な侵害が注目を集めました。

どちらも機密データの損失と店舗およびデジタルサービスの長期的な混乱を引き起こし、M&Sは3億ポンドの利益損失と10億ポンドに迫る株価の打撃を受け、数百万ポンドの集団訴訟とICOの罰金の可能性が迫っています。

その後、世界中の小売業者に対する一連の攻撃が前例のない速さで続きました。Dior、The North Face、Cartier、Victoria’s Secret、Adidas、Coca-Cola、およびUnited Natural Foodsが、2025年5月から6月にかけて侵害を受けた小売業者の一部です。

2024年の大量Snowflake侵害(多くの組織が使用する単一プラットフォームを標的にしたもの)とは異なり、これらの攻撃は一見無関係であることが注目されます。単に攻撃者が小売業界を標的にした集中的な努力を表しています。

これらの攻撃に関しては、M&SやCo-opの侵害と比較して提供されている詳細は少ないですが、多くの攻撃は、より伝統的なソフトウェアの脆弱性ではなく、アイデンティティに基づく手法の使用を指摘しています。これはScattered Spiderのもう一つの特徴です。

これが私たちの最初の重要なポイントにつながります…

ポイント #1: アイデンティティに基づくTTPが新しい常識

Scattered Spiderの攻撃は、アイデンティティに基づく侵害の増加の最新の例です。Scattered SpiderのTTPの進化を振り返ると、彼らが一貫してアイデンティティに基づく弱点を利用して被害者の環境にアクセスしてきたことがわかります。

出典: Push Security.

一歩引いて、ヘルプデスク詐欺がScattered Spiderのような脅威アクターが使用する戦術、技術、手順(TTP)の広範なツールキットにどのように適合するかを考える価値があります。

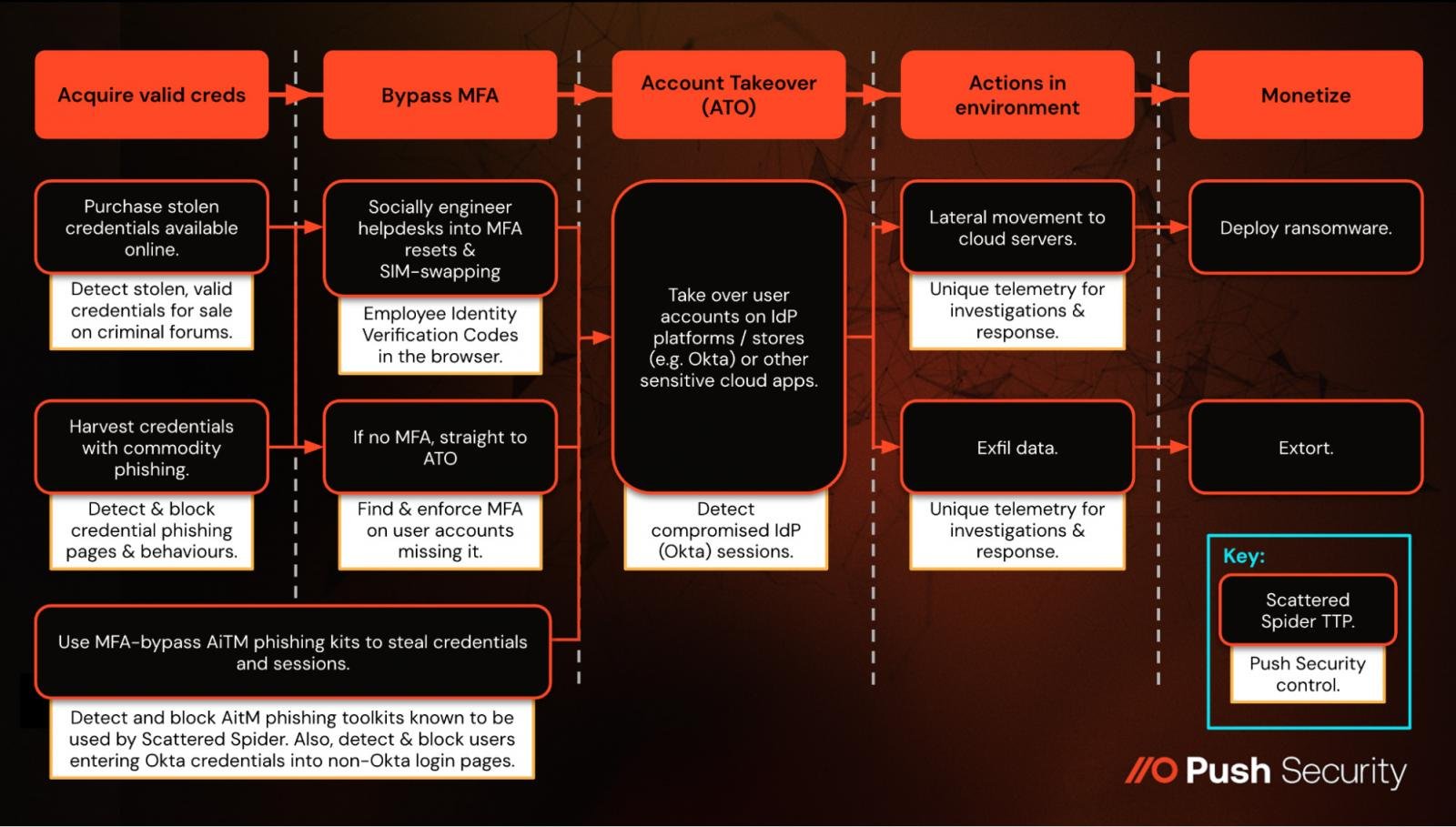

Scattered Spiderは、2022年に初めて登場して以来、アイデンティティに基づくTTPに大きく依存しており、MFAを回避し、特権アカウントのアカウント乗っ取りを達成し、クラウドサービスからデータを盗み、ランサムウェアを展開する(主にVMware環境で)という繰り返し可能なパスをたどっています。Scattered Spiderが使用するTTPには次のものがあります:

-

大量のパスワードを収集するためのメールおよびSMS(スミッシング)による資格情報フィッシング

-

SIMスワッピング(キャリアに攻撃者が制御するSIMカードに番号を転送させる)を使用してSMSベースのMFAを回避する

-

MFA疲労(別名:プッシュボンビング)を使用してアプリベースのプッシュ認証を回避する

-

ビッシングを使用して(つまり、ヘルプデスク攻撃ではなく、被害者に直接電話をかけてMFAコードを社会工学的に取得する)

-

ドメインレジストラを社会工学的に操作してターゲット組織のDNSを制御し、MXレコードと受信メールをハイジャックし、これを使用して会社のビジネスアプリ環境を乗っ取る

-

そして最近では、EvilginxのようなMFAバイパスAiTMフィッシングキットを使用してライブユーザーセッションを盗む

したがって、ヘルプデスク詐欺は彼らのツールキットの重要な部分ですが、それが全体像ではありません。特にAiTMフィッシングのような手法は、今年、MFAを回避し、アカウント乗っ取りを達成するための信頼性が高くスケーラブルな方法として人気が急上昇しています。

これらの手法を単なるScattered Spiderの特徴として考えないことが重要です。結局のところ、Scattered Spiderは自己認識されたグループではなく、アナリストが活動のパターンに付けた名前です。2024年の一連の逮捕を考慮すると、現在のScattered Spiderの化身が2022-2024年の攻撃の背後にいる同じ個人である可能性は低いです。

そして、これらのアイデンティティに基づく攻撃パターンは、Lapsus$、Yanluowang、Karakurt、およびShinyHuntersのようなさまざまな自己名付けされた犯罪グループに共通しています。ロシアの国家支援アクターでさえ、犯罪グループによって普及された手法をますます使用しています。

簡単に言えば、アイデンティティに基づく手法は2025年の攻撃者にとって新しい常識です。

ポイント #2: ヘルプデスク詐欺は新しいものではないが、今後も続く

前述のように、ヘルプデスク詐欺は新しいものではありません(Caesars、MGMリゾーツ、ロンドン交通局の侵害で見られました)。しかし、Scattered Spiderがヘルプデスク詐欺の効果を示し続ける中で、ますます普及する可能性があります。

それが非常に効果的である理由の一つは、ほとんどのヘルプデスクがすべてのアカウントに対して同じプロセスを持っているためです。誰をなりすましているか、どのアカウントをリセットしようとしているかは関係ありません。

そのため、攻撃者はトップレベルの管理者権限を持つ可能性のあるアカウントを特に狙っています。つまり、一度侵入すれば、攻撃を進めるのは簡単で、典型的な権限昇格や横方向の移動の多くが攻撃経路から取り除かれます。

ヘルプデスクは理由があってターゲットにされています。彼らは「親切」であることが本質です。これは通常、彼らの運営方法やパフォーマンスの測定に反映されています。遅延はSLAを達成するのに役立ちません!

最終的に、プロセスは従業員がそれに従う意志がある場合にのみ機能します。そして、社会工学的に操作されてそれを破ることができない場合に限ります。日常業務から離れたヘルプデスク(特に外部委託またはオフショアの場合)は、従業員がなりすまされる攻撃に対しても本質的に脆弱です。

しかし、現在組織が経験している攻撃は、ヘルプデスク改革がビジネスを保護するために不可欠である理由(および変更を行わない場合に何が起こるか)について、セキュリティ関係者に十分な弾薬を提供するはずです。

ポイント #3: Scattered Spiderは意識的に確立されたセキュリティコントロールを回避している

したがって、Scattered Spiderのツールキットにはヘルプデスク詐欺だけではありません。実際、彼らのアプローチは、アイデンティティをターゲットにすることでエンドポイントおよびネットワーク層の確立されたコントロールを意識的に回避すると広く分類できます。

アカウント乗っ取りの時点から、彼らはまた、繰り返し可能なパターンに従います:

-

クラウドおよびSaaSサービスからデータを収集し、外部に持ち出す。これらの環境では、通常のオンプレミス環境よりも監視が一貫していないことが多く、外部への持ち出しは通常の活動と混ざり合うことがよくあります。多くの組織は、クラウドでの悪意のある活動を検出するためのログや可視性を持っていないため、Scattered Spiderはクラウドログを改ざんすることも見られています(例:AWS CloudTrailのリスクのあるログをフィルタリングするが、完全に無効にすることはなく、疑念を抱かせないようにする)。

-

VMware環境をターゲットにしてランサムウェアを展開する。彼らは、必要に応じて(デフォルトでトップティアの権限を持つアカウントを狙っている)、VCentreのVMware管理者グループに侵害されたユーザーアカウントを追加します。ここから、ESXiハイパーバイザー層を介してVMware環境にアクセスでき、セキュリティソフトウェアが存在しないため、ランサムウェアの実行を防ぐために依存しているEDRや他の典型的なエンドポイントおよびホストベースのコントロールを回避します。

重要なテーマは?確立されたセキュリティコントロールを回避することです。

Push Securityでアイデンティティ攻撃を防ぐ

現代の攻撃はもはやエンドポイントやネットワークで行われるものではなく、ウェブブラウザを介して作成および使用されるアイデンティティをターゲットにしています。これは、攻撃がますますブラウザ内で行われることを意味します(または、むしろ、従業員がブラウザを介してアクセスするリソースで行われます)。

Push Securityのブラウザベースのセキュリティプラットフォームは、AiTMフィッシング、資格情報詰め込み、パスワードスプレー、盗まれたセッショントークンを使用したセッションハイジャックなどの手法に対する包括的なアイデンティティ攻撃検出および対応機能を提供します。

また、Pushを使用して、従業員が使用するすべてのアプリでアイデンティティの脆弱性を見つけて修正することができます。ゴーストログイン、SSOカバレッジのギャップ、MFAのギャップ、弱い、侵害された、再利用されたパスワード、リスキーなOAuth統合などです。

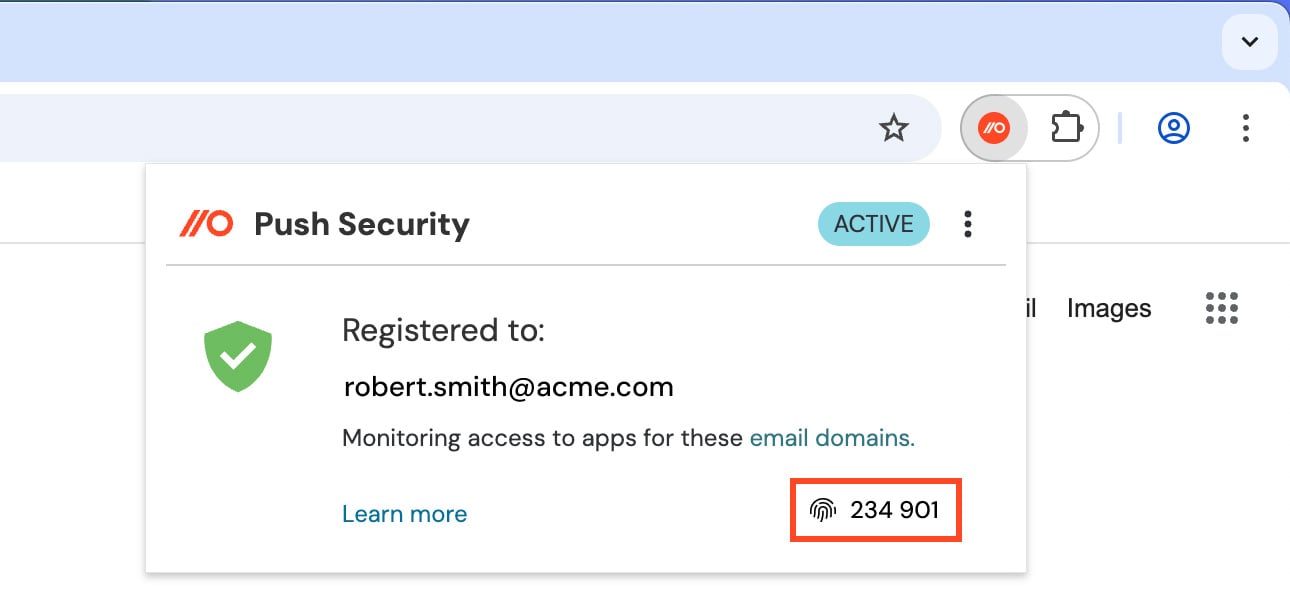

出典: Push

ヘルプデスク詐欺と戦うために、Pushは最近、従業員アイデンティティ確認コードをリリースしました。これは、ヘルプデスクが組織の誰かと話していることを確認するための信頼できる方法を提供するシンプルなブラウザベースのアイデンティティチェックです。

Pushは、ユーザーのブラウザ内で軽量の確認機能を提供します。追加のアプリやデバイスは必要ありません。

これは、正当なヘルプデスクの発信者がプライマリデバイス(つまり、ラップトップ)を所持していることを迅速に確認するための優れた方法であり、フィッシング耐性のあるヘルプデスクプロセスの一部として使用できます。

GitLabのコーポレートセキュリティチームのシニアマネージャーであるEric Rubin氏は、すでに従業員アイデンティティ確認コードを全従業員に展開しています。彼のコメントを紹介します:

今すぐ始めましょう!

従業員確認コードを無料ツールとして使用するには、Pushブラウザ拡張をインストールしてください。トライアルアカウントにサインアップし、この機能を利用するために組織全体に拡張を展開することができます。

その際、Pushのフル機能を最大10人のユーザーまで無料で試用することができます。

または、Pushが一般的なアイデンティティ攻撃手法を検出し、打破するのにどのように役立つかについて詳しく知りたい場合は、私たちのチームの一員とライブデモのために時間を予約してください。

スポンサーおよび執筆者: Push Security.