出典: helloRuby / Shutterstock

世界中の地政学的な紛争でサイバー作戦が一般的に使われるようになったことで、攻撃能力の重要性が高まっていることが示されていますが、専門家によれば、米国は主要なライバルである中国に対し、サイバー攻撃の専門家育成と攻撃に必要なエクスプロイトの備蓄の両面で後れを取っているといいます。

アトランティック・カウンシルの政策シンクタンクが6月25日に発表した詳細な報告書によると、中国は民間部門を通じて攻撃能力の包括的なサプライチェーンを構築し、市民をサイバー攻撃の専門家として育成する教育パイプラインを作り、重大な脆弱性やエクスプロイトを戦略的資源として扱っています。

同報告書の著者であり、政策グループの非常勤フェローであるウィノナ・デサンブレ・バーンセン氏によれば、中国は必要な人材を惹きつけ、ソフトウェアの脆弱性を発見し、それらの欠陥を悪用する手法を開発するための国内パイプラインを構築しており、中間業者や余分な官僚主義、法的リスクを排除することで、サイバー兵器の開発能力で米国をリードしているといいます。

彼女は、米国政府が適切な対応を取れば、米国は中国と同等の水準に達するまでに8年遅れている可能性があると見積もっています。

「中国政府とつながりのある攻撃的な企業は、8年以上前からゼロデイを戦略的資源と呼び、それに合わせて取得プログラムを構築してきました」とバーンセン氏は述べています。「米国は、脆弱性エクイティプロセス以外で、ゼロデイに関する攻撃的な政策において大きな進展を公に示していません。」

中国がインターネットを諜報、監視、紛争のための新たな領域と認識したことが、過去10年間で同国をリードする立場に押し上げました。例えば中国のトップ10のキャプチャ・ザ・フラッグ(CTF)大会は多額の資金が投入されており、さらなる訓練のパイプラインにつながっていて、毎年1万1,000人以上の参加者を集めています。対照的に、米国のCyber Openなどの大会の参加者はその5分の1程度にとどまると、アトランティック・カウンシルの報告書は述べています。

この差は技術力の問題ではなく、両国がハッカーの誘致・育成やエクスプロイト開発に取ってきたアプローチの違いに起因すると、チューリッヒ工科大学(ETH Zurich)安全保障研究センター(CSS)の上級研究員エウジェニオ・ベニンカーザ氏は述べています。

「米国はエクスプロイト開発において技術的に遅れているわけではありませんが、構造的な非効率性に悩まされています。サプライチェーンの分断、限られた人材パイプライン、不安定な資金モデルです」と彼は言います。「中国では攻撃能力が基盤的なものとして扱われており、作戦だけでなく、防御力強化、訓練エコシステムの構築、イノベーション推進にも役立っています。米国や欧州はまだこの考え方を受け入れることに躊躇しています。」

異なる2つのアプローチ

米国と中国の違いの多くは、サイバーセキュリティに関する歴史の違いに起因しています。米国や欧州では、ハッカー文化は主にシステム、特に政府のシステムを回避する手段として生まれました。その結果、政府はハッカーを取り締まり、両者の間に不信感が強まりましたと報告書は述べています。ハッカーと政府、あるいはハッカーと企業の対立的な関係は今も続いており、米国の政策アプローチに影響を与えているとバーンセン氏は主張します。

「米国政府は近年、国内ハッカーとの関係修復に大きく前進しましたが、反政府的な感情はいまだ根強く残っています」と彼女は報告書の中で述べています。

米国は現在、第三者や国内のサイバーセキュリティ専門家、海外のハッカーに脆弱性調査を依存していますが、ソフトウェアメーカーがセキュリティ強化に注力するにつれ、調査はより困難かつ複雑になっています。米国は防御に注力してきたため、攻撃面では大きく遅れを取っていると報告書は述べています。

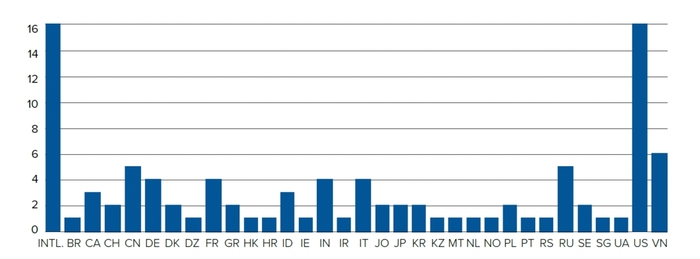

米国はキャプチャ・ザ・フラッグ(CTF)大会で最も多くのチームを送り出していますが、複数国籍のチーム(最も左)は同じくらい多いです。出典: ウィノナ・デサンブレ・バーンセン、CFTtime.comのデータより

一方、中国は国内人材育成のパイプラインに積極的に投資し、ネットワークセキュリティ法などの政策をサイバースペース支配という目標に合わせ、サイバー能力とAIの統合にも注力しています。エクスプロイトのサプライチェーン確保への注力もこのアプローチの一環だとバーンセン氏は述べています。

「ゼロデイのサプライチェーンは、もし単なる軍拡競争ならもっと単純だったでしょう」と彼女は言います。「実際は人材獲得競争です。ゼロデイは作るのが難しく、手作業でのテストが必要です。ゼロデイが都市を壊滅させることはありませんが、非対称戦の一形態であり、中国はそれを理解しています。」

過去との決別

「速く動いて壊せ」というのは米国のスタートアップ文化のモットーですが、政府はサイバーセキュリティ専門家やハッカーと常にぎこちない関係にありました。これを変える必要があるとバーンセン氏は述べています。

米国政府はCTFプログラムへの投資、学生のキャリア誘致、脆弱性調査アクセラレーターへの資金提供に注力すべきです。さらに、中国政府がHarmony OSやLoongsonチップアーキテクチャなど自国開発の技術スタックへの移行を義務付けているため、米国は中国の技術インフラの脆弱性調査に本腰を入れる必要があります。

中国はすでにその事態に備えているとETH Zurichのベニンカーザ氏は述べています。

「中国が独自の基盤技術を開発しようとする動きは、米国製品への依存を減らすことで防御体制を強化できますが、同時に自国システムのセキュリティ向上圧力も生じます」と彼は言います。「この変化はすでに見られます。中国のライブハッキング大会は、以前はそうでなかったのに、ますます中国製品に焦点を当てるようになっています。」

AIもまた重要性を高めています。もし米国がAI市場で「勝利」すれば、攻撃・防御両面で中国を一気に追い越す可能性があります。逆もまた然りだとバーンセン氏は述べています。

「AIは非常に手作業だった業界を、実際にスケールできるものに変える可能性があります」と彼女は言います。「もし米国が中国より先に自動エクスプロイト生成やパッチ適用を実現できれば、サイバー攻撃・防御の両面で画期的な前進となるでしょう。」

翻訳元: https://www.darkreading.com/cyber-risk/us-falling-behind-china-exploit-production