1,200台以上のCitrix NetScaler ADCおよびNetScaler Gatewayアプライアンスが、重大な脆弱性に対して未対応のままインターネット上に公開されており、攻撃者がユーザーセッションを乗っ取ることで認証をバイパスできると考えられています。

CVE-2025-5777として追跡され、「Citrix Bleed 2」と呼ばれるこのアウト・オブ・バウンズメモリリードの脆弱性は、入力検証の不十分さに起因しており、認証されていない攻撃者が制限されたメモリ領域にアクセスできるようになります。

2023年には、同様のCitrixのセキュリティ脆弱性「CitrixBleed」がランサムウェア攻撃や政府機関を標的とした侵害で悪用され、NetScalerデバイスがハッキングされ、侵害されたネットワーク内で横展開が行われました。

CVE-2025-5777を悪用されると、攻撃者はセッショントークンや認証情報、その他の機密データを外部公開されたゲートウェイや仮想サーバーから盗み出し、ユーザーセッションを乗っ取ることや多要素認証(MFA)のバイパスが可能になります。

6月17日のアドバイザリで、CitrixはすべてのNetScalerアプライアンスをパッチ済みバージョンにアップグレードした後、すべてのアクティブなICAおよびPCoIPセッションを終了するよう顧客に警告しました。これにより、潜在的な攻撃を防ぐことができます。

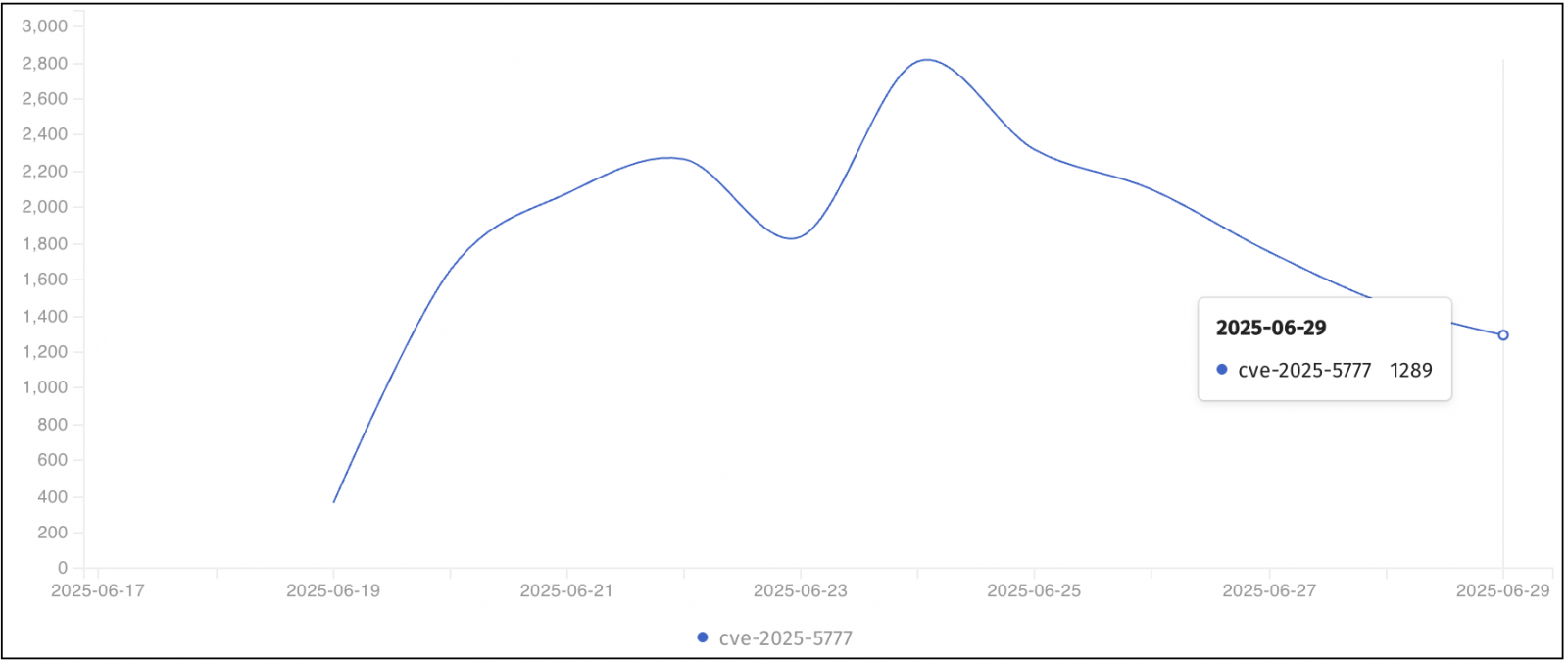

月曜日、インターネットセキュリティ非営利団体Shadowserver Foundationのセキュリティアナリストが、週末の間に2,100台のアプライアンスが依然としてCVE-2025-5777攻撃に対して脆弱であることを発見しました。

Citrixはこのセキュリティ脆弱性が実際に悪用されているかどうかをまだ確認していませんが、「現時点ではCVE-2025-5777の悪用を示す証拠はない」と述べています。しかし、サイバーセキュリティ企業ReliaQuestは木曜日、中程度の確信度で、この脆弱性がすでに標的型攻撃で悪用されていると報告しました。

「CVE-2025-5777(『Citrix Bleed 2』)の公開された悪用は報告されていませんが、ReliaQuestは中程度の確信度で、攻撃者がこの脆弱性を積極的に悪用し、標的環境への初期アクセスを得ていると評価しています」とReliaQuestは警告しています。

ReliaQuestは、不正なCitrixアクセス後のポストエクスプロイト活動を示すインジケーターを特定しており、これにはMFAバイパスの試みが成功したことを示すCitrixウェブセッションの乗っ取り、複数のIPアドレス(疑わしいものを含む)でのセッション再利用、Active Directoryの偵察活動に関連するLDAPクエリなどが含まれます。

Shadowserverはまた、別の重大な脆弱性(CVE-2025-6543)に対して未対応のNetScalerアプライアンスが2,100台以上存在することも発見しており、これは現在DoS攻撃で悪用されています。

両方の脆弱性が重大な深刻度とされているため、管理者はできるだけ早くCitrixから提供されている最新パッチを適用することが推奨されます。また、企業はアクセス制御の見直しや、Citrix NetScalerアプライアンス上の不審なユーザーセッションや活動の監視も行うべきです。

ITチームが手動パッチ管理をやめている理由

これまでパッチ適用は複雑なスクリプト、長時間の作業、終わりのない緊急対応を意味していました。もうその必要はありません。

この新しいガイドでは、Tinesが現代のIT組織が自動化によってどのようにレベルアップしているかを解説します。パッチ適用を迅速化し、オーバーヘッドを削減し、戦略的な業務に集中できます――複雑なスクリプトは不要です。