Moonlock(MacPawのサイバーセキュリティ部門)によると、Appleのデスクトップ向けオペレーティングシステムを標的とする最も活発なインフォスティーラーの一つが、より危険なツールへと進化したとのことです。

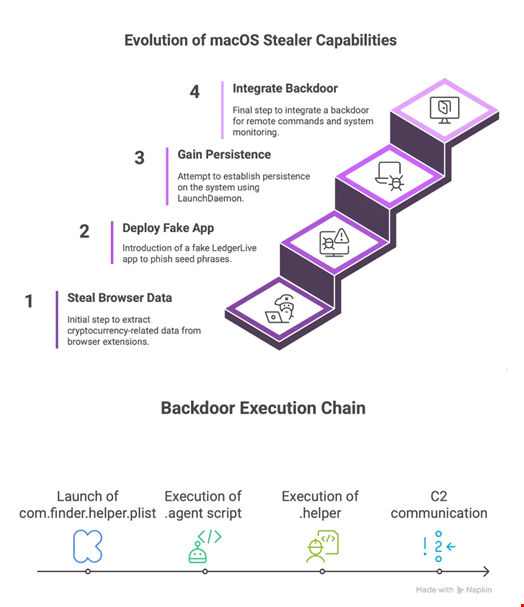

最近のアップデートで、Atomic macOS Stealer(AMOS)の開発者は、感染時にインフォスティーラーとともに配布される埋め込み型バックドアを追加しました。

このバックドアにより、AMOSを展開する攻撃者は被害者のMacへの永続的なアクセスを維持し、リモートサーバーから任意のタスクを実行し、侵害されたマシンをより広範に制御できるようになります。

Moonlockの7月4日のレポートによると、これはmacOSユーザーをグローバル規模で標的としたバックドアの展開としては2例目であり、もう一つは北朝鮮の脅威アクターによるものです。

典型的なAMOS攻撃チェーン

Moonlockは、AMOSの背後にいる脅威グループはロシアを拠点としていると考えられており、Appleユーザーをデータ窃取型マルウェアで標的にしていることで知られていると述べています。

これまで、彼らのスティーラーは主に暗号通貨関連のブラウザ拡張機能やコールドウォレットからのデータ流出に焦点を当てていました。

配布プロセスは主に2つの経路をたどっています:

- クラック版や偽のソフトウェアを提供するウェブサイト経由

- 大口の暗号通貨保有者など、価値の高い個人を標的としたスピアフィッシングキャンペーン経由

スピアフィッシングは、段階的な就職面接プロセス中にAtomic macOS Stealerが配布されることから始まります。これは通常、アーティストやフリーランサーを標的としています。被害者は画面共有を有効にするためにシステムパスワードの入力を求められます。一度実行されると、スティーラーはパスワードやシードフレーズなどの機密データを抽出し、リモートコマンドを待機する永続的なバックドアをインストールすることができます。

バックドア付きAMOS:能力と意図の大幅なエスカレーション

AMOSにバックドアが追加されたことで、脅威は盗まれた認証情報やドキュメントにとどまらず、macOSの完全なシステム侵害にまで及ぶようになりました。

実際には、AMOSの主要なペイロードとしてAppleScriptの実行に加え、installBotと呼ばれる関数内に永続化を設定する新たなロジックが含まれています。

さらに、AMOSペイロードと脅威アクターのコマンド&コントロール(C2)インフラ間の通信全体も、単発のデータ流出から、感染した各ホストに一意の識別子を割り当てるより複雑なものへと変化しています。

「AMOSのアップグレードは、オリジナルのマルウェア作者によるものか、誰かがコードを改変したものかにかかわらず、能力と意図の両面で大きなエスカレーションを示しています」とMoonlockの研究者は記しています。

北朝鮮の手法に追随

しかし、Moonlockは、最新のバックドア付きAMOSインプラントの機能は、感染デバイス上で複数のタスクを実行するために十数個のC2コマンドを使用する北朝鮮のハッカーが開発したものと比べると、まだ限定的であることを発見しました。

これらのアクターは、長期的な監視、再感染、キーロギングを含むより広範な悪用機会など、さまざまなタスクのためにバックドアを利用しています。

研究者たちは、AMOSの開発者が新機能の追加に取り組む可能性が高いと評価しました。

これは、@g0njxaとして知られる匿名のサイバー脅威研究者が、AMOSの背後にいるグループがキーロギング機能の追加に取り組んでいることを示す内部チャットを共有し、研究者に確認されました。

「Atomic macOS Stealerへのバックドア追加は、最も活発なmacOS脅威の一つにおける重要な転換点です。かつては単なるデータ窃取ツールだったものが、今や被害者のMacへの永続的アクセスを可能にするプラットフォームへと進化しつつあります」とMoonlockの研究者は結論付けています。

翻訳元: https://www.infosecurity-magazine.com/news/macos-infostealer-amos-backdoor/