出典:Robert Avgustin / Shutterstock

ブラウザの脆弱性攻撃は、依然として企業のセキュリティを悩ませています。

5月、Microsoftはブラウザの脆弱性に対するパッチを適用しました。この脆弱性により、攻撃者がEdgeユーザーをInternet Explorer互換モードに強制的に切り替え、セキュリティ保護を低下させる可能性がありました。1年前、GoogleもChromeブラウザの3つの脆弱性にパッチを適用しました。そのうち2つはサンドボックスの回避につながり、1つはコード実行を許すものでした。

しかし、ブラウザの脆弱性が引き続き報告されているにもかかわらず、専門家によれば、ブラウザを直接攻撃する手法は減少傾向にあります。National Vulnerability Databaseによると、2017年以降、報告された全脆弱性のうちブラウザ関連は約2%ですが、攻撃はより困難になっています。ほとんどすべてのブラウザ攻撃は、単一の脆弱性ではなく、複数の脆弱性を組み合わせた「エクスプロイトチェーン」が必要です。

全体として、ブラウザ攻撃は直接的な脆弱性利用から離れつつあると、クラウドセキュリティ企業Netskopeの脅威ラボディレクター、Ray Canzanese氏は述べています。

「私たちは、エクスプロイトキットの黄金時代をとうに過ぎています。ブラウザは大きく進化しました」と彼は言います。「より堅牢になり、サンドボックスも強化され、パッチも迅速です。Adobe Flash Playerも、もはや多くのエクスプロイトキットに悪用される存在ではありません。ですので、一般的には、もはやエクスプロイトそのものが主流ではありません。」

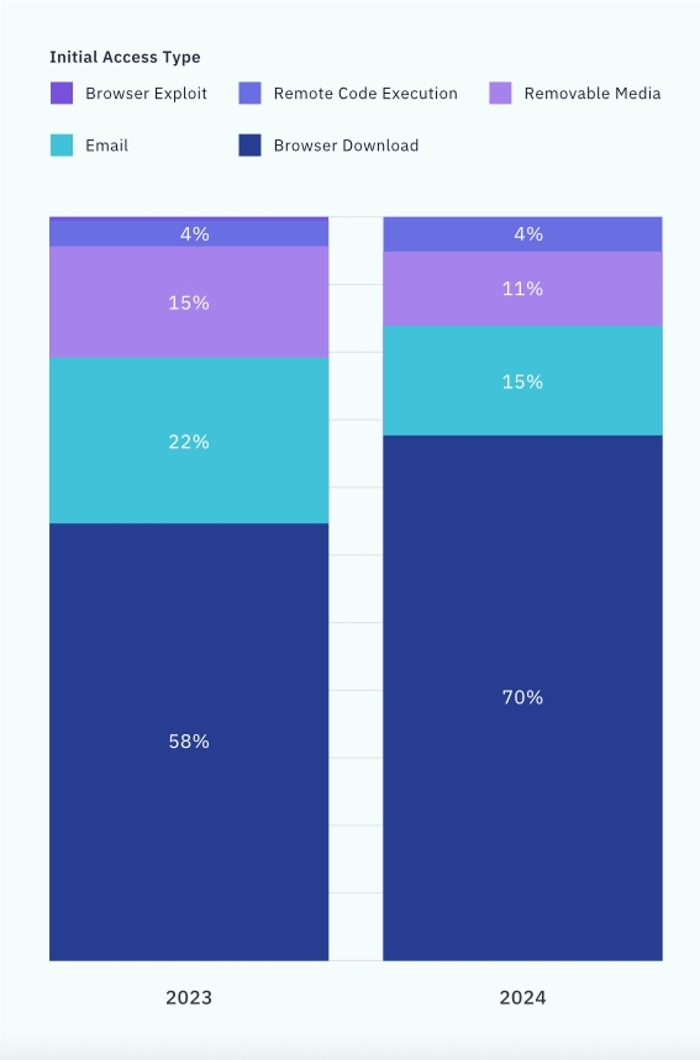

その代わりに、攻撃者はブラウザを攻撃チェーンの初期アクセス手段として利用し、最終的にはエンドユーザーを標的にしています。2024年には、攻撃の70%がブラウザ経由のダウンロードを利用してユーザーのシステムに侵入しており、2023年の58%から増加しています(2025年1月の分析、サイバーセキュリティ企業eSentireのThreat Response Unitによるデータ)。ソーシャルエンジニアリングとブラウザベースの攻撃ベクトル(ClickFixなど)を組み合わせた攻撃も増加しています。

フィッシングやマルバタイジングなどの古典的な攻撃も依然として脅威であり、特にAIチャットボットの登場で誘導文作成コストが大幅に下がっています。しかし、専門家によれば、攻撃者は正規のブラウザ機能を本来の意図とは異なる方法で悪用する方向にシフトしています。特にブラウザ拡張機能は大きな弱点であり、攻撃者が従業員に改ざんされた拡張機能を実行させたり、開発者を騙して改変を許可させたり、人気拡張機能のプロジェクトを買収したりすれば、ブラウザのセキュリティを回避できてしまいます。

攻撃のためのブラウザの悪用

ブラウザへの注目が続くのは当然のことです。ブラウザベースの攻撃を行う際、攻撃者はクラウドサービスへのアクセスやネットワーク内部への横展開を目的に、認証情報の窃取を優先します。重要なデータや各種トークン、認証情報の窃取が主な目的であり、最終的なペイロードはランサムウェアやその他のマルウェアであることが多く、業務の妨害や身代金の要求が狙いだと、Menlo Securityのサイバーセキュリティ戦略シニアマネージャー、Neko Papez氏は述べています。

「攻撃者がブラウザを狙うのは、従業員がオンラインで行うほぼすべての活動の入口だからです」と彼は言います。「ブラウザはユーザーから本質的に信頼されており、その信頼を悪用して企業内に足がかりを得る格好の標的となっています。」

脆弱性攻撃は4%にとどまる一方、ブラウザを利用した攻撃の割合は急増しています。出典:eSentire

サイバーセキュリティ企業Cyberhavenへの攻撃も、まさにこの手法でした。Googleからの偽の通知がCyberhavenの開発者を標的とし、従業員の一人に正規に見えるアプリケーションへのアクセスを許可させました。この攻撃は、GoogleのChromeストアがOAuthフレームワークに依存している点を悪用し、信頼された拡張機能に悪意ある改変をアップロードしました。

さらに高度な攻撃も今後登場する可能性があります。ブラウザセキュリティ企業SquareXは、「ラストマイル再構成」攻撃と呼ばれる手法で、セキュアウェブゲートウェイを回避する方法を開発しました。また、ブラウザを使ってダウンロードや他のファイルを暗号化する「ブラウザネイティブランサムウェア」も発見したと、SquareXの創業者兼CEO、Vivek Ramachandran氏は述べています。

「これは“ブラウザの中で生きて死ぬ”攻撃です」と彼は言います。「ローカルファイルやプロセスを必要とせず、既存のアンチランサムウェアやEDRソリューションを完全に回避できます。」

特定の職種を狙う攻撃

大量のブラウザ攻撃は依然として消費者を主な標的としていますが、従業員や特定組織を狙うビジネス向け攻撃は件数こそ少ないものの、阻止が極めて重要だとNetskopeのCanzanese氏は述べます。ビジネス向けの誘導やマルバタイジング、SEOポイズニングでビジネス関連情報や検索語を狙う手口が増えているといいます。

「SEOポイズニングでこれらの特定検索語を使うことで、非常にピンポイントな攻撃が可能です。明らかに消費者向けではない検索語が使われているのを見かけます。これは明らかにビジネスユーザーを狙っている証拠です」と彼は言います。「一般消費者が使わないような高額ハードウェアのマニュアルが餌に使われていました。つまり、メール攻撃と同じく、混合型の攻撃です。」

さらに攻撃者は、経営層、財務部門、開発者など特定の役割に注目していると、SquareXのRamachandran氏は述べています。

「多くの攻撃は全従業員を標的としていますが、実際にはより多くの企業リソースにアクセスできる特権ユーザー、例えばセキュリティやITチーム、経営層、政府関係者、そしてCyberhaven攻撃のようなテクノロジー企業の開発者(企業のコードベース全体にアクセス可能)を狙った攻撃も見られます」と彼は述べ、「今や従業員一人が侵害されるだけで、その人のデータだけでなく、共有されている他の企業リソースにもアクセスできてしまう」と付け加えています。

ブラウザ攻撃の増加にはもう一つの要因があります。それはリモートワークの増加です。従業員や外部関係者がしばしばセキュリティの甘い自宅ネットワークや個人デバイスから業務を行うためだと、Menlo SecurityのPapez氏は述べています。

「従来の企業境界の外での業務へのシフトは、攻撃者にブラウザの脆弱性やユーザー行動を悪用する機会を増やし、フィッシング、マルウェア、データ漏洩のリスクを高めています」と彼は言います。

クラウド防御を超えて

セキュアウェブゲートウェイ(SWG)やクラウドアクセスセキュリティブローカー(CASB)などのクラウドベースのアプローチは、既知の脅威やリスクのあるドメイン、不審なコードをフィルタリングできますが、高度なブラウザベースの攻撃は見逃す可能性があると、Menlo SecurityのPapez氏は述べています。エンドポイント検知・対応(EDR)などのクライアントサイドのサイバーセキュリティソリューションも、不審な活動の検知には役立ちますが、攻撃者がネットワーク内部にある程度侵入した後でしか機能しません。

一方で、最も厳格な防御策であるリモートブラウザ分離(RBI)は、ユーザー体験やスケーラビリティの課題を伴うと彼は述べています。

「企業は、特にリモートワークを行うユーザーを保護するために、ブラウザに直接セキュリティ機能を組み込んだ、根本から設計されたソリューションが必要です」と彼は言います。

エンタープライズブラウザは人気のソリューションとなっていますが、RBIと同様のスケーラビリティ問題を抱えることもあります。ブラウザ拡張機能ベースのソリューションは、カスタムブラウザの必要性を排除しつつ、セキュリティやテレメトリ機能を追加しようとしています。いずれの場合も、組織はブラウザ利用状況の情報やセキュリティ制御の実施能力を得られると、SquareXのRamachandran氏は述べています。

「拡張機能ベースのソリューションは、すべてのブラウザやデバイスに対応し、エンタープライズブラウザと同等のセキュリティ機能を展開の手間なく提供できるため、人気が高まっています」と彼は言います。

企業は攻撃者の戦術を継続的に追跡すべきです。攻撃者は常に適応し続けているからです。NetskopeのCanzanese氏は、攻撃者が不正な認可に注目し、OAuthワークフローを狙う一方で、単純な偽ログインサイトよりも多要素認証トークンを取得するリバースプロキシに重点を置いていると見ています。ClickFixなど、ブラウザを切り替えさせたりユーザーに攻撃チェーンの完了を促す攻撃へのシフトには、可視性の確保が不可欠です。

「一つの部分を強化すれば、攻撃者は次に弱い部分を探しに行くだけです」と彼は言います。「従業員が管理されていないデバイスを使い、企業側の唯一の制御がエンタープライズブラウザである場合、被害者をブラウザの外に誘導できれば、はるかにセキュリティ制御の少ない環境に持ち込めることになります。」