2025年7月14日Ravie Lakshmananマルウェア / ウェブセキュリティ

Interlockランサムウェアグループの脅威アクターは、ClickFixの亜種であるFileFixを利用した大規模キャンペーンの一環として、独自のリモートアクセス型トロイの木馬(RAT)の新たなPHPバージョンを公開しました。

「2025年5月以降、Interlock RATに関連する活動が、LandUpdate808(別名KongTuke)ウェブインジェクト脅威クラスターと関連して観測されています」と、The DFIR ReportはProofpointと共同で本日公開した技術分析で述べています。

「このキャンペーンは、ページのHTML内に隠された1行のスクリプトが注入された侵害ウェブサイトから始まり、サイト所有者や訪問者が気付かないことが多いです。」

このJavaScriptコードはトラフィック分配システム(TDS)として機能し、IPフィルタリング技術を用いてユーザーを偽のCAPTCHA認証ページにリダイレクトします。これらのページはClickFixを利用して、ユーザーにPowerShellスクリプトの実行を促し、最終的にNodeSnake(別名Interlock RAT)が展開されます。

InterlockによるNodeSnakeの使用は、2025年1月と3月にイギリスの地方自治体や高等教育機関を標的としたサイバー攻撃の一環として、Quorum Cyberによって以前に報告されています。このマルウェアは、持続的なアクセス、システム偵察、リモートコマンド実行の機能を提供します。

マルウェア名はNode.jsを基盤としていることに由来しますが、先月観測された新たなキャンペーンでは、FileFixを介してPHPバージョンが配布されるようになりました。この活動は機会主義的な性質を持ち、幅広い業界を標的としています。

「この更新された配信メカニズムでは、Interlock RATのPHPバージョンが展開されていることが観測されており、場合によってはその後Node.jsバージョンのInterlock RATが展開されることもあります」と研究者らは述べています。

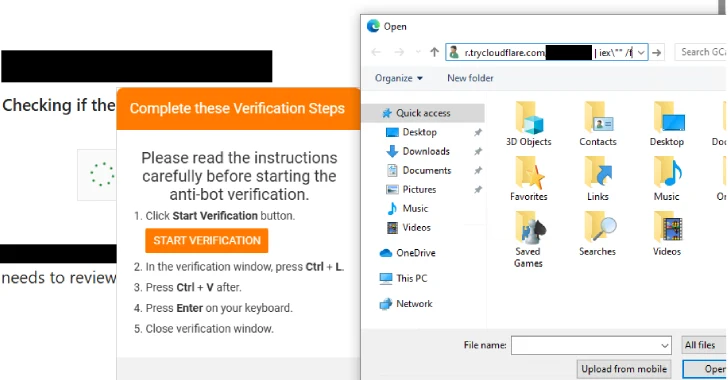

FileFixはClickFixの進化形であり、Windowsオペレーティングシステムの機能を悪用して、被害者にエクスプローラーのアドレスバー機能を使ってコマンドをコピー・実行させます。この手法は、セキュリティ研究者mrd0xによって先月概念実証(PoC)として詳述されました。

インストールされると、RATマルウェアは感染ホストの偵察を行い、システム情報をJSON形式で外部に送信します。また、自身の権限を確認し、USER、ADMIN、SYSTEMのいずれで実行されているかを判定します。さらにリモートサーバーと通信し、EXEやDLLのペイロードをダウンロード・実行します。

マシン上での持続性はWindowsレジストリの変更によって実現され、リモートデスクトッププロトコル(RDP)が横方向移動のために使用されます。

このトロイの木馬の注目すべき特徴は、Cloudflare Tunnelサブドメインを悪用し、コマンド&コントロール(C2)サーバーの実際の位置を隠蔽する点です。さらに、Cloudflare Tunnelが停止された場合でも通信が維持できるよう、ハードコードされたIPアドレスをフォールバックメカニズムとして埋め込んでいます。

「この発見は、Interlockグループのツールの進化と運用の高度化が続いていることを浮き彫りにしています」と研究者らは述べています。「Interlock RATのNode.jsバージョンはNode.jsの利用で知られていましたが、この亜種は一般的なウェブスクリプト言語であるPHPを活用し、被害者ネットワークへのアクセス獲得と維持を実現しています。」

翻訳元: https://thehackernews.com/2025/07/new-php-based-interlock-rat-variant.html