「オペレーション・イーストウッド」と名付けられた国際的な法執行機関の作戦が、ヨーロッパ、イスラエル、ウクライナ全域で分散型サービス妨害(DDoS)攻撃を行った親ロシア系ハクティビストグループNoName057(16)のインフラとメンバーを標的にしました。

オペレーション・イーストウッドはユーロポールとユーロジャストが主導し、12か国の支援を受けて実施されました。作戦は2025年7月15日に行われ、グループの活動の背後にいるシステムと個人が標的となりました。

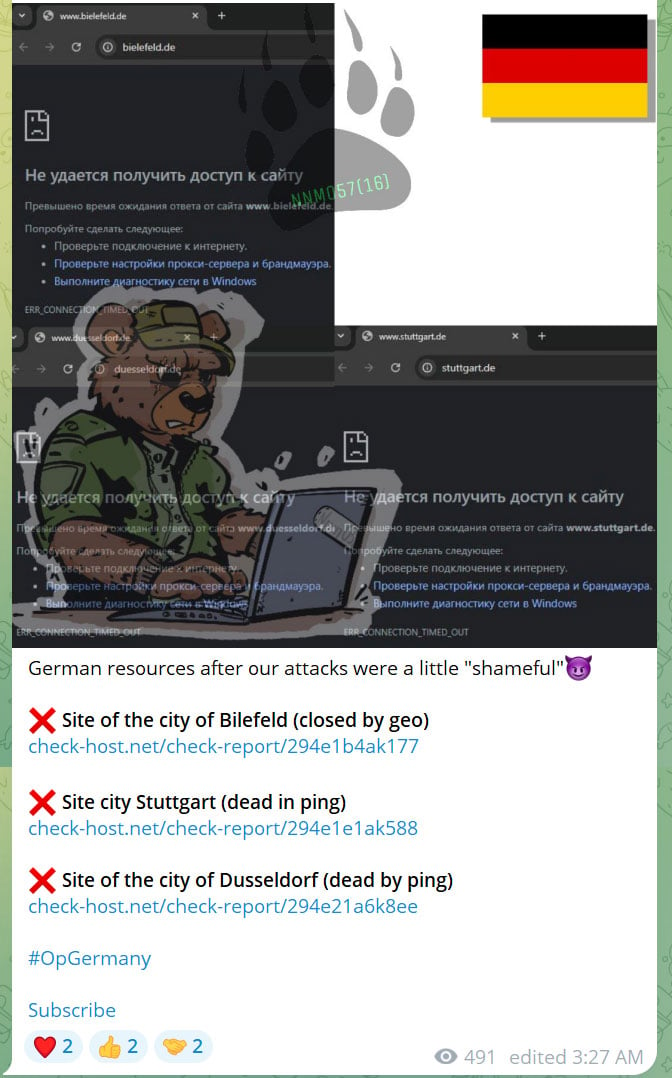

NoName057(16)は、ウクライナ戦争開始後の2022年3月に発足した親ロシア系ハッカーグループです。攻撃を実施するため、同グループはTelegramチャンネルや「DDoSia」プロジェクトを利用しています。これは、ボランティアのコンピュータ上で動作し、脅威アクターが選択したターゲットに対してDDoS攻撃をクラウドソーシングするソフトウェアです。

それ以来、NoName057(16)とその支持者たちは、ウクライナを支援する欧州諸国の企業や重要インフラに対してDDoS攻撃を実施してきました。これらの標的には、NATOのサイト、政府機関、交通サービス、銀行、防衛企業、メディア、エネルギー供給業者などが含まれます。

ユーロポールによると、これらの攻撃はドイツ、ポーランド、リトアニア、ラトビア、エストニア、スウェーデン、オランダ、その他の国々の重要なサービスを妨害しました。

出典:BleepingComputer

「このハクティビストグループはドイツで14件の攻撃を実行し、その中には複数日にわたるものもあり、兵器工場、電力供給業者、政府機関など約230の組織に影響を与えました」とユーロジャストの声明は述べています。

「ヨーロッパ選挙期間中にも欧州全域で攻撃が行われました。スウェーデンでは当局や銀行のウェブサイトが標的となり、スイスでは2023年6月にウクライナ大統領が合同議会にビデオメッセージを送った際や、2024年6月のウクライナ平和サミットの際に複数の攻撃が行われました。」

「直近では、6月末のNATOサミット期間中にオランダが標的となりました。」

7月15日、法執行機関はドイツ、ラトビア、スペイン、イタリア、チェコ、ポーランド、フランスで捜索を行い、グループのインフラをホストしていた100台以上のサーバーが妨害またはオフライン化されました。

この作戦の一環として2名が逮捕されました(フランスで1名の予備逮捕、スペインで1名)、また7件の欧州逮捕状が発行されました(ドイツが6件、スペインが1件)。当局は1,100人の参加者と17人の管理者にTelegramメッセージを送り、行為に対する刑事責任が問われることを警告しました。

ドイツが発行した6件の逮捕状は、ロシアに居住していると考えられる個人に対するもので、そのうち2人はグループの主要な運営者であると疑われています。

出典:Europol

この作戦には、チェコ、エストニア、フィンランド、フランス、ドイツ、ラトビア、リトアニア、オランダ、ポーランド、スペイン、スウェーデン、スイス、アメリカの法執行機関が参加しました。

当局は、オペレーション・イーストウッドがNoName057(16)に対する大きな打撃であると主張しています。しかし、主要メンバーがロシアにいるため、この措置の効果は短期間にとどまり、脅威アクターはインフラを再構築する可能性が高いとみられています。

本日現在も、脅威アクターはドイツ企業への新たな攻撃や侵害を発表し続けています。

2025年の8つの一般的な脅威

クラウド攻撃はますます高度化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織から検出したデータをもとに、このレポートではクラウドに精通した脅威アクターが使用する8つの主要な手法を明らかにしています。