2025年7月16日Ravie Lakshmanan脅威インテリジェンス / 脆弱性

サイバーセキュリティ研究者は、既知のマルウェアローダー「Matanbuchus」の新たな亜種を警告しています。この新バージョンは、ステルス性を高め、検知を回避するための重要な機能を備えています。

Matanbuchusは、Cobalt Strikeビーコンやランサムウェアなどの次段階のペイロードの媒介となるマルウェア・アズ・ア・サービス(MaaS)型のマルウェアです。

このマルウェアは、2021年2月にロシア語圏のサイバー犯罪フォーラムで月額2,500ドルで宣伝され始め、ClickFixのような誘導手法の一部として、正規だが侵害されたサイトを訪れるユーザーをだますために利用されてきました。

Matanbuchusは他のローダーと異なり、通常はスパムメールやドライブバイダウンロードによって拡散されません。その代わり、攻撃者が直接ユーザーをだますハンズオンのソーシャルエンジニアリングによって展開されることが多いです。場合によっては、ランサムウェアグループへのアクセスを販売するブローカーが利用する初期アクセスの手法もサポートしています。これにより、一般的なローダーよりも標的型かつ組織的な攻撃が可能となっています。

最新バージョンであるMatanbuchus 3.0は、通信プロトコルの改良、インメモリ機能、難読化手法の強化、CMDおよびPowerShellリバースシェルのサポート、次段階のDLL・EXE・シェルコードペイロードの実行能力など、複数の新機能を搭載しています(Morphisec調べ)。

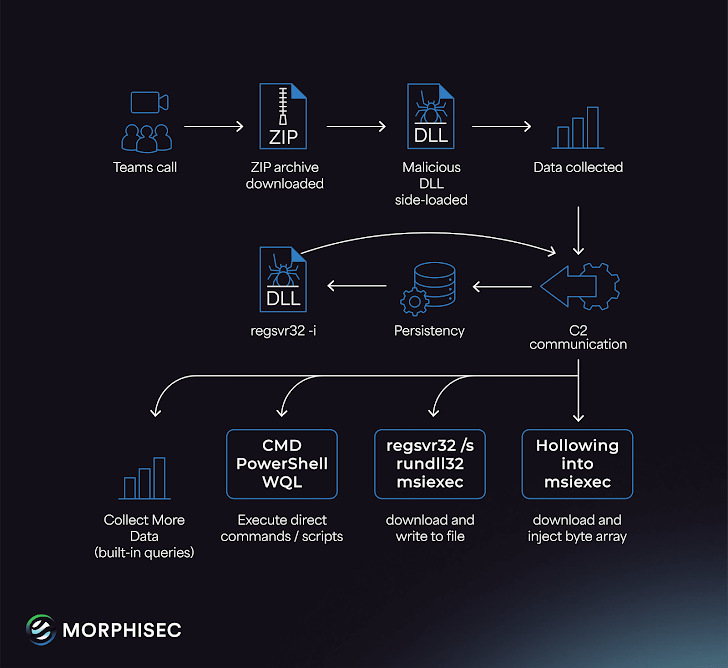

サイバーセキュリティ企業によると、今月初め、ある無名の企業が外部からのMicrosoft Teams通話を通じて標的にされ、ITヘルプデスクを装った攻撃者が従業員をだましてQuick Assistを起動させ、リモートアクセスを取得した後、Matanbuchusを展開するPowerShellスクリプトを実行させた事例が観測されました。

同様のソーシャルエンジニアリング手法は、Black Bastaランサムウェアの関連脅威アクターによっても利用されていることが確認されています。

「被害者は慎重に標的化され、アーカイブファイルのダウンロードを誘発するスクリプトの実行を説得されます。このアーカイブには、名前を変更したNotepad++アップデータ(GUP)、わずかに改変された設定XMLファイル、そしてMatanbuchusローダーとなる悪意あるサイドロードDLLが含まれています」とMorphisecのCTO、Michael Gorelikは述べています。

Matanbuchus 3.0は、HTTPSバージョンが月額10,000ドル、DNSバージョンが月額15,000ドルで公開販売されています。

マルウェアが起動されると、システム情報を収集し、実行中のプロセス一覧を調べてセキュリティツールの有無を確認します。また、自身のプロセスが管理者権限で実行されているかどうかもチェックします。

その後、収集した情報をコマンド&コントロール(C2)サーバーに送信し、MSIインストーラーやポータブル実行ファイル形式の追加ペイロードを受信します。永続化は、スケジュールタスクの設定によって実現されます。

「一見単純に思えますが、Matanbuchusの開発者はCOMの利用やシェルコードのインジェクションを通じてタスクのスケジューリングを行う高度な手法を実装しています」とGorelikは説明します。「シェルコード自体も興味深く、比較的単純なAPI解決(単純な文字列比較)と、ITaskServiceを操作する高度なCOM実行を実装しています。」

このローダーには、C2サーバーからリモートで呼び出して、すべての実行中プロセス、稼働中サービス、インストール済みアプリケーション一覧を収集する機能も備わっています。

「Matanbuchus 3.0のマルウェア・アズ・ア・サービスは、高度な脅威へと進化しています」とGorelikは述べています。「この新バージョンは、通信プロトコルの改良、インメモリステルス、難読化の強化、WQLクエリ、CMDおよびPowerShellリバースシェルのサポートなど、先進的な技術を導入しています。」

「このローダーはregsvr32、rundll32、msiexec、またはプロセスホローイングコマンドを実行できるため、その多様性が際立ち、侵害されたシステムにとって大きなリスクとなります。」

マルウェア・アズ・ア・サービスが進化する中、Matanbuchus 3.0は、LOLBins(Living-off-the-land binaries)、COMオブジェクトのハイジャック、PowerShellステージャーを活用して検知を回避するステルス重視型ローダーのトレンドに合致しています。

脅威研究者は、これらのローダーを攻撃面管理戦略の一環としてマッピングし、Microsoft TeamsやZoomなどの企業向けコラボレーションツールの悪用と関連付けています。

翻訳元: https://thehackernews.com/2025/07/hackers-leverage-microsoft-teams-to.html