出典:Charles Walker Collection(Alamy Stock Photo経由)

サイバー攻撃者は、アクティブなスピアフィッシングとアップグレードされたマルウェア・アズ・ア・サービス(MaaS)ローダーを利用して、高価値のランサムウェア感染を容易にしています。

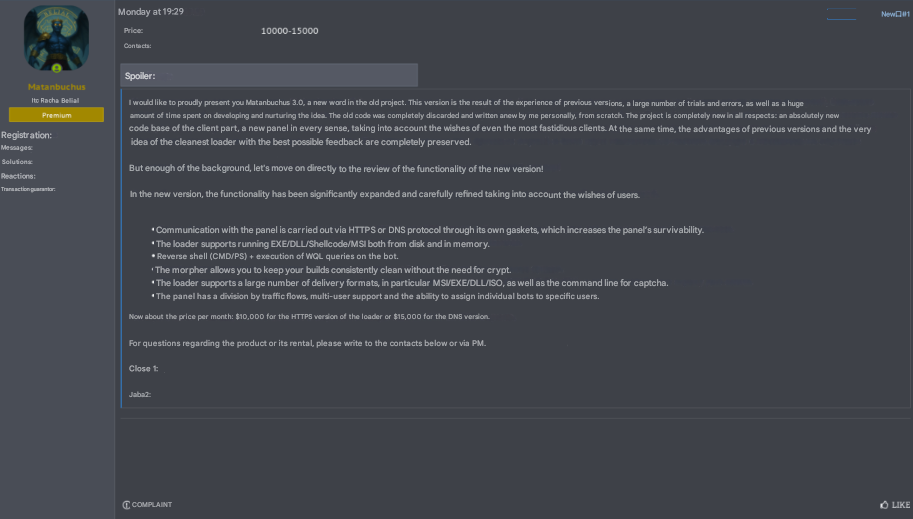

「Matanbuchus」は、ダークウェブ上でサブスクリプションモデルとして販売されている4年物の高級マルウェアローダーです。その最新バージョン3.0はゼロから書き直されており、開発者によると「最も気難しい顧客の要望にも応える」新機能が多数追加されています。これらの機能には、検知回避の新手法、永続化の確立、ターゲットシステム内のセキュリティツールの特定などが含まれています。

最終的に、Matanbuchusの役割は、システム情報の取得やセキュリティソフトの回避支援などを通じて、二次ペイロードのダウンロードと実行を容易にすることです。これらの二次ペイロードは、主にランサムウェアです。

2024年9月に遡るキャンペーンで、Morphisecの研究者は、脅威アクターがITヘルプデスク詐欺を使って被害者にMatanbuchusを感染させていることを観測しました。最終的な目的はロッカー型ランサムウェアの展開です。被害者には、米国およびヨーロッパ(イングランド、ドイツ、チェコ共和国)の不動産、金融、その他の企業が含まれています。

マルウェアローダーのロールスロイス

2025年7月、ハッカーが組織の従業員に電話をかけ、雇用主のITチームの担当者を装いました。Microsoft Teamsの通話を通じて、ハッカーは少なくとも1人の従業員にQuick Assist(リモートデスクトッププロトコル(RDP)ベースのWindows機能で、技術的なトラブルシューティングのためにリモートユーザーがマシンへアクセスできる)を有効にするよう説得しました。従業員はスクリプトの実行も促され、それによってアーカイブがダウンロードされ、Matanbuchusがサイドロードされました。

「アクティブで関与度の高いフィッシング(例:ITヘルプデスクを装ったMicrosoft Teams通話)の使用は、Matanbuchusの高額かつターゲットを絞った性質と一致しています」とMorphisecの最高技術責任者(CTO)であるMichael Gorelik氏は説明します。つまり、Matanbuchusを低労力または中程度のサイバーキャンペーンに組み込むのは理にかなっていません。

中堅市場向けのマルウェアローダーは、月額1,000~3,000ドル程度です。一方、HTTPS経由でコマンド&コントロールに接続するMatanbuchusのベースバージョンは月額10,000ドルです。ドメインネームシステム(DNS)クエリを利用するバージョンは月額15,000ドルです。

「このプレミアム価格は、その高度な機能と限定された加入者ベースを反映しており、大規模なキャンペーンではなく高価値でターゲットを絞った攻撃に焦点を当てていることを示しています。これは、サイバー犯罪市場がMatanbuchusを高度さと防御力の高い標的への有効性で評価していることを示唆しています」とGorelik氏は述べています。

Matanbuchus 3.0の特徴

Gorelik氏によれば、C2にDNSを利用していると考えられるMatanbuchus 3.0の高額バージョンは、「DNSは常時稼働しており、ブロックが適用される前にドメインを解決できるため、組織の運用を妨げずにブロックするのが難しい。そのため、完全な実行ファイルの配信よりも(コマンドなどの)小規模なデータ送信に適している」として、よりステルス性と効果が高いと推測しています。

ただし、両バージョンとも、C2トラフィックを通常のネットワーク活動に偽装するため、Skypeデスクトップアプリケーションを装っています。また、タスクスケジューラの作成に回りくどい手法を用いることで、よりステルス性の高い永続化を実現しています。多くのステルス機能をメモリ上で実行し、コマンドプロンプト、Windows Management Instrumentation Query Language(WQL)クエリ、PowerShellリバースシェル経由でコマンド実行が可能です。

最も重要なのは、基本的なシステム情報を収集した後、MatanbuchusはMicrosoft、CrowdStrike、SentinelOne、Sophos、Trellix、Cortex、BitDefender、ESET、Symantecのブランド名エンドポイント検知&対応(EDR)および拡張検知&対応(XDR)製品の存在をチェックします。「この偵察により、攻撃者は後続の攻撃段階を特定のセキュリティ制御を回避または無効化するように調整でき、マルウェアの有効性が大幅に高まります」とGorelik氏は警告します。

Gorelik氏はさらに、「直接的なシステムコール実行(Heaven’s Gateのような手法でフックを回避)や、シグネチャ回避のための動的難読化などの追加機能により、主要なEDRを回避しステルス性を維持する能力がさらに強化されており、高度な防御にも対抗できる強力な脅威となっています」と付け加えています。

翻訳元: https://www.darkreading.com/threat-intelligence/matanbuchus-loader-ransomware-infections