最近、複数のFortinet FortiWebインスタンスがウェブシェルに感染していることが確認されており、これは最近修正されたリモートコード実行(RCE)の脆弱性(CVE-2025-25257)に対する公表済みのエクスプロイトを利用して侵害されたと考えられています。

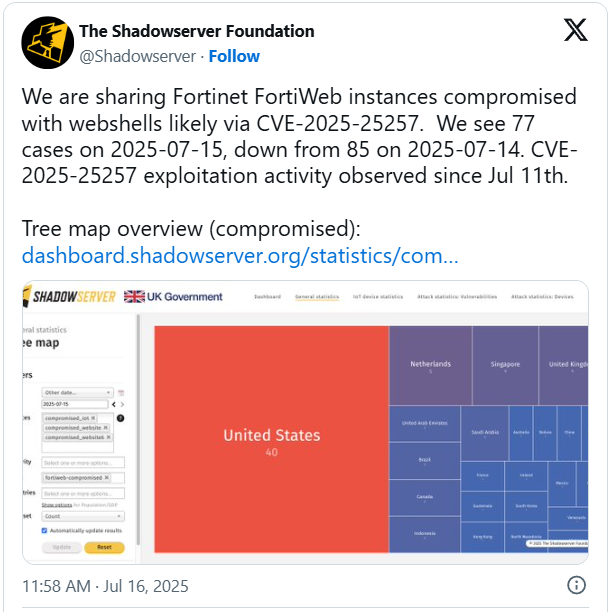

この悪用活動のニュースは、脅威監視プラットフォームであるThe Shadowserver Foundationからもたらされ、7月14日に85件、翌日に77件の感染が観測されました。

研究者たちは、これらのFortinet FortiWebインスタンスがCVE-2025-25257の脆弱性を通じて侵害されたと報告しました。

CVE-2025-25257は、FortiWeb 7.6.0~7.6.3、7.4.0~7.4.7、7.0.0~7.0.10に影響を与える、認証前に実行可能なSQLインジェクション(SQLi)による重大なRCE脆弱性です。

Fortinetは2025年7月8日にパッチをリリースし、ユーザーに対してFortiWeb 7.6.4、7.4.8、7.2.11、7.0.11以降の各ブランチへのアップグレードを強く推奨しています。

「FortiWebにおけるSQLコマンドで使用される特殊要素の不適切な無害化(『SQLインジェクション』)の脆弱性により、認証されていない攻撃者が細工したHTTPまたはHTTPSリクエストを介して不正なSQLコードやコマンドを実行できる可能性があります」とFortinetは説明しています。

7月11日には、サイバーセキュリティ企業WatchTowrおよびこの脆弱性の共同発見者「faulty *ptrrr」によってエクスプロイトが公開され、未修正のエンドポイントにウェブシェルを設置したりリバースシェルを開く手法が実証されました。

この悪用は、HTTPリクエストのAuthorizationヘッダーを細工して/api/fabric/device/statusに送信し、Pythonの「site-packages」内に悪意のある.pthファイルを書き込むというSQLiの実行を含みます。

その後、正規のFortiWeb CGIスクリプト(/cgi-bin/ml-draw.py)にリモートアクセスすることで、悪意のある.pthファイル内のコードが実行され、デバイス上でリモートコード実行が達成されます。

当時は野放しでの積極的な悪用の証拠はありませんでしたが、エクスプロイトの公開により管理者にとってパッチ適用が極めて重要となりました。

本日のThe Shadowserver Foundationによる積極的な悪用の確認は、まだ最新ソフトウェアをインストールしていないユーザーにとって警鐘となるでしょう。

脅威インテリジェンス組織によると、昨日の時点で223のFortiWeb管理インターフェースが依然として公開されていましたが、稼働しているバージョンは特定できていません。

侵害されたエンドポイントのうち、最も多いのは米国(40件)、次いでオランダ(5件)、シンガポール(4件)、イギリス(4件)となっています。

FortiWebは、大企業、政府機関、マネージドセキュリティサービスプロバイダーが不要なHTTPトラフィックをブロック・検知するために使用するWebアプリケーションファイアウォール(WAF)です。

すぐに安全なバージョンへアップグレードできない場合は、HTTP/HTTPS管理インターフェースを無効にして、脆弱なコンポーネント(/api/fabric/device/status)へのアクセスを制限することが推奨されます。

2025年における8つの一般的な脅威

クラウド攻撃はますます高度化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織から検出したデータをもとに、このレポートではクラウドに精通した脅威アクターが用いる8つの主要な手法を明らかにします。