2025年7月17日Ravie Lakshmananマルウェア / ソーシャルエンジニアリング

脅威アクターは、公開GitHubリポジトリを利用して悪意のあるペイロードをホストし、2025年4月に観測されたキャンペーンの一環としてAmadeyを通じて配布しています。

「MaaS(マルウェア・アズ・ア・サービス)の運営者は、偽のGitHubアカウントを使ってペイロードやツール、Amadeyプラグインをホストしていました。これはウェブフィルタリングの回避や利便性向上を狙ったものと考えられます」とCisco Talosの研究者Chris Neal氏とCraig Jackson氏は本日公開したレポートで述べています。

このサイバーセキュリティ企業によると、攻撃チェーンはEmmenhtal(別名PEAKLIGHT)と呼ばれるマルウェアローダーを利用してAmadeyを配信し、Amadeyは脅威アクターが運営する公開GitHubリポジトリから様々なカスタムペイロードをダウンロードします。

この活動は、2025年2月にウクライナの組織を標的とした攻撃で、請求書支払いや請求関連の誘導を使い、Emmenhtal経由でSmokeLoaderを配布したメールフィッシングキャンペーンと戦術的な類似点があります。

EmmenhtalとAmadeyはいずれも情報窃取ツールなどの二次ペイロードのダウンローダーとして機能しますが、後者は過去にLockBit 3.0のようなランサムウェアを配信していたことも確認されています。

両マルウェアファミリーのもう一つの重要な違いは、Emmenhtalと異なり、Amadeyはシステム情報の収集が可能で、認証情報の窃取やスクリーンショットの取得など特定の機能を有効にするDLLプラグインを追加して機能拡張できる点です。

Cisco Talosによる2025年4月のキャンペーン分析では、Amadeyプラグインや二次ペイロード、Lumma Stealer、RedLine Stealer、Rhadamanthys Stealerなどの他の悪意ある攻撃スクリプトをホストするために使用されていた3つのGitHubアカウント(Legendary99999、DFfe9ewf、Milidmdds)が明らかになりました。これらのアカウントはすでにGitHubによって削除されています。

GitHubリポジトリ内の一部のJavaScriptファイルは、SmokeLoaderキャンペーンで使用されたEmmenthalスクリプトと同一であることが判明しており、主な違いはダウンロードされるペイロードです。特に、リポジトリ内のEmmenhtalローダーファイルは、Amadey、AsyncRAT、正規のPuTTY.exeの配信ベクターとして機能しています。

また、GitHubリポジトリ内には、Emmenhtalの進化形とみられるPythonスクリプトも発見されており、ハードコードされたIPアドレスからAmadeyをダウンロードするPowerShellコマンドが組み込まれています。

これらのペイロードを配置するために使われたGitHubアカウントは、Microsoftのコードホスティングプラットフォームを悪用した大規模なMaaSオペレーションの一部であると考えられています。

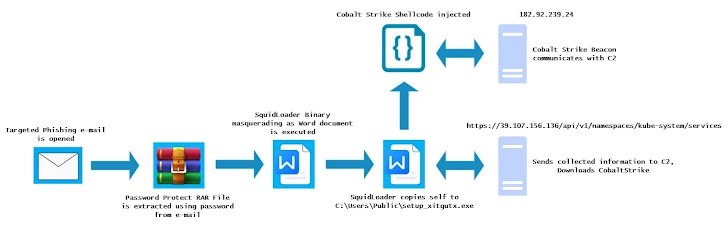

この情報公開は、Trellixが香港の金融サービス機関を標的としたサイバー攻撃で、SquidLoaderと呼ばれる別のマルウェアローダーを拡散するフィッシングキャンペーンを詳細に報告したことを受けたものです。セキュリティベンダーが発見した追加の証拠から、シンガポールやオーストラリアでも関連攻撃が進行中である可能性が示唆されています。

|

| SquidLoader攻撃チェーン |

SquidLoaderは、様々なアンチ解析・アンチサンドボックス・アンチデバッグ技術を備えているため、検知を回避し調査を妨げる強力な脅威です。また、感染したホストの情報を送信し、次の段階のペイロードを注入するためにリモートサーバーとの通信を確立することもできます。

「SquidLoaderは、リモートアクセスと制御のためにCobalt Strikeビーコンを展開する攻撃チェーンを採用しています」と、セキュリティ研究者Charles Crofford氏は述べています。「その複雑なアンチ解析・アンチサンドボックス・アンチデバッグ技術と、検知率の低さが、標的となる組織にとって大きな脅威となっています。」

また、さまざまなマルウェアファミリーを配布するために設計された幅広いソーシャルエンジニアリングキャンペーンの発見も続いています。

- UNC5952と呼ばれる金銭目的のグループによるとみられる攻撃で、メールの請求書テーマを利用して悪意あるドロッパーを配布し、ダウンローダー「CHAINVERB」を展開、最終的にConnectWise ScreenConnectリモートアクセスソフトウェアを配信する攻撃

- 税金関連の偽装を用い、受信者をリンククリックへ誘導し、PDF文書の起動を装ってConnectWise ScreenConnectインストーラーを配信する攻撃

- 米国社会保障局(SSA)テーマを利用し、ユーザー認証情報の窃取やトロイの木馬化したConnectWise ScreenConnectのインストールを行い、その後被害者にMicrosoftのPhone Linkアプリのインストールと同期を指示し、接続されたモバイル端末に送信されたテキストメッセージや二要素認証コードの収集を狙う攻撃

- Logokitと呼ばれるフィッシングキットを活用し、偽のログインページを作成してAmazon Web Services(AWS)インフラ上にホストし検知を回避、同時にCloudflare Turnstile CAPTCHA認証を組み込んで偽の安心感と正当性を演出し、認証情報の窃取を行う攻撃

- 別のカスタムPython Flaskベースのフィッシングキットを利用し、最小限の技術的労力で認証情報の窃取を行う攻撃

- Scanceptionというコードネームの攻撃で、PDFメール添付内のQRコードを使い、Microsoftログインポータルを模倣した認証情報窃取ページへ誘導する攻撃

- ClickFix戦術を用いて、Rhadamanthys StealerやNetSupport RATを配信する攻撃

- Hoax TechやJS Click Cloakerのようなクラウド型フィッシング隠蔽サービス(Cloaking-as-a-Service, CaaS)を利用し、セキュリティスキャナーからフィッシングサイトや悪意あるサイトを隠し、標的のみに表示させて検知を回避する攻撃

- HTMLやJavaScriptを活用し、ユーザーの疑念や従来の検知ツールを回避するリアルな悪意あるメールを作成する攻撃

- B2Bサービスプロバイダーを標的とし、フィッシングメール内のSVG画像ファイルに難読化されたJavaScriptを埋め込み、ブラウザで開かれた際にwindow.location.href関数を使って攻撃者管理インフラへリダイレクトする攻撃

Cofenseがまとめたデータによると、2024年に高度な戦術・技術・手順(TTPs)を用いたキャンペーンのうち、QRコードの利用が57%を占めていました。他にも、パスワード保護されたアーカイブ添付ファイルをメールで送信し、安全なメールゲートウェイ(SEG)を回避する手法が注目されています。

「アーカイブにパスワードをかけることで、脅威アクターはSEGやその他の方法による内容のスキャンや、通常なら明らかに悪意あるファイルの検知を防いでいます」とCofenseの研究者Max Gannon氏は述べています。

翻訳元: https://thehackernews.com/2025/07/hackers-use-github-repositories-to-host.html