2025年7月30日Ravie Lakshmanan暗号通貨 / ブラウザーセキュリティ

サイバーセキュリティ研究者は、偽の暗号通貨取引アプリを配布し、認証情報やウォレットからデータを取得できるコンパイル済みV8 JavaScript(JSC)マルウェアJSCEALを展開する継続中のキャンペーンに注意を呼びかけています。

Check Pointによると、この活動はFacebook上に投稿された数千件の悪意ある広告を利用し、被害者を偽のサイトへ誘導して偽アプリのインストールを促しています。これらの広告は、乗っ取られたアカウントや新規作成されたアカウントから共有されています。

「攻撃者はインストーラーの機能を複数のコンポーネントに分割し、特に一部の機能を感染したウェブサイト内のJavaScriptファイルに移しています」と同社は分析で述べています。「モジュール化された多層感染フローにより、攻撃者は各段階で新たな戦術やペイロードに適応できます。」

この活動の一部は、2025年4月にMicrosoftや、今月WithSecureによっても記録されており、後者はこれをWEEVILPROXYとして追跡しています。フィンランドのセキュリティベンダーによると、このキャンペーンは2024年3月から活動しています。

攻撃チェーンでは、最終的なJSCペイロードを配信する前に、スクリプトベースのフィンガープリントを利用した新しい解析回避メカニズムが採用されています。

「脅威アクターは、悪意あるサイトとインストーラーの両方が並行して動作することを必要とする独自のメカニズムを実装しており、これにより解析や検出が大幅に困難になっています」とイスラエルのサイバーセキュリティ企業は指摘しています。

Facebook広告内のリンクをクリックするとリダイレクトチェーンが発生し、最終的に被害者はTradingViewなどの正規サービスを模倣した偽のランディングページ、またはターゲットのIPアドレスが希望範囲外かリファラーがFacebookでない場合はダミーサイトに誘導されます。

このウェブサイトには、ローカルホストのポート30303でサーバーと通信を試みるJavaScriptファイルが含まれているほか、インストールプロセスの追跡やMSIインストーラー内のコンポーネントが処理するPOSTリクエストの発行を担う2つのJavaScriptスクリプトもホストされています。

一方、サイトからダウンロードされるインストーラーファイルは複数のDLLライブラリを展開し、同時にローカルホスト:30303でHTTPリスナーを起動して偽サイトからのPOSTリクエストを処理します。この相互依存性により、いずれかのコンポーネントが機能しない場合、感染チェーンはそれ以上進行しません。

「被害者が異常な活動に気付かないよう、インストーラーはmsedge_proxy.exeを使用してWebViewを開き、被害者をアプリケーションの正規ウェブサイトへ誘導します」とCheck Pointは述べています。

DLLモジュールはウェブサイトからのPOSTリクエストを解析し、システム情報の収集とフィンガープリントプロセスを開始します。その後、取得した情報はPowerShellバックドアを通じてJSONファイル形式で攻撃者に送信されます。

被害者のホストが価値があると判断された場合、感染チェーンは最終段階に進み、Node.jsを利用してJSCEALマルウェアが実行されます。

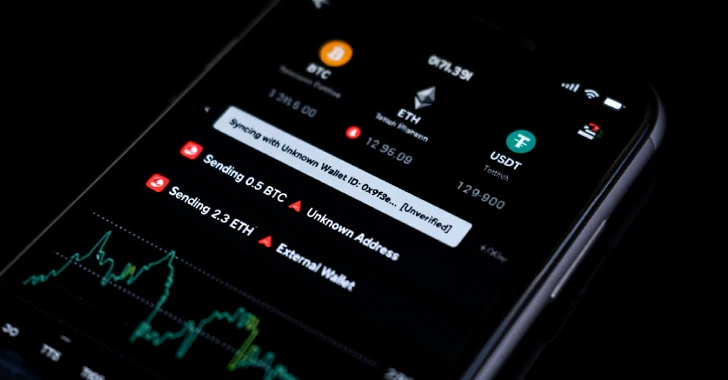

このマルウェアは、さらなる指示を受け取るためにリモートサーバーと接続を確立するほか、被害者のウェブトラフィックを傍受し、バンキングや暗号通貨、その他の機密性の高いウェブサイトに悪意あるスクリプトを挿入してリアルタイムで認証情報を盗み出すことを目的としたローカルプロキシも設定します。

JSCEALのその他の機能には、システム情報、ブラウザのクッキー、自動入力パスワード、Telegramアカウントデータ、スクリーンショット、キーストロークの収集、さらに中間者(AitM)攻撃や暗号通貨ウォレットの操作などが含まれます。また、リモートアクセス型トロイの木馬としても機能します。

「この高度なマルウェアは、被害者のマシンを完全に制御することを目的としており、従来のセキュリティツールに対しても耐性があります」とCheck Pointは述べています。「コンパイル済みコードと強力な難読化、そして多様な機能を併せ持つことで、解析作業は困難かつ時間のかかるものとなりました。」

「JSCファイルを使用することで、攻撃者はコードを簡単かつ効果的に隠蔽でき、セキュリティ機構の回避や解析の困難化を実現しています。」

翻訳元: https://thehackernews.com/2025/07/hackers-use-facebook-ads-to-spread.html