サイバー犯罪者が防御を突破するために深いスキルを必要としなくなったらどうなるでしょうか?今日の攻撃者は、AIを活用したフィッシングキットから攻撃準備が整った大規模なボットネットまで、重労働を代行する強力なツールを手にしています。そして彼らは大企業だけを狙っているわけではありません。偽の身元、ハイジャックされたインフラ、内部者のトリックを使ってセキュリティを気付かれずに突破することで、誰もがターゲットになり得ます。

今週の脅威は、待って反応することがもはや選択肢ではないことを思い出させます。遅れるたびに、攻撃者により多くの地盤を与えてしまいます。

⚡ 今週の脅威#

クリティカルなSAP NetWeaverの脆弱性が0-Dayとして悪用される — SAP NetWeaverの重大なセキュリティの脆弱性(CVE-2025-31324、CVSSスコア: 10.0)が、未知の脅威アクターによって悪用され、JSPウェブシェルをアップロードし、無許可のファイルアップロードとコード実行を促進することを目的としています。攻撃は、Brute Ratel C4ポストエクスプロイトフレームワークや、エンドポイント保護を回避するためのHeaven’s Gateと呼ばれるよく知られた技術を使用していることも観察されています。

🔔 トップニュース#

- DarculaフィッシングキットがGenAIアップグレードを受ける — Darculaフィッシング・アズ・ア・サービス(PhaaS)プラットフォームの背後にいる脅威アクターは、生成的人工知能(GenAI)機能を備えたサイバー犯罪スイートの新しいアップデートをリリースし、さまざまな言語でのフィッシングフォーム生成、フォームフィールドのカスタマイズ、フィッシングフォームの現地語への翻訳を容易にしました。このアップデートにより、フィッシングページの作成における技術的な障壁がさらに低くなり、初心者の犯罪者でも複雑なスミッシング詐欺を迅速かつ容易に設定できるようになりました。Darcula PhaaSスイートはユーザーフレンドリーです。詐欺を目指す者はDarculaサービスにサインアップし、正当なブランドサイトを入力するだけで、プラットフォームがカスタムの偽装フィッシングバージョンを生成します。「Darculaは単なるフィッシングプラットフォームではなく、スケールを意図したサービスモデルです」とNetcraftは述べています。「ユーザーは、ほぼすべての国の組織を模倣するためのツールスイートへのアクセスに対して支払いを行います。JavaScriptフレームワーク、Docker、Harborなどの最新技術を使用して構築されており、インフラストラクチャは正当なSaaS企業のものを反映しています。」

- Contagious Interviewが偽の企業を設立 — Contagious Interviewの背後にいる北朝鮮関連の脅威アクターは、偽の採用プロセス中にマルウェアを配布する手段として、BlockNovas LLC、Angeloper Agency、SoftGlide LLCという名前のフロント企業を設立しました。この活動は、北朝鮮の脅威アクターが開発者を誘い込むために使用する洗練されたソーシャルエンジニアリング戦術を例示しています。この開示は、平壌のハッカーが詐欺的なIT労働者スキームの一環として人工知能をますます活用している時期に行われました。これらの操作の中心には、AI強化ツールの包括的なスイートがあり、それらは協調して動作し、合成ペルソナを作成して欺瞞を持続させるために使用されます。ファシリテーターは、さまざまな通信チャネルを同時に管理する方法を提供する統合メッセージングサービスを利用します。これらのサービスには、AIを活用した翻訳、トランスクリプション、要約機能も組み込まれており、IT労働者が潜在的な雇用主とコミュニケーションを取るのを支援します。

- 疑わしいロシアのハッカーが新しい戦術を使用してMicrosoft 365アカウントにアクセス — UTA0352やUTA0355のような複数のロシア関連の疑わしい脅威アクターが、2025年3月初旬からウクライナや人権に関連する個人や組織を「積極的に」ターゲットにして、Microsoft 365アカウントへの無許可アクセスを得ることを目指しています。「これらの最近観察された攻撃は、ターゲットとの一対一の対話に大きく依存しており、脅威アクターはターゲットにリンクをクリックさせ、Microsoftが生成したコードを送り返させる必要があります」とVolexityは述べています。「これらの最近のキャンペーンは、すべてのユーザーインタラクションがMicrosoftの公式インフラストラクチャ上で行われることから利益を得ており、これらの攻撃には攻撃者がホストするインフラストラクチャは使用されていません。」

- 脅威アクターがGoogleインフラストラクチャを悪用してフィッシング攻撃を実行 — 未知の脅威アクターが、Googleのインフラストラクチャを介して偽のメールを送信し、メッセージ受信者を資格情報を収集する詐欺サイトにリダイレクトする新しいアプローチを活用しました。この洗練されたフィッシング攻撃は、メール認証チェックを回避し、メール受信者を偽のリンクにクリックさせ、Googleアカウントの資格情報を収集するように設計されています。Googleはその後、攻撃経路を封じました。

- Lotus PandaがSagerunexを使用して東南アジアをターゲットに — Lotus Pandaとして追跡されている中国関連のサイバースパイグループが、2024年8月から2025年2月の間に無名の東南アジアの国の複数の組織を侵害したキャンペーンに起因しています。この活動は、DLLサイドローディング技術を使用してSagerunexというバックドアをドロップすることや、Google Chromeウェブブラウザに保存されたパスワードやクッキーを吸い上げるためのChromeKatzやCredentialKatzという2つの資格情報スティーラーを使用していることが判明しています。最近数ヶ月では、Operation Cobalt Whisperとして知られるサイバースパイキャンペーンが、香港やパキスタンの防衛、教育、環境工学、電気技術工学、エネルギー、サイバーセキュリティ、航空、医療などの複数の産業をターゲットにしており、Cobalt Strikeを配信するためのフェーズメールを提供しています。パキスタン海軍も、ターゲットとなった被害者に対してSync-Schedulerと呼ばれるステルスな情報スティーラーを配布するために、国家的な敵対者によってターゲットにされています。キャンペーンで示された戦術はSideWinderやBitter APTのものと重なるものの、特定の脅威アクターにリンクする十分な証拠はありません。そしてそれだけではありません。中国のサイバーセキュリティ研究者は、ベトナムの脅威グループAPT32として知られるグループによって、トロイの木馬化されたGitHubプロジェクトを介してCobalt Strikeを配信するために、2024年9月中旬から10月初旬にかけてターゲットにされています。

️🔥 トレンドのCVE#

攻撃者はソフトウェアの脆弱性を好みます—それはシステムへの簡単な入口です。毎週新たな欠陥が現れ、パッチを当てるのが遅すぎると、小さな見落としが大きな侵害に変わる可能性があります。以下は今週の重要な脆弱性です。確認して、ソフトウェアを迅速に更新し、攻撃者を締め出してください。

今週のリストには — CVE-2024-58136, CVE-2025-32432 (Craft CMS), CVE-2025-31324 (SAP NetWeaver), CVE-2025-27610 (Rack), CVE-2025-34028 (Commvault Command Center), CVE-2025-2567 (Lantronix Xport), CVE-2025-33028 (WinZip), CVE-2025-21204 (Microsoft Windows), CVE-2025-1021 (Synology DiskStation Manager), CVE-2025-0618 (FireEye EDR Agent), CVE-2025-1763 (GitLab), CVE-2025-32818 (SonicWall SonicOS), CVE-2025-3248 (Langflow), CVE-2025-21605 (Redis), CVE-2025-23249, CVE-2025-23250, and CVE-2025-23251 (NVIDIA NeMo Framework), CVE-2025-22228 (Spring Framework, NetApp), and CVE-2025-3935 (ScreenConnect).

📰 サイバー世界の周り#

- Lumma Stealerが検出を回避する新しいトリックを採用 — Malware-as-a-Service(MaaS)として月額$250から広告されている情報スティーラーLummaは、海賊版メディア、アダルトコンテンツ、クラックされたソフトウェアサイト、偽のTelegramチャンネルを使用して広範に配布されており、クリックフィックス戦術を活用してユーザーを騙してPowerShellやMSHTAコマンドを介してマルウェアをダウンロードして実行させるための偽のCAPTCHA検証にリダイレクトします。このスティーラーは、DLLサイドローディングやフリーソフトウェアのオーバーレイセクションにペイロードを注入するなどの技術を使用して、複雑な感染プロセスを引き起こします。「オーバーレイセクションは通常、グラフィカルインターフェースの表示や特定の入力イベントの処理など、正当なソフトウェア機能に使用されます」とKasperskyは述べています。「ソフトウェアのこのセクションを変更することで、敵対者はアプリケーションの通常の動作を妨げることなく悪意のあるペイロードを注入できます。この方法は特に狡猾で、ソフトウェアが正当なままであるように見えながら、悪意のあるコードがバックグラウンドで静かに実行されます。」Lumma Stealerは、2022年のデビュー以来、アクティブな脅威であり続け、コードフローの難読化、ランタイム中のAPI関数の動的解決、Heaven’s gate、ETWTiコールバックの無効化などの機能を通じて検出を回避するために継続的に更新されています。また、仮想環境やサンドボックス環境を検出するように設計されています。2023年8月現在、Lumma Stealerチームは、感染したユーザーログがボットかどうかを判断するためのAIベースの機能をテストし始めました。Lumma Stealerの広範な採用は、多様な感染ベクトルの使用によっても証明されており、スティーラーを利用して追加のペイロードを配信するために活用されています。「LummaStealerの運営者は、Telegram上で内部マーケットプレイスを運営しており、[…] 毎日数千のログが売買されています」とCybereasonは述べています。「彼らはまた、質の高い販売者を奨励するための評価システム、高度な検索オプション、広範な価格帯を含む機能を提供しています。24/7のサポートと組み合わせて、マーケットプレイスは盗まれたデータを取引する誰にとってもシームレスな体験を提供することを目指しており、さまざまなTelegramやダークネットベースのスティーラーコミュニティで見られるトレンドを反映しています。」IBM X-Forceのデータによると、2023年と比較して、昨年はフィッシングメールを介して配信された情報スティーラーの週平均が84%増加しました。

- 新しいSessionShark AiTMフィッシングキットが広告される — SessionShark O365 2FA/MFAと呼ばれる新しい中間者(AiTM)フィッシングキットが、Microsoft 365の多要素認証(MFA)保護を回避する方法として脅威アクターに紹介されています。表向きには教育目的で販売されており、責任を回避するためのサービスであると主張していますが、サービスはボットや自動セキュリティスキャナーによる検出を回避するためにCAPTCHAチェックを使用し、Cloudflareのサービスと統合し、専用パネルを介して包括的なログにアクセスするためのさまざまな検出回避およびステルス機能を備えているとされています。「この二重のマーケティング戦略は地下フォーラムで一般的であり、(フォーラムの禁止や法的問題を避けるための)薄い否認のベールを提供しますが、その真の目的については誰もが知っています」とSlashNextは述べています。「広告文における『教育目的』や『倫理的ハッキングの視点』といったフレーズは、これは教室のデモではなくハッキングツールであることを購入者に示すウィンクと頷きです。」

- Elusive CometがZoomのリモートコントロール機能を悪用して暗号通貨を盗む — セキュリティ研究者は、被害者をマルウェアのインストールに誘導し、最終的に暗号通貨を盗むことを目的とした洗練されたソーシャルエンジニアリング戦術を使用するElusive Cometと呼ばれるキャンペーンに注意を喚起しています。表向きにはAureon Capitalというベンチャーキャピタル企業を運営しているとされるこの脅威アクターは、数百万ドルの盗難資金に責任があると推定されています。「Elusive Cometは、正当性を確立し維持するために、広範な履歴を持つ強力なオンラインプレゼンスを維持しています」とSecurity Allianceは述べています。「これは、洗練されたウェブサイトやアクティブなソーシャルメディアプロファイルを設定し、著名な資格を持つ実在の人物を模倣するプロファイルを作成することで達成されます。」攻撃は、潜在的な被害者がTwitterのDMやメールを通じて接触され、ポッドキャストのゲストやインタビューの招待を受けるというアウトリーチフェーズから始まります。招待はCalendlyリンクを通じてZoomミーティングをスケジュールするために送信されます。招待が受け入れられると、被害者はZoom通話に参加し、作業を発表するために画面を共有するよう促され、その時点で脅威アクターはビデオ会議ソフトウェアを使用して潜在的な被害者のコンピュータを制御するために「Zoom」に表示名を変更し、システム通知として見せかけます。リモートアクセスを許可することで、Elusive CometはGOOPDATEなどのマルウェアをインストールし、暗号通貨の盗難を容易にします。Emblem Vaultという非代替トークンプラットフォームのCEOであるJake Gallenは、個人資産のうち$100,000以上を盗まれたと指摘しています。攻撃はまた、データの流出を可能にする情報スティーラーやリモートアクセス型トロイの木馬を配信することも観察されています。「この攻撃が特に危険なのは、許可ダイアログが他の無害なZoom通知に似ていることです」とTrail of Bitsは述べています。「Elusive Cometキャンペーンは、社会的証明、時間的圧力、インターフェース操作の洗練されたブレンドを通じて成功し、通常のビジネスワークフローを悪用します。」このキャンペーンの背後にいるのが誰かは明らかではありませんが、証拠は北朝鮮であることを示唆しており、ベンチャーキャピタリストとの会議やパートナーシップの機会を議論するための偽のZoom通話をターゲットとスケジュールし、存在しないオーディオ問題を解決するためにマルウェアをインストールさせることでターゲットを欺いています。

- Power Parasitesがバングラデシュ、ネパール、インドを狙う — アジア諸国、特にバングラデシュ、ネパール、インドの個人をターゲットにしたアクティブなキャンペーンが、エネルギー企業やその他の主要企業を装った欺瞞的なウェブサイト、ソーシャルメディアグループ、YouTubeビデオ、Telegramチャンネルを通じて、2024年9月以降、ジョブや投資詐欺を行っています。この活動クラスターは、被害者を騙して銀行情報や個人の財務情報を提供させるように設計されており、Power Parasitesというコードネームが付けられています。「これらのキャンペーンは通常、ソーシャルメディアネットワーク、メール、または直接メッセージングチャネルを通じて潜在的な被害者と共有されます」とSilent Pushは述べています。

- 複数の拡張機能にリスクのある機能が発見される — 58の疑わしいGoogle Chrome拡張機能が、ブラウジング行動の監視、ドメインのクッキーへのアクセス、検索プロバイダーの変更、リモートスクリプトの実行の可能性などのリスクのある機能を含んでいることが発見されました。Secure Annexの研究者John Tucknerによると、これらの拡張機能の最も興味深い点は、それらが隠されていることであり、Chrome Web Storeの検索には表示されませんが、ユーザーが直接URLを持っている場合にアクセスできます。これは、脅威アクターが検出を回避するために非従来の方法を使用し、広告や悪意のあるサイトを通じて積極的にそれらをプッシュしていることを示しています。拡張機能は累計で約598万台のデバイスにインストールされています。GoogleのスポークスパーソンはThe Hacker Newsに「報告を認識しており、調査中です」と述べました。

- MitreがATT&CK v17をリリース — Mitreは、ディフェンダーを支援するためにまとめた敵対者の戦術と技術のコンペンディウムであるATT&CKフレームワークの新しいバージョンをリリースしました。最新バージョンでは、VMware ESXiプラットフォームをターゲットにした4つの新しい技術が導入され、既存の34の技術が適応されています。注目すべき2つの変更には、ネットワークデバイスをターゲットにした技術をよりよく反映するためにネットワークプラットフォームの名前をネットワークデバイスに変更することと、DLLサイドローディングとDLL検索順序ハイジャックの2つのサブ技術を「実行フローのハイジャック: DLL」という1つのカテゴリに統合することが含まれています。また、ATT&CK v17には「リモートアクセスツール: リモートアクセスハードウェア」という技術が追加されており、朝鮮民主主義人民共和国(DPRK)のリモートワークスキームを強調しています。

- CISAがCensysとVirusTotalの使用を中止 — サイバーセキュリティとインフラストラクチャセキュリティ庁(CISA)の数百人のスタッフが、先月末にCensysの使用を中止し、2025年4月20日にGoogleが所有するVirusTotalの使用を中止したことを通知されました。「これらのツールの重要性を理解しており、最小限の中断を確保するために代替ツールを積極的に模索しています」とNextgovはCISAスタッフに送信されたメールを引用しました。「適切な代替手段をすぐに見つけることができると確信しています。」この開発は、MITREからの内部メモが明らかにしたように、米国がその旗艦CVEプログラムを支援しなくなることを明らかにした後、サイバーセキュリティ業界が混乱に陥った数日後に行われました。しかし、最後の瞬間にCISAは方針を変更し、契約を約11か月延長しました。「記録を正すために、資金問題ではなく、契約管理の問題があり、契約の失効前に解決されました」とMatt Hartman、CISAのサイバーセキュリティ担当代理執行アシスタントディレクターは述べました。「CVEプログラムに中断はなく、CISAはこの重要なサイバーインフラストラクチャの維持と改善に完全にコミットしています。

- Windows PC Managerがハイジャックされる可能性 — サイバーセキュリティ研究者は、Windowsコンピュータを最適化および管理するために設計されたソフトウェアであるPC Managerツールに関連するリリースが、WinGetリポジトリ(ZDI-23-1527)、’aka.ms’ URL、およびMicrosoftの公式サブドメイン「pcmanager.microsoft[.]com」(ZDI-23-1528)を介して攻撃者によってハイジャックされる可能性がある2つのシナリオを概説しました。過度に許可された共有アクセス署名(SAS)トークンのためです。脆弱性の悪用に成功すると、攻撃者は顧客のエンドポイントで任意のコードを実行でき、認証は必要ありません。「攻撃が行われた場合、サイバー犯罪者はマルウェアの配布のためにソフトウェアサプライチェーンを侵害し、ソフトウェアリリースを置き換え、配布されたPC Manager実行可能ファイルを変更することができたでしょう」とTrend Microは述べました。CVSSスコアが10.0のこれらの問題は、2023年10月にMicrosoftによって対処されました。

- 新しいMagecartキャンペーンが野生で観察される — 新しいクレジットカードスキミング(別名Magecart)キャンペーンが、ユーザーがチェックアウトフォームに入力した支払いデータを傍受することを目的として、侵害されたeコマースサイトに悪意のあるコードを注入していることが観察されました。攻撃は、情報スティーラーを通じて盗まれた資格情報を使用してサイトのバックエンドシステムにアクセスし、悪意のあるPHPページをサーバーに直接アップロードすることを利用しています。PHPスクリプトは、サイトをリモートで制御し、データベースを汚染するためのウェブシェルとして機能し、悪意のあるJavaScriptコードを挿入します。JavaScriptは、支払い情報をキャプチャし、入力された番号の有効性を確認し、WebSocket接続や画像として情報を流出させるように設計されています。ウェブスキマーを介して盗まれたクレジットカードデータは、通常、Savastan0のようなカードフォーラムで販売され、他の脅威アクターによって暗号通貨の支払いと引き換えにさらなる犯罪活動に使用されます。「Savastan0のルールでは、購入者はチェックを使用するために10分しか持っていないと定められており、それ以外の場合、カードは返金されません」とYarixは述べています。「すべてのチェックには$0.30の費用がかかります。トランザクションを行わずに、カードの真正性を『ソフトチェック』するためにカードチェッカーサービスを使用できます。これにより、正当な所有者に活動を警告したり、詐欺防止システムに警告を発したりする可能性が低くなります。また、有効期限やCVVコードなどの不足している情報を推測するためにも使用される可能性があります。」この開示は、Jscramblerが、WooCommerceを実行している17のCaritas Spainのウェブサイトに潜入し、検出されずに機密支払いデータを傍受するために設計されたモジュラーキットを使用したステルスなウェブスキミングキャンペーンを詳述した際に行われました。「このスキミングキャンペーンは、多くのものと同様に、2段階で実行されました」とJscramblerは述べています。「第1段階はローダーとして機能し、攻撃の基盤を築きました。第2段階はスキマーのロジック自体を保持し、偽の支払いフォームを注入し、機密データを流出させました。」正確な初期感染ベクトルは不明ですが、脅威アクターがWooCommerceインストールへの持続的なアクセスを持っていることを示す証拠があります。Jscramblerは、流出から10分以内に盗まれたカードの詳細が検証されると述べており、ある程度の自動化が示されています。

- 4Chanが復活 — 悪名高い画像掲示板サイト4chanが、ハッキングによって約2週間ダウンした後、部分的にオンラインに戻りました。ブログの投稿で、述べました「英国のIPアドレスを使用するハッカーが、4chanのサーバーの1つで古いソフトウェアパッケージを悪用し、偽のPDFアップロードを介して侵入しました。このエントリーポイントを使用して、最終的に4chanのサーバーの1つにアクセスし、データベースアクセスや管理ダッシュボードへのアクセスを得ることができました。ハッカーは数時間かけてデータベーステーブルや4chanのソースコードの多くを流出させました。」4chanは、侵害されたサーバーが交換され、PDFアップロードが一時的にサポートされているボードで無効にされたと述べました。

- SK Telecomが侵害を公表 — 韓国最大のモバイルオペレーターであるSK Telecomは、マルウェア感染により脅威アクターが顧客のUSIM関連情報にアクセスできるようになったことを警告しました。同社は、2025年4月19日午後11時頃にこの事件を認識したと述べています。しかし、SK Telecomは、情報が何らかの形で悪用された証拠はないと強調しています。この攻撃は、既知の脅威アクターやグループによって主張されていません。

- Kentico Xperience CMSの新しい脆弱性 — サイバーセキュリティ研究者は、Kentico Xperienceコンテンツ管理システム(CMS)アプリケーションの今では修正された脆弱性(CVE-2025-2748、CVSSスコア: 6.5)を詳述し、複数ファイルアップロード機能を介してアップロードされたファイルを完全に検証またはフィルタリングしないことを悪用することによって保存型クロスサイトスクリプティング(XSS)攻撃を引き起こします。このバグは、複数のファイルをアプリケーションにアップロードする際に認証されていないユーザーとして悪意のあるペイロードを配布することを攻撃者に許可します。この問題は、13.0.178までのKentico Xperienceに影響を与えます。Kenticoによって対処された他の3つの脆弱性、WT-2025-0006(認証バイパス)、WT-2025-0007(認証後リモートコード実行)、WT-2025-0011(認証バイパス)もあり、完全にパッチが適用された展開に対してリモートコード実行を達成できます。

- インドの銀行が10月31日までに「.bank[.]in」ドメインに移行するよう命じられる — 2025年2月、インドの中央銀行であるインド準備銀行(RBI)は、デジタル金融詐欺と戦うために、国内の銀行向けに専用の「.bank[.]in」インターネットドメインを導入しました。先週発行された新しい指令では、RBIは銀行に新しいドメインへの移行を開始し、2025年10月31日までにプロセスを完了するよう促しています。そのために、銀行は登録プロセスを開始するために銀行技術開発研究所(IDRBT)に連絡する必要があります。

- 1.33百万台のデバイスによって駆動される新しいDDoSボットネット — 史上最大のDDoSボットネットが、1.33百万台のデバイスで構成され、「Betting shops」マイクロセグメントをターゲットにし、2025年3月下旬に約2.5時間続きました。侵害されたデバイスの50%以上がブラジルに位置し、次いでアルゼンチン、ロシア、イラク、メキシコが続きます。Qrator Labsによると、この開示は、リモートアクセスと特権昇格のためにAmmyy AdminとPetitPotatoマルウェアを展開するために、管理が不十分なMS-SQLサーバーをターゲットにした新たな脅威キャンペーンと同時に行われました。「攻撃者は脆弱なサーバーを悪用し、システム情報を収集するためにコマンドを実行し、WGetを使用してマルウェアをインストールします」とBroadcomは述べました。「彼らはまた、RDPサービスを有効にし、新しいユーザーアカウントを追加して持続的なアクセスを維持します。」

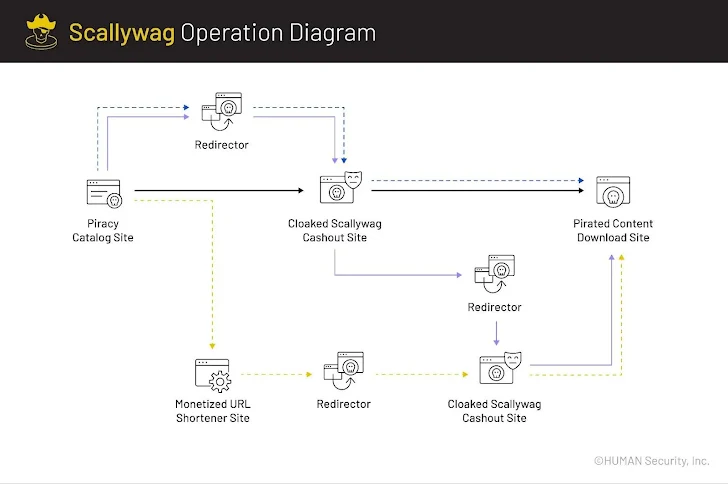

- Scallywagが広告詐欺のために偽のWordPress拡張機能を使用 — Soralink、Yu Idea、WPSafeLink、Droplinkの4つのWordPressプラグインのセットは、デジタル海賊行為とURL短縮サービスを収益化するための詐欺としてScallywagとして広告されています。「これらのモジュールは、ユーザーを1つ以上の中間ページを通じてリダイレクトし、約束されたコンテンツや短縮URLを提供する前に広告を要求してレンダリングします」とHUMAN Satori Threat Intelligence and Research Teamは述べています。Scallywagは、407のキャッシュアウトドメインにわたって1日あたり14億の不正入札リクエストを占めていました。攻撃プロセスは、ユーザーが映画海賊版カタログサイトを訪れることから始まります。視聴するコンテンツが選ばれると、広告が読み込まれたScallywag関連のキャッシュアウトブログにリダイレクトされ、最終目的地であるコンテンツがホストされている場所に導かれます。HUMANは、スキームに対する継続的な取り締まりの中で新しいキャッシュアウトサイトが出現しており、詐欺師とのもぐらたたきのゲームのように見えることを強調しています。

- Microsoftが公式にRecallの展開を開始 — Microsoftは、発表からほぼ1年後、プライバシーとセキュリティへの反発を受けて、Copilot+ PCでAIを活用したRecall機能を利用可能にしました。この懸念により、同社はオプトイン機能とし、無許可アクセスを防ぐための改善されたコントロールでシステムを再設計しました。「データを安全に保つために、Windows Helloサインイン、データ暗号化、Recallの分離などの広範なセキュリティ考慮事項を実装しました」とMicrosoftは述べました。「Recallデータはデバイス上でローカルに処理され、クラウドに送信されず、Microsoftと共有されず、Microsoftはデータを第三者と共有しません。」セキュリティ研究者のKevin Beaumontは、Microsoftが「重大なセキュリティの苦情に対処するために真剣な努力をした」と述べましたが、スナップショットからの機密データのフィルタリングは当たり外れがあると指摘しました。

- サイバー犯罪が2024年に被害者に160億ドルの損害を与える — 米連邦捜査局(FBI)のインターネット犯罪苦情センター(IC3)は、2024年に859,532件の苦情を記録し、そのうち256,256件の苦情が160億6000万ドルという驚異的な損失につながったと報告しました。これは2023年から33%の損失増加です。「2024年に報告された損失の大部分は詐欺によるものであり、ランサムウェアは再び重要なインフラストラクチャに対する最も広範な脅威であり、2023年からの苦情は9%増加しました」とIC3は述べました。「60歳以上のグループが最も多くの損失を被り、最も多くの苦情を提出しました。」投資詐欺、ビジネスメール詐欺(BEC)、技術サポート詐欺が最も損失の多いトップ3を占めました。香港、ベトナム、メキシコ、フィリピン、インド、中国が不正な送金の主な国際的な目的地でした。FBIへのランサムウェア攻撃の報告は、2023年の2,825件、2022年の2,385件から2024年には3,156件に増加しました。2024年には67の新しいランサムウェアのバリアントが認識されました。

- 日本が盗まれた資格情報を使用した無許可の株取引を警告 — 日本の金融庁(FSA)は、正当な対応物を装ったフィッシングウェブサイトから収集された盗まれた資格情報を使用して、インターネット株取引サービスでの無許可の取引について警告しています。これまでに1,454件の不正取引が行われています。これらの無許可の取引は、2025年2月以降、約1000億円(7億ドル)に相当します。

- FBIがSalt Typhoonに関する情報を求める — FBIは、中国のハッキンググループSalt Typhoonとその米国の通信会社の妥協に関する情報を求めていると述べました。「これらのアクターとその活動に関する調査は、これらのネットワークへのアクセスを利用して世界規模で被害者をターゲットにする広範で重要なサイバーキャンペーンを明らかにしました」と同庁は述べました。「この活動は、通話データログの盗難、特定の被害者に関与する限られた数のプライベートコミュニケーション、および裁判所命令による米国法執行機関の要求に従った選択情報のコピーをもたらしました。」

- プライバシー監視機関がUbisoftに対してGDPR違反の苦情を提出 — オーストリアのプライバシー非営利団体noybは、フランスのビデオゲーム開発者およびパブリッシャーであるUbisoftが、オンライン機能がない場合でもシングルプレイヤーゲームを起動するたびにインターネットに接続することを顧客に強制することにより、地域の一般データ保護規則(GDPR)法に違反していると非難しました。「これにより、Ubisoftは人々のゲーム行動を収集できます。会社は、ゲームを開始する時期、どのくらいの時間プレイするか、終了する時期などのデータを収集しています」とnoybは述べました。「苦情者がなぜオンラインであることを強制されるのかを明示的に尋ねた後でも、Ubisoftはこれがなぜ行われているのかを明らかにしませんでした。」この苦情は、データ保護機関(DPA)がユーザーの加盟国のDPAと企業の加盟国のDPAの間で苦情を処理するための複雑な「協力メカニズム」を指摘したnoybの直後に行われました。「この規制は、人々の基本的な権利を行使するためのゲームチェンジャーになる可能性がありました。しかし、すでに過労の当局に数千時間を浪費させるさまざまな無駄で過度に複雑な手続きを規定することにより、納税者のお金で数百万ドルに相当します」とMax Schremsは述べました。「同時に、手続きは遅くなり、ビジネスや市民にとってもより複雑になります。通常の人々のGDPR権利の執行はさらに難しくなります。」

- SSL.comのDCVプロセスの欠陥 — SSL.comのドメインコントロール検証(DCV)プロセスの欠陥により、aliyun[.]comなどの特定のメールプロバイダーにリンクされた任意のドメインの不正なSSL証明書を発行するための検証をバイパスできる可能性がありました。この方法で11の証明書が発行されたとされています。

- アジアの詐欺操作が世界的に拡大 — 国連薬物犯罪事務所(UNODC)は、東アジアおよび東南アジアの組織犯罪ギャングが運営する詐欺センターが法執行努力に応じて「癌」のように広がり、世界的に拡大していることを明らかにしました。ナイジェリア、ザンビア、アンゴラ、ブラジル、ペルーは、アジア主導のグループが移動した新しい流出サイトのいくつかです。「これらの洗練された犯罪ネットワークの分散は、最もガバナンスが弱い地域内で新しいプレーヤーを引き付け、腐敗を助長し、違法産業が拡大し、統合を続けることを可能にし、年間約400億ドルの利益を生み出す工業規模の詐欺センターが数百に達しました」とUNODCは述べました。

🎥 サイバーセキュリティウェビナー#

- AIによるなりすましがMFAを打ち破る—アイデンティティベースの攻撃を防ぐ方法 — AI駆動のなりすましが従来のMFAを無効にしており、攻撃者はパスワードを盗むことなく侵入しています。このセッションでは、リアルタイムの検証、アクセスチェック、先進のディープフェイク検出を使用して、アイデンティティベースの攻撃を開始前に阻止する方法を学びます。アカウント乗っ取り防止からAIを活用したアイデンティティ証明まで、現代の防御がどのようにして偽者を締め出すかを確認してください。ウェビナーに参加して、それを実際に見てください。

- スマートAIエージェントにはより賢いセキュリティが必要—始める方法 — AIエージェントはチームのスピードを上げていますが、適切なセキュリティがなければ、機密データを露出させたり、攻撃者に操作されたりする可能性があります。このセッションでは、AIエージェントを安全に構築する方法を実践的なステップ、重要なコントロール、見落とされがちなリスクとともに紹介します。生産性を損なうことなく露出を減らし、AIツールを安全、信頼性、制御下に保つ方法を学びましょう。今すぐ登録して、AIを正しい方法で保護し始めましょう。

- Varalyze — これは、AbuseIPDB、VirusTotal、URLScanなどのソースからデータを接続して脅威分析を効率化する統合脅威インテリジェンストキットです。インテリジェンス収集を自動化し、トリアージを迅速化し、明確で実行可能なレポートを生成します—すべてがシンプルなPython駆動のプラットフォームで行われます。

- Cookiecrumbler — クッキーポップアップがブラウジングを中断したり、サイトの機能を壊したりすることにうんざりしていませんか?Cookiecrumblerは、ウェブサイトのクッキー同意通知を自動的に検出して分析するために設計されたスマートツールです。ウェブの互換性の問題をデバッグしたり、既存のブロッカーを通り抜けるクッキーバナーを特定したりする場合でも、Cookiecrumblerはそれらを迅速に見つけるのに役立ちます。これはウェブアプリとして機能し、ローカルクロールを実行でき、他のシステムと統合することもできます—深い技術スキルは必要ありません。

- Eyeballer — これは、ログインページ、古いサイト、アクティブなウェブアプリなどの高価値ターゲットを迅速に特定するために、大量のウェブサイトスクリーンショットを分析するペネトレーションテスター向けのスマートツールです。駐車されたドメインや無害な404に時間を無駄にする代わりに、Eyeballerは広範囲のネットワークテストでトリアージを迅速化し、脆弱である可能性が高いものに焦点を当てるのに役立ちます。スクリーンショットを入力し、Eyeballerが重要なものを強調表示するのを見てください。

🔒 今週のヒント#

ビデオ通話をバックドアにしないでください — 攻撃者は今、偽の会議招待を使って、ビデオ通話中にリモートアクセスを許可させるために人々を騙しています。彼らは偽のインタビューやビジネス会議を設定し、画面制御を要求します—時には名前を「Zoom」に変更してシステムメッセージのように見せかけます。考えずに「許可」をクリックすると、彼らはコンピュータを乗っ取り、データを盗んだり、マルウェアをインストールしたりできます。

安全を保つために、必要ない場合はリモートコントロール機能を無効にしてください。Zoomでは、「会議中(基本)」の設定でオフにします。誰がアクセスを要求しているのかを常に確認し、公式に見えるからといって制御を承認しないでください。可能であれば、Google Meetのようなブラウザベースのツールを使用してください—これらはシステムを簡単に制御できないため、安全です。

追加の保護として、MacユーザーはZoom(または任意のアプリ)がリモートコントロールに必要な「アクセシビリティ」などの特別な権限を取得しないようにブロックできます。ITチームは、すべての会社デバイスでこれを設定することもできます。また、奇妙なメールやリンクからの招待に注意してください—本物の企業は個人アカウントや偽の予約ページを使用しません。警戒を怠らず、簡単なクリックが大きな問題に発展しないようにしてください。

結論#

最も効果的な防御は、より良い質問をすることから始まることが多いです。あなたのシステムは本当に理解している方法で動作していますか?攻撃者は信頼されたツールをどのように利用するのでしょうか?

今こそ、技術を超えたセキュリティを探求する時です—あなたのチームが信頼、コミュニケーション、異常な行動をどのように扱っているかを見てください。人間の判断が自動化と交わる場所、攻撃者が盲点を見つける可能性のある場所をマッピングしてください。

好奇心は単なる研究のためのものではありません—それは仮定に挑戦し、隠れたリスクを明らかにするために使用される強力な盾です。