2025年8月7日Ravie Lakshmanan脆弱性 / 脅威インテリジェンス

サイバーセキュリティ研究者は、Axis Communicationsのビデオ監視製品に複数のセキュリティ脆弱性が存在することを明らかにしました。これらの脆弱性が悪用された場合、乗っ取り攻撃にさらされる可能性があります。

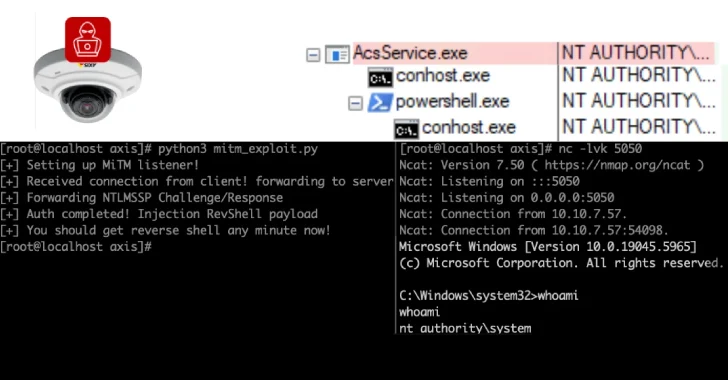

「この攻撃により、カメラの設定や管理に使用されるサーバーであるAxis Device Managerや、カメラ映像の閲覧に使われるクライアントソフトウェアAxis Camera Stationに対して、認証前のリモートコード実行が可能になります」とClarotyの研究者Noam Mosheは述べています。

「さらに、インターネット上に公開されているAxis.Remotingサービスをスキャンすることで、攻撃者は脆弱なサーバーやクライアントを特定し、きわめて標的を絞った攻撃を実行できます。」

特定された脆弱性の一覧は以下の通りです。

- CVE-2025-30023(CVSSスコア:9.0)- クライアントとサーバー間で使用される通信プロトコルの脆弱性により、認証済みユーザーがリモートコード実行攻撃を行う可能性がある(Camera Station Pro 6.9、Camera Station 5.58、Device Manager 5.32で修正済み)

- CVE-2025-30024(CVSSスコア:6.8)- クライアントとサーバー間で使用される通信プロトコルの脆弱性により、中間者(AitM)攻撃が可能になる(Device Manager 5.32で修正済み)

- CVE-2025-30025(CVSSスコア:4.8)- サーバープロセスとサービスコントロール間で使用される通信プロトコルの脆弱性により、ローカル権限昇格が発生する可能性がある(Camera Station Pro 6.8、Device Manager 5.32で修正済み)

- CVE-2025-30026(CVSSスコア:5.3)- Axis Camera Station Serverの脆弱性により、認証回避が可能になる(Camera Station Pro 6.9、Camera Station 5.58で修正済み)

上記の脆弱性が悪用された場合、攻撃者はCamera Stationとそのクライアント間で中間者(AitM)として振る舞い、リクエストやレスポンスを改ざんしたり、サーバーまたはクライアントシステム上で任意の操作を実行したりすることが可能になります。これらの問題が実際に悪用されたという証拠はありません。

Clarotyによると、インターネット上で独自のAxis.Remotingプロトコルとそのサービスを公開しているサーバーが6,500台以上あり、そのうち約4,000台が米国に存在しています。

「攻撃が成功すると、攻撃者は内部ネットワーク上でシステムレベルのアクセス権を得て、特定の導入環境内の各カメラを制御できるようになります」とMoshe氏は指摘します。「映像フィードは乗っ取られたり、監視されたり、停止されたりする可能性があります。攻撃者はこれらのセキュリティ問題を悪用してカメラの認証を回避し、デバイス上で認証前のリモートコード実行を行うことができます。」

翻訳元: https://thehackernews.com/2025/08/6500-axis-servers-expose-remoting.html