セキュリティ研究者が、FortiWebウェブアプリケーションファイアウォールの脆弱性に対する部分的な概念実証(PoC)エクスプロイトを公開しました。この脆弱性により、リモート攻撃者が認証をバイパスすることが可能となります。

この脆弱性は責任を持ってFortinetに報告され、現在CVE-2025-52970として追跡されています。Fortinetは8月12日に修正をリリースしました。

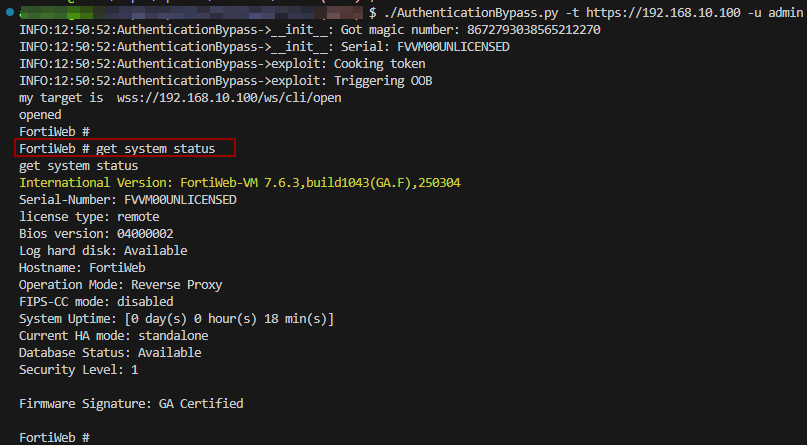

セキュリティ研究者のAviv Y氏は、この脆弱性をFortMajeureと名付け、「本来起こるはずのなかった静かな失敗」と説明しています。技術的には、FortiWebのクッキー解析における範囲外読み取りであり、攻撃者がEraパラメータに予期しない値を設定できるようになります。

これにより、サーバーはセッション暗号化およびHMAC署名に全ゼロのシークレットキーを使用することになり、偽造された認証クッキーの作成が非常に容易になります。

このエクスプロイトにより完全な認証バイパスが実現し、攻撃者は管理者を含む任意のアクティブユーザーになりすますことができます。

CVE-2025-52970を悪用するには、攻撃対象のユーザーが攻撃中にアクティブなセッションを持っている必要があり、攻撃者はクッキー内の小さな数値フィールドをブルートフォースする必要があります。

ブルートフォースが必要となるのは、署名付きクッキー内のフィールドがlibncfg.so内のrefresh_total_logins()関数によって検証されるためです。

このフィールドは攻撃者が推測しなければならない未知の数値ですが、研究者によれば通常その範囲は30を超えず、約30回のリクエストで探索できる非常に小さな範囲です。

このエクスプロイトは(Eraバグにより)全ゼロキーを使用するため、偽造クッキーが受け入れられるかどうかを即座に確認して各推測をテストできます。

この問題はFortiWeb 7.0から7.6に影響し、以下のバージョンで修正されています:

- FortiWeb 7.6.4以降

- FortiWeb 7.4.8以降

- FortiWeb 7.2.11以降

- FortiWeb 7.0.11以降

Fortinetは公式発表で、FortiWeb 8.0リリースはこの問題の影響を受けないため、特に対応は不要であると述べています。

セキュリティ情報には回避策や緩和策は記載されておらず、安全なバージョンへのアップグレードのみが推奨される有効な対応策です。

FortinetのCVSS深刻度スコア7.7は「高い攻撃の複雑さ」に基づいており、ブルートフォースが必要なためですが、実際にはブルートフォースは簡単かつ迅速に実行できます。

研究者はPoCの出力を公開しており、RESTエンドポイントでの管理者なりすましを示しています。ただし、/ws/cli/open経由でFortiWeb CLIに接続する部分も含む完全なエクスプロイトは公開を控えています。

出典: Aviv Y

ただし、Aviv Y氏は、ベンダーのアドバイザリが最近公開されたばかりであるため、完全なエクスプロイトの詳細は後日公開すると約束しています。これはシステム管理者が修正を適用する時間を確保するための判断です。

公開された情報は問題の核心を示していますが、知識のある攻撃者であっても残りを推測して完全な攻撃チェーンを開発するには不十分であると、研究者はBleepingComputerに語っています。

攻撃者はセッション内のフィールドのフォーマットをリバースエンジニアリングする必要がありますが、Fortinet独自のデータ構造のため現実的ではないと説明しています。

それでも、ハッカーはこうした発表を注視しており、完全なPoCが公開されればすぐに攻撃を仕掛ける準備をするため、迅速な対応が必要です。

Aviv Y氏は、エクスプロイトの公開日についてはまだ決めていないものの、防御側がリスクに対応する時間を与えるつもりだとBleepingComputerに語りました。