サイバーセキュリティ研究者は、Rack Rubyウェブサーバーインターフェースにおける3つのセキュリティ欠陥を公開しました。これらは、攻撃者が特定の条件下でファイルへの不正アクセスを取得し、悪意のあるデータを注入し、ログを改ざんすることを可能にする可能性があります。

サイバーセキュリティベンダーOPSWATによって指摘された脆弱性は以下の通りです –

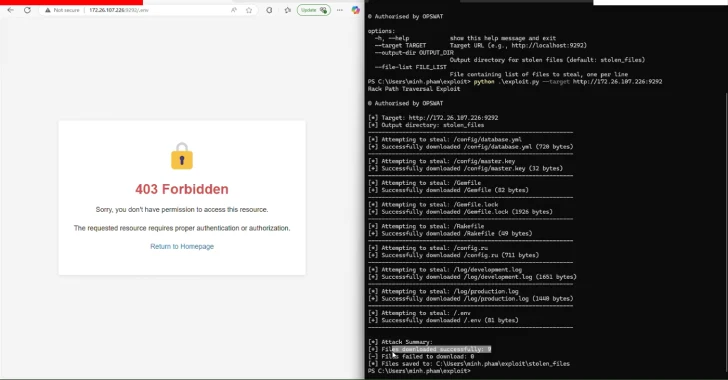

- CVE-2025-27610 (CVSSスコア: 7.5) – パストラバーサルの脆弱性で、攻撃者がファイルへのパスを特定できる場合、指定されたルートディレクトリ以下のすべてのファイルにアクセスするために使用される可能性があります

- CVE-2025-27111 (CVSSスコア: 6.9) – キャリッジリターンラインフィード (CRLF) シーケンスの不適切な中和とログの不適切な出力中和の脆弱性で、ログエントリを操作し、ログファイルを歪めるために使用される可能性があります

- CVE-2025-25184 (CVSSスコア: 5.7) – キャリッジリターンラインフィード (CRLF) シーケンスの不適切な中和とログの不適切な出力中和の脆弱性で、ログエントリを操作し、悪意のあるデータを注入するために使用される可能性があります

これらの欠陥が成功裏に悪用されると、攻撃者は攻撃の痕跡を隠し、任意のファイルを読み取り、悪意のあるコードを注入することができます。

「これらの脆弱性の中で、CVE-2025-27610は特に深刻であり、認証されていない攻撃者が設定ファイル、認証情報、機密データを含む機密情報を取得し、データ漏洩を引き起こす可能性があります」とOPSWATはThe Hacker Newsに共有したレポートで述べています。

この欠陥は、JavaScript、スタイルシート、画像などの静的コンテンツを提供するために使用されるミドルウェアであるRack::Staticが、ユーザーが提供したパスをファイル提供前にサニタイズしないことに起因しています。これにより、攻撃者が特別に作成されたパスを提供して静的ファイルディレクトリ外のファイルにアクセスするシナリオが生じます。

「具体的には、:rootパラメータが明示的に定義されていない場合、Rackはこの値を現在の作業ディレクトリにデフォルト設定し、Dir.pwdの値を割り当て、Rackアプリケーションのウェブルートディレクトリとして暗黙的に指定します」とOPSWATは述べています。

その結果、:rootオプションが未定義または:urlsオプションに対して誤設定されている場合、認証されていない攻撃者がパストラバーサル技術を通じてCVE-2025-27610を武器化し、意図されたウェブディレクトリ外の機密ファイルにアクセスする可能性があります。

この欠陥によるリスクを軽減するためには、最新バージョンに更新することが推奨されます。即時のパッチ適用が不可能な場合、Rack::Staticの使用を中止するか、root:が公開アクセスが許可されるべきファイルのみを含むディレクトリパスを指すようにすることが推奨されます。

Infodraw Media Relay Serviceの重大な欠陥 #

この公開は、Infodraw Media Relay Service (MRS) における重大なセキュリティ欠陥が明らかになったことを受けたもので、システムのログインページのユーザー名パラメータにおけるパストラバーサル脆弱性 (CVE-2025-43928, CVSSスコア: 9.8) により、任意のファイルの読み取りまたは削除が可能になります。

Infodrawは、音声、ビデオ、GPSデータを通信ネットワーク経由で送信するために使用されるモバイルビデオ監視ソリューションのイスラエルのメーカーです。同社のウェブサイトによれば、そのデバイスは多くの国で法執行機関、民間調査、フリート管理、公共交通機関によって使用されています。

「些細なパストラバーサルの脆弱性により、認証されていない攻撃者がシステムから任意のファイルを読み取ることができます」とセキュリティ研究者Tim Philipp SchäfersはThe Hacker Newsに共有した声明で述べています。「さらに、攻撃者がシステムから任意のファイルを削除することを可能にする『任意のファイル削除の脆弱性』が存在します。」

この欠陥は、ユーザー名として「../../../../」のようなものを使用してログインすることを可能にし、WindowsおよびLinuxバージョンのMRSに影響を与えます。とはいえ、このセキュリティ欠陥は未だにパッチが適用されていません。ベルギーとルクセンブルクの脆弱なシステムは、責任ある開示によりオフラインにされています。

「影響を受ける組織は、主にアプリケーションを直ちにオフラインにすることが推奨されます(早期の警告にもかかわらず、メーカーのパッチが利用できず、近い将来に悪意のあるアクターによって脆弱性が悪用される可能性があると考えられるため)」とPhilipp Schäfersは述べています。

「これが不可能な場合、システムは追加の対策(VPNの使用や特定のIPのロック解除など)でさらに保護されるべきです。」