サイバーセキュリティにおけるアイデンティティについて話すとき、ほとんどの人はユーザー名、パスワード、そして時折のMFAプロンプトを思い浮かべます。しかし、表面下には人間の資格情報を全く含まない増大する脅威が潜んでいます。それは、非人間アイデンティティ(NHI)の指数関数的な増加です。

NHIが言及されるとき、ほとんどのセキュリティチームはすぐにサービスアカウントを思い浮かべます。しかし、NHIはそれをはるかに超えています。サービスプリンシパル、スノーフレークロール、IAMロール、AWS、Azure、GCPなどのプラットフォーム固有の構造があります。実際、NHIは現代の技術スタックのサービスや環境と同様に多様であり、それを管理するにはこの多様性を理解する必要があります。

本当の危険は、これらのアイデンティティがどのように認証されるかにあります。

秘密:機械の通貨#

非人間アイデンティティは大部分が秘密を使用して認証します:APIキー、トークン、証明書、そしてシステム、データ、重要なインフラストラクチャへのアクセスを許可するその他の資格情報です。これらの秘密こそが攻撃者が最も欲しがるものです。そして驚くべきことに、ほとんどの企業はどれだけの秘密を持っているのか、それがどこに保存されているのか、誰がそれを使用しているのかを全く把握していません。

State of Secrets Sprawl 2025は、驚くべき2つの統計を明らかにしました:

- 2024年だけで2370万の新しい秘密が公開GitHubで漏洩しました

- そして2022年に漏洩した秘密の70%が今日もまだ有効です

なぜこれが起こっているのでしょうか?

物語の一部は、機械にはMFAがないということです。確認プロンプトもありません。開発者がトークンを作成するとき、彼らはしばしば必要以上に広いアクセスを許可します。ただし、物事がうまくいくようにするためです。

有効期限?オプションです。一部の秘密は50年の有効期間で作成されます。なぜなら、チームはアプリが来年壊れることを望んでいないからです。彼らはセキュリティよりもスピードを選びます。

これにより、巨大な爆発半径が生まれます。それらの秘密の1つが漏洩した場合、プロダクションデータベースからクラウドリソースまで、すべてをアンロックし、警告をトリガーすることなくアクセスできます。

人間と比較して、NHIが侵害されたことを検出するのははるかに難しいです。午前2時に東京からのログインは人間にとっては警告を発するかもしれませんが、機械は世界中から24時間365日お互いに通信しています。悪意のある活動は完全に溶け込んでしまいます。

これらの秘密の多くは見えないバックドアのように機能し、横方向の移動、サプライチェーン攻撃、未検出の侵害を可能にします。トヨタの事件は完璧な例です — 1つの漏洩した秘密がグローバルシステムを崩壊させることができます。

これが、攻撃者がNHIとその秘密を愛する理由です。許可はしばしば高すぎ、可視性は一般的に低く、結果は巨大です。

機械の台頭(そしてその秘密)#

クラウドネイティブでマイクロサービスが多用される環境への移行により、組織ごとに数千のNHIが導入されました。NHIは現在、人間のアイデンティティを50:1から100:1の比率で上回っており、これはさらに増加する見込みです。これらのデジタルワーカーはサービスを接続し、タスクを自動化し、AIパイプラインを駆動します — そしてそれぞれが機能するために秘密を必要とします。

しかし、人間の資格情報とは異なり:

- 秘密はコードベースにハードコードされています

- 複数のツールやチームで共有されています

- レガシーシステムで休眠しています

- 最小限の監視でAIエージェントに渡されています

それらはしばしば有効期限、所有権、監査可能性を欠いています。

結果は?秘密の拡散。過剰なアクセス。そして、1つの小さな漏洩が大規模な侵害につながります。

なぜ古いプレイブックがもう機能しないのか#

レガシーのアイデンティティガバナンスとPAMツールは、人間のユーザーのために構築され、すべてが中央で管理されていた時代のものです。これらのツールは、パスワードの複雑さを強制し、緊急アカウントを管理し、内部アプリへのアクセスを管理するのに依然として優れています。しかし、NHIはこのモデルを完全に破壊します。

その理由は以下の通りです:

- IAMとPAMは人間のアイデンティティ用に設計されており、個人に結びつけられ、MFAで保護されています。一方、NHIは分散化されており、開発者がチーム全体で作成および管理し、しばしば中央のITやセキュリティの監視外で行われます。今日、多くの組織が複数のボールトを運用しており、統一されたインベントリやポリシーの強制がありません。

- シークレットマネージャーは秘密を保存するのに役立ちますが、インフラストラクチャ、コードベース、CI/CDパイプライン、またはGitHubやPostmanのような公開プラットフォーム全体で秘密が漏洩した場合には役立ちません。それらは漏洩を検出、修正、調査するようには設計されていません。

- CSPMツールはクラウドに焦点を当てていますが、秘密はどこにでもあります。それらはソース管理システム、メッセージングプラットフォーム、開発者のラップトップ、管理されていないスクリプトに存在します。秘密が漏洩すると、それは単なる衛生問題ではなく、セキュリティインシデントです。

- NHIは従来のアイデンティティライフサイクルに従いません。しばしばオンボーディングもオフボーディングもなく、明確な所有者もなく、有効期限もありません。それらは何かがうまくいかなくなるまで、あなたのシステムに潜んでいます。

セキュリティチームは影を追いかけ、秘密がどこから来たのか、何にアクセスするのか、まだ使用されているのかを手動でつなぎ合わせようとしています。この反応的なアプローチはスケールしませんし、組織を危険にさらします。

ここでGitGuardian NHIガバナンスが登場します。

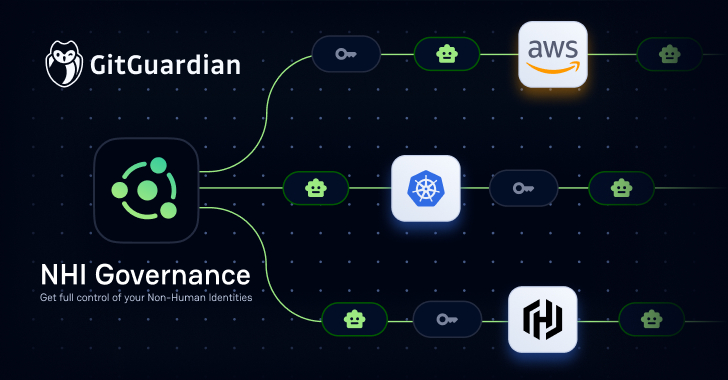

GitGuardian NHIガバナンス:機械アイデンティティの迷路をマッピング#

GitGuardianは秘密の検出と修正における深い専門知識を活かし、それをはるかに強力なものに変えました:機械アイデンティティとその資格情報のための完全なガバナンスレイヤーです。

これが際立つ理由です:

混乱のための地図#

それをあなたのすべての秘密の風景のエンドツーエンドのビジュアルグラフと考えてください。この地図は以下の点を結びつけます:

- 秘密が保存されている場所(例:HashiCorp Vault、AWS Secrets Manager)

- どのサービスがそれらを消費するか

- どのシステムにアクセスするか

- 誰がそれらを所有しているか

- それらが内部で漏洩したか、公開コードで使用されたか

完全なライフサイクル管理#

NHIガバナンスは可視性を超えています。それは秘密の真のライフサイクル管理を可能にします — その作成、使用、回転、取り消しを追跡します。

セキュリティチームは以下を行うことができます:

- 自動回転ポリシーを設定する

- 未使用/孤立した資格情報を廃止する

- 数ヶ月間アクセスされていない秘密(いわゆるゾンビ資格情報)を検出する

セキュリティとコンプライアンスを内蔵#

このプラットフォームには、すべてのボールトに一貫した制御を強制し、OWASP Top 10のような基準に対して自分たちをベンチマークするのを助けるポリシーエンジンも含まれています。

以下を追跡できます:

- チームと環境全体のボールトカバレッジ

- 秘密の衛生指標(年齢、使用、回転頻度)

- 過剰に特権を持つNHI

- 時間の経過によるコンプライアンス姿勢の変化

AIエージェント:新しいフロンティア#

このリスクの大きな要因は、RAG(リトリーバル強化生成)です。これはAIが内部データを使用して質問に答えるものです。それは便利ですが、秘密がそのデータに隠れている場合、それらが誤って表面化する可能性があります。

AIエージェントは、生産性を向上させるためにSlack、Jira、Confluence、内部ドキュメントなどに接続されています。しかし、新しい接続が増えるたびに、秘密の拡散のリスクが高まります。

秘密はもはやコードから漏れているだけではありません。それらはドキュメント、チケット、メッセージに現れ、AIエージェントがそれらのシステムにアクセスすると、誤って資格情報をレスポンスやログに露出させる可能性があります。

何が問題になるのでしょうか?#

- Jira、Notion、Slackなどに保存された秘密が漏洩している

- AIログが機密の入力と出力をキャプチャしている

- 開発者やサードパーティベンダーが未処理のログを保存している

- システム全体でのアクセス制御の崩壊

GitGuardianプラットフォームの最も先進的な側面の1つは、AI駆動の秘密の拡散を修正するのに役立つことです:

- メッセージングプラットフォーム、チケット、ウィキ、内部アプリを含むすべての接続されたソースをスキャンし、AIに露出する可能性のある秘密を検出する

- AIエージェントがデータにアクセスしている場所を示し、漏洩につながる可能性のある安全でないパスをフラグする

- ログをクリーンアップし、秘密が保存されたり、組織を危険にさらす方法で渡されたりする前に削除する

AIは急速に進化しています。しかし、秘密はそれ以上に速く漏洩しています。

結論:管理しないものは守れない#

NHIガバナンスを使用することで、GitGuardianは混乱に秩序をもたらし、長い間暗闇に放置されていたアイデンティティレイヤーに制御を提供するための青写真を提供しています。

あなたが試みていることが:

- 秘密のエコシステムをマッピングする

- 攻撃面を最小化する

- 機械全体でゼロトラストの原則を強制する

- またはただ夜に安心して眠る

GitGuardianプラットフォームはあなたの新しい親友かもしれません。

なぜなら、アイデンティティが境界である世界では、非人間アイデンティティを無視することはもはや選択肢ではありません。

NHIガバナンスを実際に見てみたいですか?