現在、セキュリティリーダーたちはメールセキュリティの再考を進めています。それは従来の手法が完全に失敗したからではなく、脅威の状況やビジネスニーズが、従来のアプローチでは対応しきれないほど進化したためです。

意外かもしれませんが、適切なアナロジーが繰り返し登場します。メールセキュリティは10年前のアンチウイルス(AV)と同じ地点に停滞しており、AVがEDRへと進化したように、メールセキュリティも進化すべき時が来ています。

最初はこの比較がピンとこないかもしれません。結局のところ、メールとエンドポイントは全く別物のように思えます。

しかし、特にEDR(エンドポイント検知・対応)がAVの核からどのように発展したかを深く見ていくと、その類似性は無視できなくなります。この進化を理解することで、メールセキュリティの今後の道筋が見えてきます。

AVからEDRへ:レジリエンスの教訓

長年、従来型AVは完全な保護を約束してきました。目標は、すべての悪意あるファイルを検知しブロックすることでした。ファイルが問題なければ許可し、既知の悪質なシグネチャに一致すればブロックする。この二者択一の「イエスかノーか」モデルは、うまく機能していました——うまくいかなくなるまでは。

攻撃者は適応しました。マルウェアはポリモーフィック(多様化)し、新たな脅威はベンダーがシグネチャを書くよりも早く登場するようになりました。最終的に業界は、不都合な真実を認めざるを得ませんでした:100%の予防は不可能だと。

そこでEDRが登場しました。EDRはAVを完全に置き換えるのではなく、その周囲に可視性、不審な挙動の検知、フォレンジック機能、修復ツールを追加しました。

重要なのは、これによってセキュリティスタックにレジリエンス(回復力)が導入されたことです。たとえAVをすり抜けても、EDRが後からそれを検知し、調査し、被害を最小限に抑えることができました。

エンドポイントは攻撃者にとって重要な侵入口となりました。これを守るには予防を超え、検知・対応・強化が必要となったのです。

メールセキュリティ:同じ罠にはまっている

今のメールセキュリティを見てみましょう。

多くの組織はいまだに、セキュアメールゲートウェイ(SEG)やGoogleやMicrosoftの組み込みスパム/フィッシングフィルタに大きく依存しています。

これらのツールはメール版のAVです。受信トラフィックを検査し、既知の悪質なものをブロックし、それ以外を通します。これらは優れています……うまくいくまでは。

フィッシングは今も発生しています。ビジネスメール詐欺(BEC)はこれまで以上に巧妙です。OAuthトークンの悪用、内部脅威、乗っ取られたアカウントは、従来のコントロールを完全に回避します。AVと同様に、「すべてを防ぐ」ことの限界に直面しています。

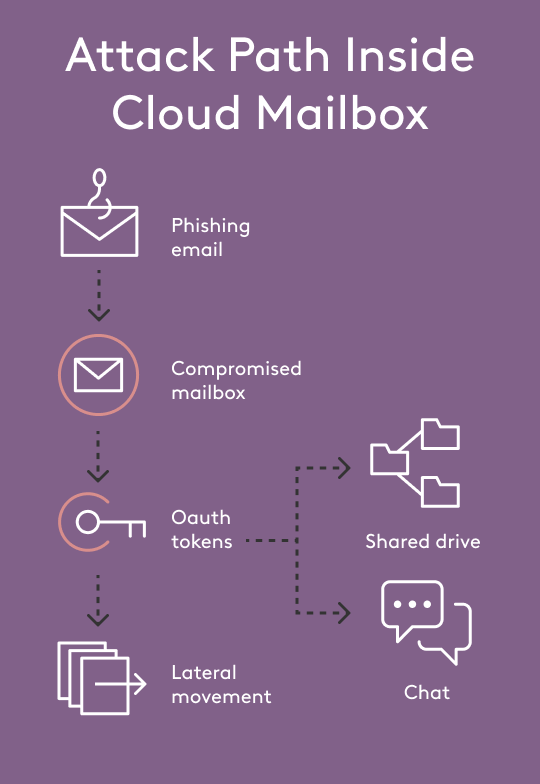

そしてエンドポイントと同じく、メールも強力なピボットポイントです。侵害された受信箱は、攻撃者に機密ファイル、アプリ、下流のワークフロー(パスワードリセット、請求書詐欺、クラウドファイルアクセスなど)へのアクセスを与えてしまいます。

EDRからの教訓は完璧に当てはまります:予防だけでは不十分です。予防後のコントロール、「メールのためのEDR」レイヤーへの投資が必要です。

機密ファイルセキュリティの隠れたトレンド

当社のデータによると、機密ファイルは1100%増加:メール&ドライブのセキュリティから得られた洞察。

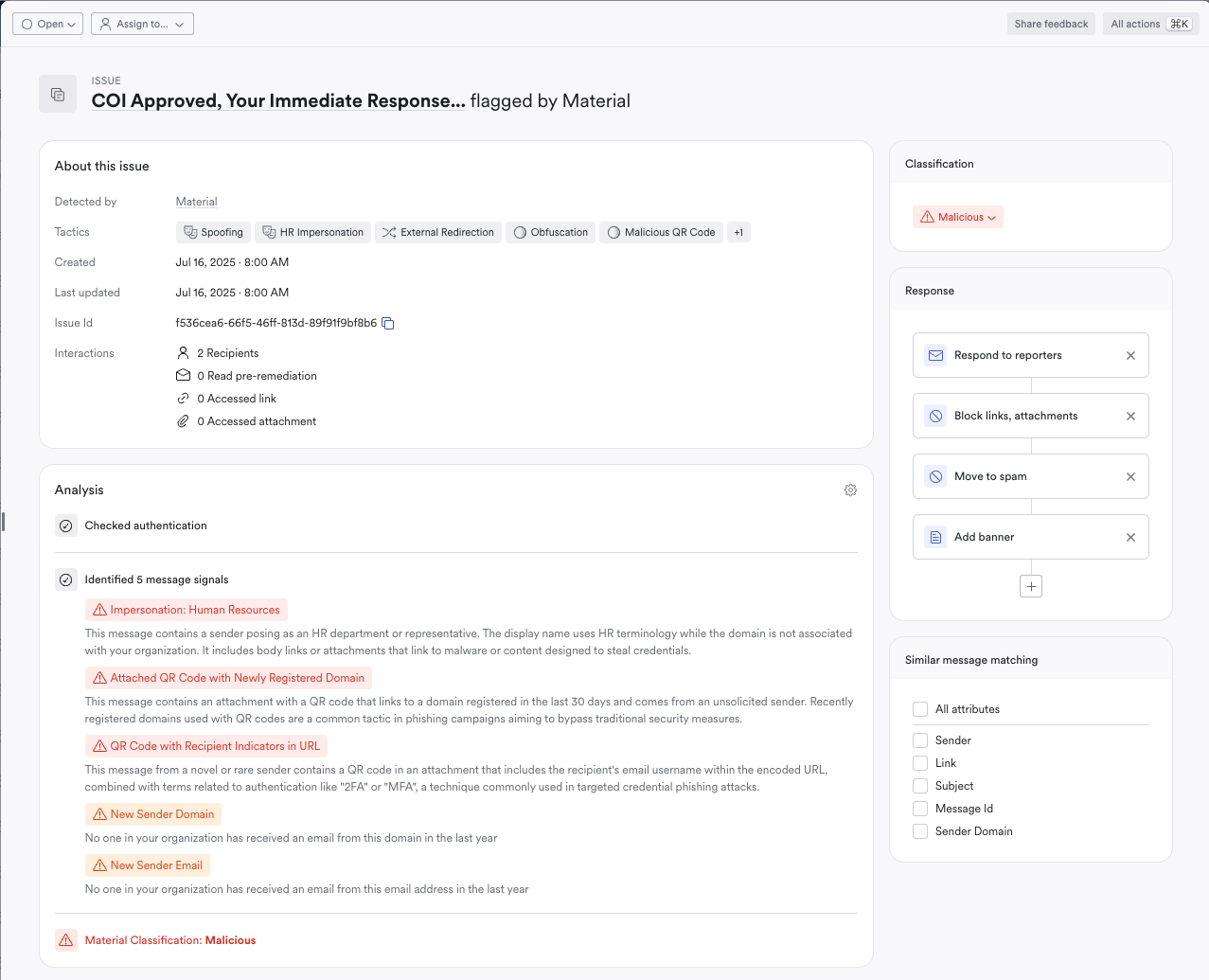

Material Securityによるメールとクラウドデータの分析から、機密情報の保存・共有・保護方法に関する意外なトレンドが明らかになり、進化するリスクと防御策について新たな視点を提供します。

メール向けEDRとは

これは理論ではありません。すでに現実に起きています。

Material Securityでは、内側から外側へというアプローチを採用しています。スパムフィルタや悪質リンク検知から始めるのではなく、侵害後の被害を最小限に抑えるツール、つまり攻撃者が侵入した後の保護から始めました。

それにはどんなものが含まれ、セキュリティがメールの枠を超えるとどんな疑問が解決されるのか、以下に示します:

- 可視性:誰が、いつ、どこから、どのメールにアクセスしたのか?可視性はインシデント理解の基礎です。

- インシデント対応:アカウントが侵害された場合、機密コンテンツへのアクセスを後から取り消すことができますか?

- きめ細かなアクセス制御:財務情報や個人情報(PII)などの機密コンテンツを含むメールを、内部ユーザーに対しても制限できますか?

- 保存ポリシー:必要以上にメールを長期間保存し、被害範囲を広げていませんか?

- アイデンティティ強化:OAuth接続やメールベースのアプリ登録は厳格に管理されていますか?

これらは既存のメールフィルタの代替ではありません。侵害を食い止めるための補完的かつ不可欠な機能です。EDRがAVをより賢くしたように、メールセキュリティも境界機能を超えて進化することで、より強力になります。

より広範なセキュリティの変化

もはやメールだけの問題ではありません。組織がMicrosoft 365やGoogle Workspaceにますます依存する中、メールアカウント侵害の被害範囲は拡大しています。攻撃者は受信箱からカレンダー、クラウドストレージ、スプレッドシート、共同作業ドキュメントへと横移動します。

したがって「EDR的思考」は、セキュリティの取り組みをメールの枠を超えて拡張することに他なりません。セキュリティはSaaSスイート全体に広がるべきです。

Material Securityはすでにこの道を歩み始めており、同じ可視性、アクセス制御、脅威対応を生産性エコシステム全体に提供しています。

だからこそ、単体のメールセキュリティは終焉を迎えつつあると私たちは考えています。より大きなスパムトラップを作るだけではもはや十分ではありません。仕事を支えるツール全体に統合された多層防御が必要です。

思考モデルを転換する時

セキュリティチームにとって、この変革にはマインドセットの転換が求められます:

- 二者択一の予防 → 多層的なレジリエンスへ

- 境界での検査 → 侵害後の可視性とコントロールへ

- 単一機能ツール → 統合型セキュリティアーキテクチャへ

EDRが登場してもAVは消えませんでした。より広範な戦略の一部として適切な位置を見つけたのです。メールフィルタリングも同じ道をたどるでしょう。しかし、近代化に失敗した組織は、攻撃者の手法やビジネスの実態に合わない、脆弱で予防一辺倒の防御に取り残されるリスクがあります。

EDRがエンドポイント保護を変革したように、メールセキュリティの次の進化はすでに始まっていると私たちは考えています。問題は「起こるかどうか」ではありません。「次の侵害の後で追いつく側になるのか、それとも先んじる側になるのか」です。

メール向けEDRの実際の姿を見てみませんか?

Material Securityのアプローチや、クラウドワークスペースセキュリティの実例について詳しくご覧ください。

スポンサー:Material Securityによる寄稿。