Commvault Command Centerにおいて、影響を受けたインストールで任意のコードを実行できる可能性のある重大なセキュリティ欠陥が公開されました。

この脆弱性はCVE-2025-34028として追跡されており、最大10.0のうち9.0のCVSSスコアを持っています。

“Command Centerのインストールにおいて、認証なしでリモートの攻撃者が任意のコードを実行できる重大なセキュリティ脆弱性が特定されました。”とCommvaultは2025年4月17日に公開されたアドバイザリで述べています。”この脆弱性はCommand Center環境の完全な侵害につながる可能性があります。”

この問題は11.38 Innovation Releaseのバージョン11.38.0から11.38.19に影響を与え、以下のバージョンで解決されています –

- 11.38.20

- 11.38.25

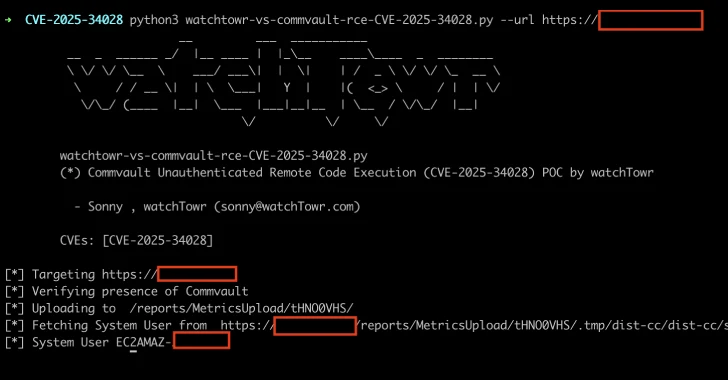

watchTowr Labsの研究者Sonny Macdonaldは、2025年4月7日にこの欠陥を発見し報告した功績を認められ、The Hacker Newsに共有された報告書で述べています。この欠陥は、認証前のリモートコード実行を達成するために悪用される可能性があります。

具体的には、この問題は”deployWebpackage.do”と呼ばれるエンドポイントに根ざしており、”どのホストと通信できるかについてのフィルタリングがない”ために、認証前のサーバーサイドリクエストフォージェリ (SSRF) を引き起こします。

さらに悪いことに、SSRFの欠陥は、悪意のある.JSPファイルを含むZIPアーカイブファイルを使用することで、コード実行を達成するためにエスカレートされる可能性があります。イベントの全体の流れは以下の通りです –

- 外部サーバーからZIPファイルを取得するようにCommvaultインスタンスを誘導するために、/commandcenter/deployWebpackage.doにHTTPリクエストを送信

- ZIPファイルの内容が攻撃者の管理下にある.tmpディレクトリに解凍される

- servicePackパラメータを使用して、サーバー上の認証前のディレクトリに.tmpディレクトリを移動、例: ../../Reports/MetricsUpload/shell

- /commandcenter/deployWebpackage.doを介してSSRFを実行

- /reports/MetricsUpload/shell/.tmp/dist-cc/dist-cc/shell.jspからシェルを実行

watchTowrはまた、組織が自分たちのインスタンスがこの脆弱性に対して脆弱かどうかを判断するために使用できる検出アーティファクトジェネレーターを作成しました。

VeeamやNAKIVOのようなバックアップおよびレプリケーションソフトウェアの脆弱性が野外で積極的に悪用されている中、ユーザーは潜在的な脅威から守るために必要な緩和策を適用することが重要です。