攻撃者が侵入していないとしたらどうでしょうか?彼らはすでに内部にいて、監視し、適応しているのです。

今週は、長期的なアクセスと静かな制御のために構築されたステルス戦術の急増が見られました。AIは意見を形成するために使用されています。マルウェアは信頼できるソフトウェアの中に隠れています。そして、古い脅威が新しい名前で再登場しています。真の危険は単なる侵害ではなく、誰がまだあなたのシステムに潜んでいるのかを知らないことです。防御が迅速に適応できない場合、すでにリスクにさらされています。

今週注目すべき主要なサイバーイベントはこちらです。

⚡ 今週の脅威#

Lemon Sandstormが中東の重要インフラを標的に — イランの国家支援の脅威グループであるLemon Sandstormが、中東の無名の重要な国家インフラ(CNI)を標的にし、HanifNet、HXLibrary、NeoExpressRATなどのカスタムバックドアを使用して、ほぼ2年間にわたる長期アクセスを維持しました。この活動は、少なくとも2023年5月から2025年2月まで続き、「広範な諜報活動と疑われるネットワークの事前配置を含んでおり、これは将来の戦略的優位性を維持するためにしばしば使用される戦術です」とFortinetは述べています。

🔔 トップニュース#

- Claudeが「影響力サービス」として悪用される — 人工知能(AI)企業Anthropicは、未知の脅威アクターがそのClaudeチャットボットを利用して、FacebookやXの本物のアカウントと100以上の偽のペルソナを使って「影響力サービス」作戦を行ったことを明らかにしました。この作戦の新しい点は、Claudeを利用して、ソーシャルメディアのボットアカウントが特定の投稿を「いいね」するか、シェアするか、コメントするか、無視するかを決定する戦術的なエンゲージメント判断を行うことです。ボットアカウントは、クライアントの政治的な物語を増幅するために使用されました。

- SentinelOneがPurpleHaze活動を発見 — サイバーセキュリティ企業SentinelOneは、中国に関連する脅威クラスターであるPurpleHazeが、そのインフラストラクチャと一部の高価値顧客に対する偵察試みを行ったことを公開しました。PurpleHazeは、別の国家支援グループであるAPT15と緩やかに関連するハッキングクルーと評価されており、2024年10月に南アジアの政府支援団体を標的にしていることも観察されています。オペレーショナルリレーボックス(ORB)ネットワークとGoReShellというWindowsバックドアを使用しています。

- RansomHubランサムウェア作戦が停止 — 興味深い展開として、RansomHubは、LockBitやBlackCatに対する法執行の行動を受けてアフィリエイトを募って過去1年間で注目を集めた攻撃的なランサムウェアサービス(RaaS)作戦が、4月初旬に突然オフラインになったようです。この突然の停止は、ランサムウェアスキームに関連するサイバー犯罪者が、最近復活したQilinに移行した可能性があるという憶測を呼んでいます。また、RansomHubがライバルのランサムウェアグループであるDragonForceに移行し、新しい「カルテル」の結成を発表したとも言われています。RansomHubは、マルチプラットフォームの暗号化マルウェアを提供するだけでなく、アフィリエイトに被害者と直接コミュニケーションを取るためのより多くの自律性を与え、被害者からの身代金を集めるための詳細なガイダンスも提供しました。

- MetaがWhatsAppの新しいプライベート処理機能を発表 — プライバシーと人工知能機能のバランスを取る試みとして、Metaは、Meta AIとプライバシー指向の方法で対話する新しいWhatsApp設定を発表しました。プライベート処理と呼ばれるこの機能はオプションで、数週間以内に開始され、Meta、WhatsApp、またはサードパーティの企業がそれを使用した対話を見ることはできません。Metaが説明するシステムは、Appleのプライベートクラウドコンピュート(PCC)に非常に似ています。Appleと同様に、MetaはユーザーのIPアドレスを隠すためにプライベート処理要求をサードパーティのOHTTPプロバイダーを通じて中継すると述べています。しかし、重要な違いは、WhatsAppのAIリクエストがすべてMetaのサーバーで処理されており、現在のアーキテクチャはWhatsApp専用に設計されていることです。WIREDと共有された声明で、セキュリティ研究者で暗号学者のMatt Greenは述べました、「オフデバイスAI推論を使用するエンドツーエンド暗号化システムは、純粋なエンドツーエンドシステムよりもリスクが高くなる」と述べ、「より多くのプライベートデータがデバイスから離れ、このデータを処理するマシンがハッカーや国家の敵対者のターゲットになる」と述べました。

- TikTokがアイルランドDPCから6億100万ドルの罰金を科される — アイルランドのデータプライバシー監視機関は、TikTokが中国に送信されたユーザーデータがスパイ活動やサイバーセキュリティに関連する中国の法律の下で政府のアクセスから保護されていないことを保証できなかったため、約6億100万ドルの罰金を科しました。また、TikTokがプライバシーポリシーでユーザーに対して個人データがどこに送信されているかを透明にしていないことでも制裁を受けました。データ保護委員会(DPC)は、TikTokが同じレベルの保護を保証できない場合、6か月以内にユーザーデータを中国に転送することを停止するよう命じました。規制当局はまた、TikTokが以前にヨーロッパのユーザーデータを中国のサーバーに保存していないと主張していたが、4月に「限定的なEEAユーザーデータ」が実際に中国に保存されていたことを2月に発見したと通知したと述べました。そのデータはすでに削除されたとされています。中国政府によるユーザーデータへのアクセスの脅威は、両大西洋のTikTokにとって持続的な悩みの種となっています。プラットフォームは年初に米国で一時的に禁止されましたが、バックグラウンドで取引が進行中であるため、サービスは引き続きアクセス可能です。TikTokは、ヨーロッパのユーザーデータに対する中国当局からの要求を「一度も受けたことがない」と主張し、EUの罰金に対して控訴する予定であると述べました。これは、TikTokがEUで子供の個人データの処理に関するプライバシー法を違反したとして2023年に3億6800万ドルの罰金を科された2回目です。これは、Amazonがターゲット行動広告慣行で7億4600万ユーロ、FacebookがEUベースのユーザーのデータを米国に転送したことで12億ユーロの制裁を受けた後、DPCによってこれまでに科された3番目に大きな罰金です。アイルランドの監視機関は、TikTokのヨーロッパ本社がダブリンにあるため、EUにおけるTikTokの主要なデータプライバシー規制機関として機能しています。

トレンドのCVE#

攻撃者はソフトウェアの脆弱性を好みます—それはシステムへの簡単な入口です。毎週新しい欠陥が発生し、パッチを当てるのに時間がかかりすぎると、小さな見落としが大きな侵害に変わる可能性があります。以下は今週の重要な脆弱性です。確認してソフトウェアを迅速に更新し、攻撃者を締め出してください。

今週のリストには、CVE-2025-3928 (Commvault Web Server)、CVE-2025-1976 (Broadcom Brocade Fabric OS)、CVE-2025-46271, CVE-2025-46272, CVE-2025-46273, CVE-2025-46274, CVE-2025-46275 (Planet Technology)、CVE-2025-23016 (FastCGI)、CVE-2025-43864 (React Router)、CVE-2025-21756 (Linux Kernel)、CVE-2025-31650 (Apache Tomcat)、CVE-2025-46762 (Apache Parquet)、CVE-2025-2783 (Google Chrome)、CVE-2025-23242, CVE-2025-23243 (NVIDIA Riva)、CVE-2025-23254 (NVIDIA TensorRT-LLM)、CVE-2025-3500 (Avast Free Antivirus)、CVE-2025-32354 (Zimbra Collaboration Server)、CVE-2025-4095 (Docker)、CVE-2025-30194 (PowerDNS)、CVE-2025-32817 (SonicWall Connect Tunnel Windows Client)、CVE-2025-29953 (Apache ActiveMQ)、CVE-2025-4148、CVE-2025-4149、CVE-2025-4150 (NETGEAR)、CVE-2025-2082 (Tesla Model 3)、CVE-2025-3927 (Digigram PYKO-OUT)、CVE-2025-24522, CVE-2025-32011, CVE-2025-35996, CVE-2025-36558 (KUNBUS Revolution Pi)、CVE-2025-35975, CVE-2025-36521 (MicroDicom DICOM Viewer)、CVE-2025-2774 (Webmin)、CVE-2025-29471 (Nagios)、およびCVE-2025-32434 (PyTorch)が含まれています。

📰 サイバー世界の周辺#

- Europolが「暴力サービス」に対抗する新しいタスクフォースを発表 — Europolは、オンラインおよび物理的攻撃を専門とする犯罪サービスプロバイダーグループによって若者が育成または強制されている問題に対処するために設計された新しい運用タスクフォース(OTF)を作成しました。OTF GRIMMとして知られるこのタスクフォースは、暴力サービスを阻止し、ベルギー、デンマーク、フィンランド、フランス、ドイツ、オランダ、ノルウェーの法執行機関を結集します。これらのスキームは、ソーシャルメディアプラットフォームやメッセージングアプリを通じて若者を募集し、暗号化された言語、ミーム、ゲーム化されたタスクを使用して、豪華なライフスタイルの約束で彼らを誘惑します。犯罪ネットワークによるこの意図的な行為の背後には、自身のリスクを減らし、法執行から身を守る意図があります。「若い加害者を利用して犯罪行為を行わせることは、組織犯罪が使用する急速に進化する戦術として浮上しています」と同機関は述べています。「暴力サービスとは、脅迫、攻撃、または報酬のために殺人を行うために若い加害者を利用することを含む、暴力行為を犯罪サービスプロバイダーに外部委託することを指します。」

- 中国が米国をサイバー攻撃で非難 — 米国の情報機関は、2024年に中国の主要な商業暗号プロバイダーに対してサイバー攻撃を行い、6.2 GBの重要なプロジェクトデータを盗んだと、中国の国家コンピュータネットワーク緊急対応技術チーム/調整センター(CNCERT/CC)の報告によるとされています。この攻撃は、カスタマーリレーションシップ管理システムの未公開の脆弱性を悪用してアクセスを得て、カスタムトロイの木馬をリモートコントロールとデータ盗難のために植え付けたとされています。「侵害されたシステムには、600以上のユーザーアカウント、8,000の顧客プロファイルレコード、および10,000以上の契約注文が含まれており、その中には中国政府の主要な機関も含まれている」とGlobal Timesは報告しました。今年1月初め、同機関は「中国の大規模な技術企業に対するサイバー攻撃の2件を処理した」と述べました。これらの活動は、2024年8月に中国の先進材料設計および研究機関を標的にし、2023年5月に大規模なハイテク企業を標的にしました。

- BreachForumsがMyBBソフトウェアのゼロデイ攻撃で侵害される — BreachForums(breachforums[.]sx)は、「breachforums[.]st」でホストされていた以前のバージョンがMyBBゼロデイエクスプロイトを通じて法執行の行動としてオフラインになった後、復活しました。サイトの新しい管理者であるMomondoが主張しました。ゼロデイエクスプロイトの具体的な詳細は公にされていません。このサイバー犯罪フォーラムは、2023年に初めて閉鎖され、元の管理者であるConor Brian Fitzpatrick(別名Pompompurin)がサイトの運営で逮捕されました。それ以来、サイトは管理者とサイトアドレスを交代しながら何度も復活しています。

- JokerOTP作戦に関連して2人が逮捕される — 24歳の男性がミドルズブラから、30歳の男性がオランダのオーストブラバント地域から、2要素認証(2FA)コードを傍受し、750万ポンド以上を盗むために使用された洗練されたフィッシングツールであるJokerOTPを解体する国際共同作戦で逮捕されました。「2年間にわたり、このツールは13か国で28,000回以上使用されたと考えられています。金融口座が侵害され、合計750万ポンドに達していると疑われています」とクリーブランド警察のサイバー犯罪ユニットは述べました。

- MicrosoftがCVE-2025-31191 macOSの脆弱性を詳細に説明 — Microsoftは、AppleのCoreServicesコンポーネントにおけるmacOSの脆弱性であるCVE-2025-31191について詳細を共有しました。この脆弱性は、悪意のあるアプリがユーザーの機密データにアクセスする可能性を持っています。Appleは、2025年3月下旬にmacOS Sequoia 15.4で問題に対処しました。Microsoftの研究者であるJonathan Bar Orによれば、この脆弱性は「特別に作成されたコードがApp Sandboxを脱出し、システム上で制限なく実行されることを可能にする」と述べました。つまり、攻撃者は、ユーザーの操作なしにmacOSのサンドボックスを脱出し、特権を昇格させ、データを外部に送信し、追加のペイロードを展開するなどのさらなる悪意のある行動を行うためのエクスプロイトを作成できる可能性があります。同社はまた、エクスプロイトが「セキュリティスコープブックマークを使用してApp Sandboxを脱出するために、署名に使用されるキーチェーンエントリを削除および置換することを可能にする」攻撃シナリオを詳細に説明しました。セキュリティスコープブックマークは、AppleがApp Sandboxのルールを特に回避するために設計したメカニズムであり、明示的で永続的なユーザーの選択を使用します。

- 新しいサプライチェーン攻撃がMagentoサイトを標的に — 「協調的なサプライチェーン攻撃」として説明されているものの中で、2025年4月下旬以降、Magentoを実行している数百のeコマースストアがバックドアを設置されました。Sansecは、Tigren、Meetanshi、およびMGSのベンダーからの21のアプリケーションパッケージに同じバックドアがあることを確認しました。これらのベンダーに関連するインフラストラクチャが侵害され、ダウンロードサーバーにバックドアが注入されたことが判明しました。「バックドアは、License.phpまたはLicenseApi.phpというファイル内の偽のライセンスチェックで構成されています」とSansecは述べました。「悪意は、任意のペイロード(Webシェルなど)をアップロードするコードを含んでおり、その後、さまざまな悪意のある行動を実行するために使用される可能性があります。」バックドアの注入は6年前に行われましたが、2025年4月までそれが活性化され、サーバーの制御を奪うために使用されることはありませんでした。

- 米国下院がルーターのリスクを研究する法案を可決 — 米国商務省に対し、米国の敵対者によって制御されるルーターやモデムが引き起こす国家安全保障問題を研究することを要求する法案が下院を通過しました。「信頼性とセキュリティを確保するための不安定な技術の削除」(ROUTERS)法と呼ばれるこの法案は、ルーターやモデムなどの外国の敵対者によって制御される技術からアメリカ人の通信ネットワークを保護することを目的としています。提案された法律は、商務省に対し、中国、ロシア、イラン、北朝鮮、キューバ、ベネズエラなどの敵対者によって開発、製造、または供給されたルーター、モデム、およびその他のデバイスが引き起こすリスクを評価することを義務付けています。

- 製品の終焉に関するセキュリティ開示を調整するための新しいOpenEoXフレームワークが公開 — Cisco、Dell Technologies、IBM、Microsoft、Oracle、Red Hatなどのテックジャイアントが、サポートされていないソフトウェアとハードウェアに関連するサイバーセキュリティリスクと戦うために、製品の終焉(EoL)およびサポート終了(EoS)情報を標準化することを目指す新しいOpenEoXフレームワークのために協力しました。「OpenEoXは、終焉(EoL)およびセキュリティサポート終了(EoSSec)データの交換を合理化するために設計された、透明性と効率を可能にする統一されたフレームワークを導入します」と、OpenEoX共同議長でCiscoの特別技術者であるOmar Santosは述べました。

- ハッカーが漏洩したGitトークンと秘密をスキャン — 脅威インテリジェンス企業のGreyNoiseは、Git構成ファイルをターゲットにしたクロール活動が2025年4月20日から21日にかけて大幅に増加したことを述べました。これは、内部コードベース、開発者のワークフロー、および潜在的に機密性のある資格情報にアクセスする試みと考えられます。約4,800のユニークなIPアドレスが、この努力に参加しており、主にシンガポール、米国、ドイツ、英国、インドをターゲットにしています。2024年9月以降、4回のスパイクがあり、他の3回は2024年11月、2024年12月、および2024年3月初旬に記録されています。この開発は、GreyNoiseがPalo Alto Networks PAN-OS GlobalProtectポータルの機会的スキャンの「急激かつ持続的な減少」を目撃したと述べたことと一致します。「この活動に関与しているIPの大部分は、プロバイダーである3xK Tech GmbHに関連しており、過去90日間に観察された25,000以上のIPのうち約20,000を占めています」と述べました。

- GarantexがGrinexにリブランドした可能性 — 2025年3月に法執行機関によってウェブサイトが押収された制裁対象の暗号通貨取引所Garantexが、Grinexにリブランドした可能性があるとTRM Labsが明らかにしました。「Garantexの停止から数日後、取引所に関連するTelegramチャンネルがGrinexを宣伝し始めました。Grinexは、2024年12月にキルギスタンに登録され、ほぼ同じインターフェースを持つプラットフォームです」と同社は述べました。Grinexは、その後、Garantexのクライアントをオンボードするための合意に達したと発表し、元Garantexの従業員を雇用することを検討していると述べました。また、A7A5という新しいトークンを通じて元Garantexユーザーの資産を配布し始めました。「2025年1月から、GarantexはA7A5に資金を移動し始めました。A7A5は、ロシアルーブルにペッグされた安定通貨とされ、凍結されたユーザー資産を回収する手段として宣伝されています。A7A5は、制裁を回避するために設計され、TRONやEthereumのようなプラットフォームを通じて日次の利益共有と匿名性を提供します」とTRM Labsは述べました。

- Jan AIの脆弱性が公開される — Menlo ResearchのJan AI、オフラインのChatGPT代替品における複数のセキュリティ脆弱性(CVE-2025-2439、CVE-2025-2445、CVE-2025-2446、およびCVE-2025-2447)が公開され、リモートの認証されていない攻撃者がシステムを操作するために悪用される可能性があります。「状態変更エンドポイントのCSRF保護の欠如からコマンドインジェクションまでの脆弱性があり、攻撃者はこれらを利用して自己ホストサーバーを制御したり、LLM開発者に対してドライブバイ攻撃を行ったりすることができます」とSnykは述べました。問題はすでに対処されています。

- 新しいmacOSマルウェアファミリーが詳細に説明される — Kandjiの研究者は、WeChat、QQ、ウェブブラウザ、メールクライアントなどのさまざまなアプリからデータを収集する能力を持つ新しい疑わしいmacOSプログラムPasivRobberを報告しました。このツールは、中国の企業であるMeiya Picoに関連していると考えられており、法医学ツールを開発しており、以前に米国財務省によって「特に新疆ウイグル自治区の主にイスラム教徒のウイグル人少数民族を追跡するための生体認証監視をサポートする8社の1つ」として特定されました。この開示は、Genieo(別名DOLITTLE)アドウェアを提供するためのローダーとして機能する別のマルウェアであるReaderUpdateの発見と一致しました。このマルウェアは、Python、Crystal、Nim、Rust、Goで書かれたバリアントを持ち、無料およびサードパーティのソフトウェアダウンロードサイトを通じて配布され、偽またはトロイの木馬化されたユーティリティアプリケーションを含むパッケージインストーラーの形で配布されています。「侵害されたホストは、オペレーターが選択したペイロードを配信するために脆弱なままであり、それが自分自身のものであろうと、地下市場でPay-Per-InstallまたはMalware-as-a-Serviceとして販売されているものであろうと」とSentinelOneは述べました。

- Appleがスパイウェア攻撃の通知を送信 — Appleは、100か国のユーザーに対して、彼らの電話が高度な商業スパイウェアによって標的にされた可能性があるという脅威通知を送信しました。これには、イタリアのジャーナリストやオランダの活動家が含まれているとTechCrunchが報じています。Appleの通知がどのスパイウェアキャンペーンに関連しているかはまだ明らかではありません。Appleは2021年以来、国家支援の攻撃で標的にされた人々にこのような通知を送信しています。このニュースは、Meta-NSO Group事件が次の段階に進み、Metaがスパイウェア企業に対して44万ドル以上の補償金を求めていることと一致しています。NSO Groupは、Metaが損害を誇張し、マルウェアがWhatsAppサーバーに残ることを許可して「NSOの企業秘密を盗む」ことを非難しています。

- フランスがロシアを数年間のサイバー攻撃で非難 — フランスの外務省は、ロシアのGRU軍事情報機関が、2021年以来、国家を不安定化させる試みとして、省庁、防衛企業、研究機関、シンクタンクを含む12のエンティティに対してサイバー攻撃を行ったと非難しました。これらの攻撃は、APT28(別名BlueDeltaまたはFancy Bear)と呼ばれるハッキンググループに関連付けられています。外務省は、APT28のフランスに対する攻撃は2015年にさかのぼり、フランスのテレビチャンネルTV5Mondeが標的にされたと述べ、強力な軍事情報ハッカーがヨーロッパと北アメリカのエンティティから戦略的インテリジェンスを取得しようとしたと述べています。侵入は、フィッシング、脆弱性の悪用(例:CVE-2023-23397)、不十分に保護されたエッジデバイス、およびウェブメールに対するブルートフォース攻撃を初期アクセスベクトルとして利用し、Roundcubeメールサーバーを繰り返しターゲットにして受信トレイデータを外部に送信し、フィッシングメールを使用してHeadLaceおよびOCEANMAPなどのマルウェアファミリーを配布し、低コストで即時に使用可能な外部委託インフラストラクチャの背後に隠れることで検出を回避しようとしました。この開発は、NoName057(16)のようなロシアに関連するハクティビストが、ウクライナに60億ユーロの軍事援助を送ったことに対する報復として、オランダの組織をターゲットにした大規模なDDoS攻撃の責任を取ったと主張しているときに発生しました。

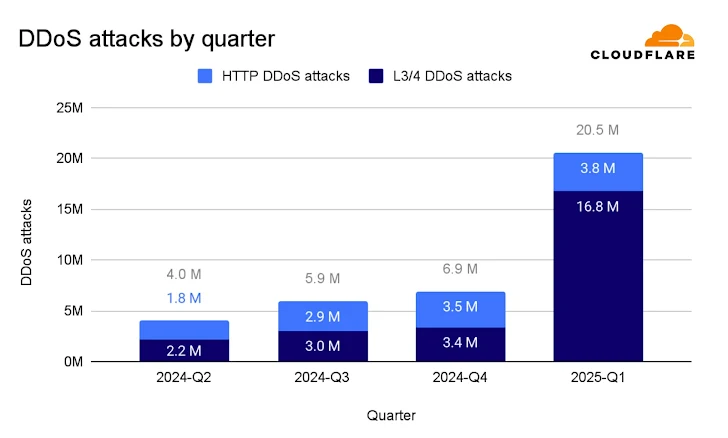

- Cloudflareが2025年第1四半期に2050万件のDDoS攻撃をブロック — DDoS攻撃について言えば、Cloudflareは2025年第1四半期に2050万件のDDoS攻撃をブロックしたと述べました。これは前年同期比で358%の増加であり、四半期比で198%の増加です。比較すると、2024年の暦年には2130万件のDDoS攻撃をブロックしました。「第1四半期にブロックされた2050万件のDDoS攻撃のうち、1680万件はネットワーク層のDDoS攻撃であり、そのうち660万件はCloudflareのネットワークインフラストラクチャを直接ターゲットにしました」と述べました。「さらに690万件は、Cloudflareによって保護されたホスティングプロバイダーおよびサービスプロバイダーをターゲットにしました。」これらの攻撃は、SYNフラッド攻撃、Mirai生成のDDoS攻撃、およびSSDP増幅攻撃を含む18日間のマルチベクトルDDoSキャンペーンの一部でした。ウェブインフラストラクチャ企業は、1 Tbpsまたは1 Bppsを超える約700のハイパーボリュメトリックDDoS攻撃もブロックしたと述べました。2025年4月下旬、同社は記録的なDDoS攻撃を軽減したと明らかにしました。この攻撃は5.8 Tbpsに達し、約45秒間続きました。以前の記録は、13,000台のデバイスを含むMiraiベースのボットネットを利用した5.6 TbpsのDDoS攻撃でした。

- Babuk2 Bjorkaがデータの商品化を大規模に表現 — サイバーセキュリティ研究者は、Babuk RaaS作戦の進化として偽装しているが、実際には他のランサムウェアグループから盗まれたデータをサイバー犯罪フォーラムで販売する「産業規模のデータ商品化企業」であるBabuk2 Bjorkaというサイバー犯罪作戦について明らかにしました。「このグループは単に古いリークをコピーして貼り付けているだけではなく、ブランドを構築し、市場の存在感を確立し、持続可能な運営モデルを作り上げています」とTrustwave SpiderLabsは述べました。

- FBIが42,000のLabHostフィッシングドメインのリストを共有 — 米国連邦捜査局(FBI)は、2024年4月に解体されたLabHostサイバー犯罪プラットフォームに関連する42,000のフィッシングドメインの大規模なリストを公開しました。これらのドメインは、バックエンドサーバーから取得され、2021年11月から2024年4月の間に登録されました。「LabHostドメインは歴史的なものであるが、42,000以上のドメインのリストは、ネットワーク防御者やサイバー脅威インテリジェンス担当者に対して敵対者の戦術と技術についての洞察を提供する可能性があります」とFBIは述べました。

- ポーランド警察がサイバー犯罪ギャングを解体 — ポーランド当局は、数十人の被害者から約66万5000ドルを詐取したとされる国際サイバー犯罪グループを解体しました。19歳から51歳の9人が事件に関連して逮捕されました。容疑者は銀行の従業員や法執行官を装い、被害者を騙して彼らの管理下にある口座に資金を転送させたとされています。2023年4月以降、少なくとも55人がこの詐欺の一環として標的にされました。

- ブラウザウォレットの重大なセキュリティ欠陥 — Stellar Freighter、Frontier Wallet、Coin98などのブラウザウォレットにおいて、攻撃者がソーシャルエンジニアリングやフィッシング試みを必要とせずに資金を奪うことができるセキュリティ脆弱性が特定されました。「単に間違ったサイトを訪れるだけで、リカバリフレーズが静かに露出し、攻撃者がいつでも資金を奪うことができるようになります」とCoinspectは述べました。「悪意のあるサイトは、ウォレットがロックされているときでも、秘密のリカバリフレーズを盗むことができ、ユーザーの承認を必要とせずに接続することができます。」この欠陥が野生で悪用された証拠はありません。

- 新しいリバースNFCGate技術が公開される — Androidデバイスからの近距離無線通信(NFC)トラフィックをキャプチャ、分析、または変更するために使用される正当なNFCGateアプリケーションが、2025年1月までにロシアの銀行顧客から4000万ルーブルを盗むために悪用されたとサイバーセキュリティ企業F6が明らかにしました。詐欺師はアプリケーションを変更し、政府や銀行サービスとして偽装して活動を行っていました。先月、同社は、NFCGateベースのマルウェアを使用したロシア銀行の顧客に対する攻撃による被害総額が2025年の最初の2か月で約2億ルーブルに達すると述べました。2025年3月には、ロシアで推定18万台のデバイスが侵害され、NFCGateとCraxsRATという別のマルウェアがインストールされていました。しかし、脅威アクターの戦術がさらにエスカレートしたようで、新しい攻撃スキームであるリバースNFCGateが明らかになりました。この攻撃は、被害者にアカウントを保護するために悪意のあるアプリをダウンロードするように騙すことを目的としています。インストールして開くと、ポップアップウィンドウで、無接触決済のデフォルトアプリケーションとしてマルウェアを設定する必要があると通知されます。その後、ATMに誘導され、さまざまな口実で自分のアカウントにお金を預けるように指示されます。「リバースバージョンのNFCGateでは、アプリケーションはNFCトラフィックを中継する機能を使用して、ドロップカードデータをユーザーのデバイスに送信します」とF6は述べました。「詐欺攻撃の結果として、被害者がATMに来て自分のアカウントにお金を預けるとき、スマートフォンをATMのNFCモジュールに置きますが、カードの代わりにドロップカードでログインし、全額が送信されます。」2025年3月時点で、ロシア国内で175,000台の侵害されたデバイスが検出され、リバースバージョンのNFCGateを使用したロシアの主要銀行のクライアントに対する1,000件以上の確認された攻撃が行われました。リバースバージョンのNFCGateを使用した攻撃による平均被害額は10万ルーブルです。

🎥 サイバーセキュリティウェビナー#

- 🤖 AIエージェントを安全に守る最も賢い方法を発見—悪用される前に: AIエージェントは強力ですが、リスクもあります。データが漏洩したり、騙されたり、システムを露出させたりする可能性があります。Michelle Agroskin(Auth0)と一緒に、賢く安全なAIエージェントの構築方法を学びましょう。実際のリスク、明確な修正、無駄なし。

- ☁️ セキュリティを自分の条件で再設計—コードからクラウド、SOCまで: コードスキャンだけでは救えません。今日の攻撃は、AppSec、クラウド、SOCがサイロで動作しているときに、チームが反応するよりも速く進行します。Ory Segal(Palo Alto Networks)と一緒に、コード、クラウド、セキュリティオペレーションを接続して、応答時間を短縮し、脅威が広がる前に阻止する方法を学びましょう。

- 🛡️実際に機能するコンプライアントなサイバー防御プログラムの構築方法を学ぶ: 合理的なサイバーセキュリティはオプションではありません—期待されています。法律、規制当局、裁判所は、あなたの防御が実用的で優先順位が付けられ、十分に文書化されていることの証拠を求めています。CIS®の専門家と一緒に、CISコントロール、CSAT Pro、およびSecureSuite®ツールを使用して、防御可能なプログラムを構築する方法を学びましょう—よりスマートに保護し、コンプライアンスを迅速に示し、複雑さを切り抜けることができます。

- MCPSafetyScanner — このオープンソースツールは、MCPサーバーの設定を監査し、SSHキーの露出、API資格情報の漏洩、または安全でないパスアクセスなどの重大なセキュリティ欠陥を検出します。複数のエージェント分析を使用して実行可能な安全レポートを生成し、開発者が攻撃者が見つける前にリスクを修正できるようにします。

- HANAlyzer — これは、SAPの複雑なセキュリティチェックリストを自動化する新しいオープンソースツールです—手動監査や推測は不要です。Anvil Secureによって構築され、ローカルで実行され、クリーンなHTMLレポートを生成し、ユーザー、ネットワーク、暗号化などの30以上のコントロールをチェックします。1つのコマンドで瞬時に洞察を得ることができます。HANA環境を管理している場合、これは必須です。

- Know Your Enemies — これは、IAMロールとS3バケットポリシーをスキャンして、未知のベンダーや誤った信頼関係を含むサードパーティのアクセスを明らかにする強力なオープンソースツールです。混乱した代理リスクを検出し、アカウントIDを既知のベンダーに一致させ、セキュリティチームが即座に行動できる明確なマークダウンレポートを生成します。数分で実行し、クラウド内に誰がいるのかを正確に把握します。

🔒 今週のヒント#

AIエージェントをサンドボックス化する — ファイルアクセスは静かな脅威です — ほとんどのAIエージェントはシステムファイルへのアクセスを必要としませんが、デフォルトでアクセスできることがよくあります。つまり、攻撃者がエージェントを騙す(プロンプトインジェクション、プラグインの悪用、ツールの誤用など)と、SSHキー、クラウド資格情報、ログなどを誤って露出させる可能性があります。これは攻撃者が環境に深く入り込むための最も簡単な方法の1つであり、しばしば見過ごされます。

APIアクセスやIAMロールをロックダウンしていても、ローカルファイルシステムは依然として弱点です。エージェントは、.ssh/authorized_keys、.aws/credentials、または秘密を含む環境ファイルを読むことができるかもしれません—正しい質問をするだけで。そしてそのデータが露出すると、ゲームオーバーです。

これをサンドボックス化で迅速に修正できます。Firejail(Linux)などのツールを使用して、機密フォルダへのアクセスをブロックします。これにより、エージェントが重要なファイルを見られないようにし、一時フォルダをロックダウンし、ガードレールを追加します—エージェント内の何かが誤動作しても。

AIエージェントをサンドボックスで実行するのは数分で済みますが、攻撃面を大幅に減らします。これは大きなギャップを閉じる小さな動きであり、他のすべてが安全に見えても機能します。

結論#

今週のすべての警告は、サイバーセキュリティが単なる防御ではなく、検出、速度、説明責任に関するものであるという単純な真実を強化します。脅威が静かで計算されたものになるにつれて、遅延の余地は縮小します。監視するだけでなく、測定し、マップし、対応してください。そして、自問してください—他にどこにいる可能性があるのか?

翻訳元: https://thehackernews.com/2025/05/weekly-recap-nation-state-hacks-spyware.html