2025年に最も多くの侵害を引き起こしているブラウザベース攻撃手法について、セキュリティチームが知っておくべきこと。

「ブラウザは新たな戦場だ」「ブラウザは新たなエンドポイントだ」。

こうした言葉は、このようなウェブサイトの記事を読む中で何度も目にすることでしょう。しかし、セキュリティの観点からこれは実際に何を意味するのでしょうか?

この記事では、セキュリティチームがブラウザ内で攻撃者の行動をどのように阻止しようとしているのか、「ブラウザベース攻撃」とは何か、そして効果的な検知と対応に必要なものは何かを解説します。

ブラウザベース攻撃の目的とは?

まず、ブラウザベース攻撃の目的を明確にすることが重要です。

ほとんどのケースで、攻撃者はあなたのウェブブラウザ自体を攻撃しているとは考えていません。彼らの最終目的は、あなたの業務アプリやデータを侵害することです。つまり、現在のビジネスITの基盤となっているサードパーティアプリやサービスを狙うことになり、これが攻撃者にとって最優先のターゲットとなっています。

今日最も一般的な攻撃経路は、攻撃者がサードパーティサービスにログインし、データを抜き取り、恐喝によって金銭化するというものです。

昨年のSnowflake顧客情報漏洩事件や、現在も続くSalesforceへの攻撃を見れば、その影響の大きさが分かります。

これを実現する最も論理的な方法は、これらアプリの利用者を狙うことです。そして働き方の変化により、ユーザーはこれまで以上に外部攻撃者からアクセスしやすくなっています。

かつては、メールが外部との主な通信手段であり、作業はローカル、つまり自分のデバイスや厳重に管理されたネットワーク内で行われていました。このため、セキュリティの観点からはメールとエンドポイントが最優先事項でした。

しかし今や、現代の業務は分散したインターネットアプリ上で行われ、メール以外にも多様な通信チャネルが存在します。そのため、ユーザーが悪意あるコンテンツと接触するのを防ぐのは難しくなっています(少なくとも、業務効率を大きく損なわずに防ぐのは困難です)。

業務アプリがブラウザで利用・アクセスされる場所である以上、攻撃もますますブラウザ上で行われるのは当然の流れです。

それでは、現在実際に使われている主要なブラウザベース攻撃手法を詳しく見ていきましょう。

セキュリティチームが知っておくべき6つの主要なブラウザベース攻撃

1. 資格情報・セッションのフィッシング

攻撃者が業務アプリを侵害する最も直接的な方法は、そのアプリの利用者をフィッシングすることです。フィッシングをブラウザベース攻撃と考えないかもしれませんが、今日ではまさにその通りです。

フィッシングのツールやインフラは過去10年で大きく進化し、ビジネスITの変化によってフィッシング攻撃の配信経路やターゲットとなるアプリ・IDも大幅に増加しています。

攻撃者はインスタントメッセンジャーアプリ、SNS、SMS、悪意ある広告、アプリ内メッセンジャー機能などを使ってリンクを配信し、SaaSサービスから直接メールを送ることでメールベースの検知を回避することも可能です。同様に、企業ごとに数百ものアプリが存在し、アカウントセキュリティの設定レベルも様々です。

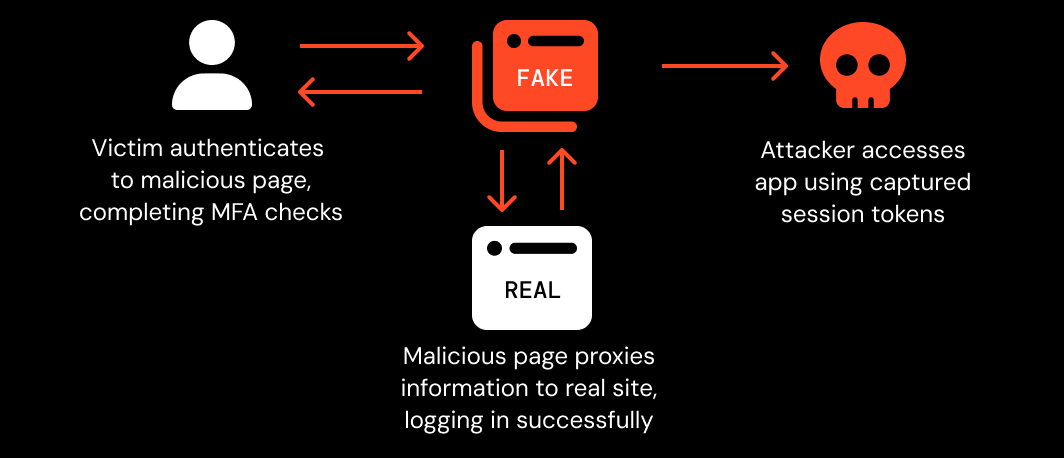

かつてフィッシングは資格情報の窃取に特化していましたが、現代のフィッシング攻撃では、攻撃者はリバースプロキシ型のAttacker-in-the-Middle(AitM)キットを使い、被害者のターゲットアプリ上のセッションを傍受します。これは現在の攻撃者の標準的な手法です。

これにより、パスキーを除くほとんどのMFA(多要素認証)は回避可能となります(ただし、攻撃者はダウングレード攻撃でパスキーも回避しようとしています)。

他にも注意すべき重要な違いがあります。今日のフィッシングは産業規模で行われ、難読化や検知回避の技術が多数使われています。

最新世代のカスタマイズされたAitMフィッシングキットは、ウェブページを読み込むコードを動的に難読化し、カスタムのボット対策(例:CAPTCHAやCloudflare Turnstile)を実装し、実行時の解析回避機能を用い、正規のSaaSやクラウドサービスを利用してフィッシングリンクをホスティング・配信することで痕跡を隠しています。

これにより、従来のメールやネットワーク層のアンチフィッシングツールは追いつけなくなり、多くの攻撃がメールベースの検知を回避(あるいはメールを全く使わず)しています。同時に、プロキシベースのソリューションも、必要なコンテキストがないままJavaScriptの難読化コードを見せられ、実際に何が起きているのかを効果的に把握できません。

気づかぬうちに、多くの組織は既知の悪質サイトやホストのブロックのみに頼っている状況です——2025年の攻撃者がフィッシングインフラを高速で刷新・切り替えている現状では、極めて非効率な対策です。

こうした変化により、フィッシングはかつてないほど効果的かつ検知・ブロックが困難になっています。ユーザーが実際に操作するウェブページをリアルタイムで観察・分析できなければ対処は難しく——これはブラウザレベルの可視化でしか実現できません。

2. 悪意あるコード配信(ClickFix、FileFixなど)

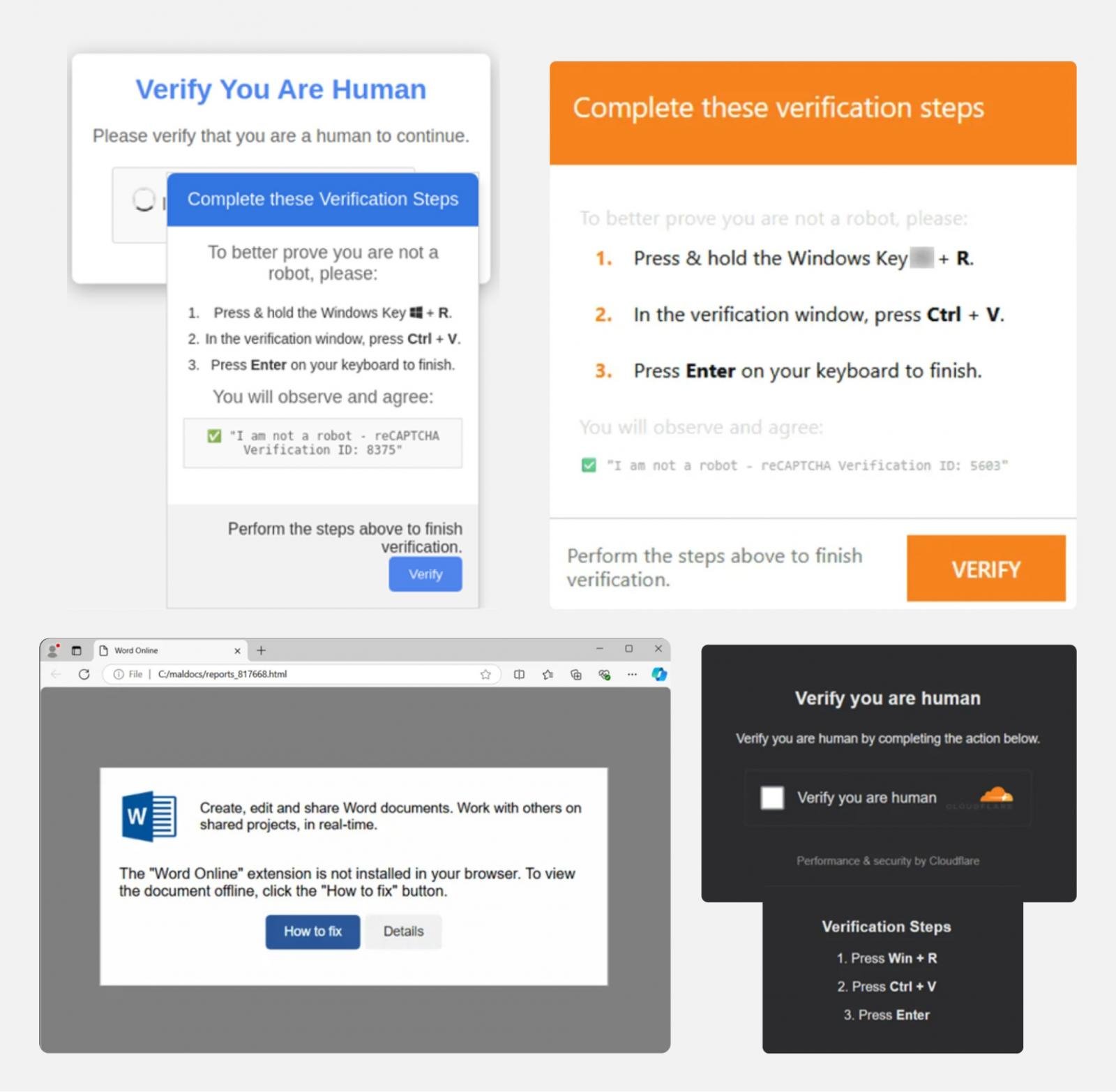

昨年最大のセキュリティトレンドの1つは、ClickFixと呼ばれる攻撃手法の登場です。

元々「偽CAPTCHA」として知られていたこれらの攻撃は、ユーザーにブラウザ上で何らかの認証チャレンジを解かせることで、端末上で悪意あるコマンドを実行させようとします。

実際には、チャレンジを解くことで被害者はページのクリップボードから悪意あるコードをコピーし、自分の端末で実行しています。多くの場合、被害者にプロンプトをクリックし、コマンドをコピー・ペーストしてWindowsの「ファイル名を指定して実行」やターミナル、PowerShellで実行するよう指示します。

FileFixのような亜種も登場しており、こちらはファイルエクスプローラーのアドレスバーを使ってOSコマンドを実行します。最近ではMacのターミナルを使った攻撃も報告されています。

これらの攻撃は主にインフォスティーラーマルウェアの配信に使われ、盗まれたセッションクッキーや資格情報を使って業務アプリやサービスにアクセスします。

現代の資格情報・セッションフィッシングと同様、悪意あるページへのリンクは様々な配信チャネルや多様な誘導方法(偽CAPTCHA、Cloudflare Turnstile、ウェブページの読み込みエラーのシミュレーションなど)で配布されます。

誘導方法の多様さや同じ誘導でもバージョンごとの違いにより、見た目だけで指紋化・検知するのは困難です。また、フィッシングページの解析回避・難読化技術の多くはClickFixページにも適用されており、検知・ブロックが同様に難しくなっています。

そのため、ほとんどの検知・ブロックはエンドポイント層のユーザーレベルのコード実行やマルウェア実行制御に頼っています。ニュースでClickFix関連の話題が多いことは、エンドポイント制御が日常的に回避されているか、あるいは個人端末やBYOD端末を狙うことで完全に回避されている可能性を示唆しています。

これらの攻撃は、エンドポイントに到達する前の早い段階でブラウザ内で検知・阻止する大きなチャンスがあります。すべてのClickFix攻撃や亜種には共通の重要なアクション——ページのクリップボードから悪意あるコードがコピーされる——があります。

場合によっては、ユーザーの操作なしにこれが行われる(ユーザーは裏で静かにコピーされたコードを実行するだけ)ため、ブラウザ内で観察できる強力な悪意の指標となります。

3. 悪意あるOAuth連携

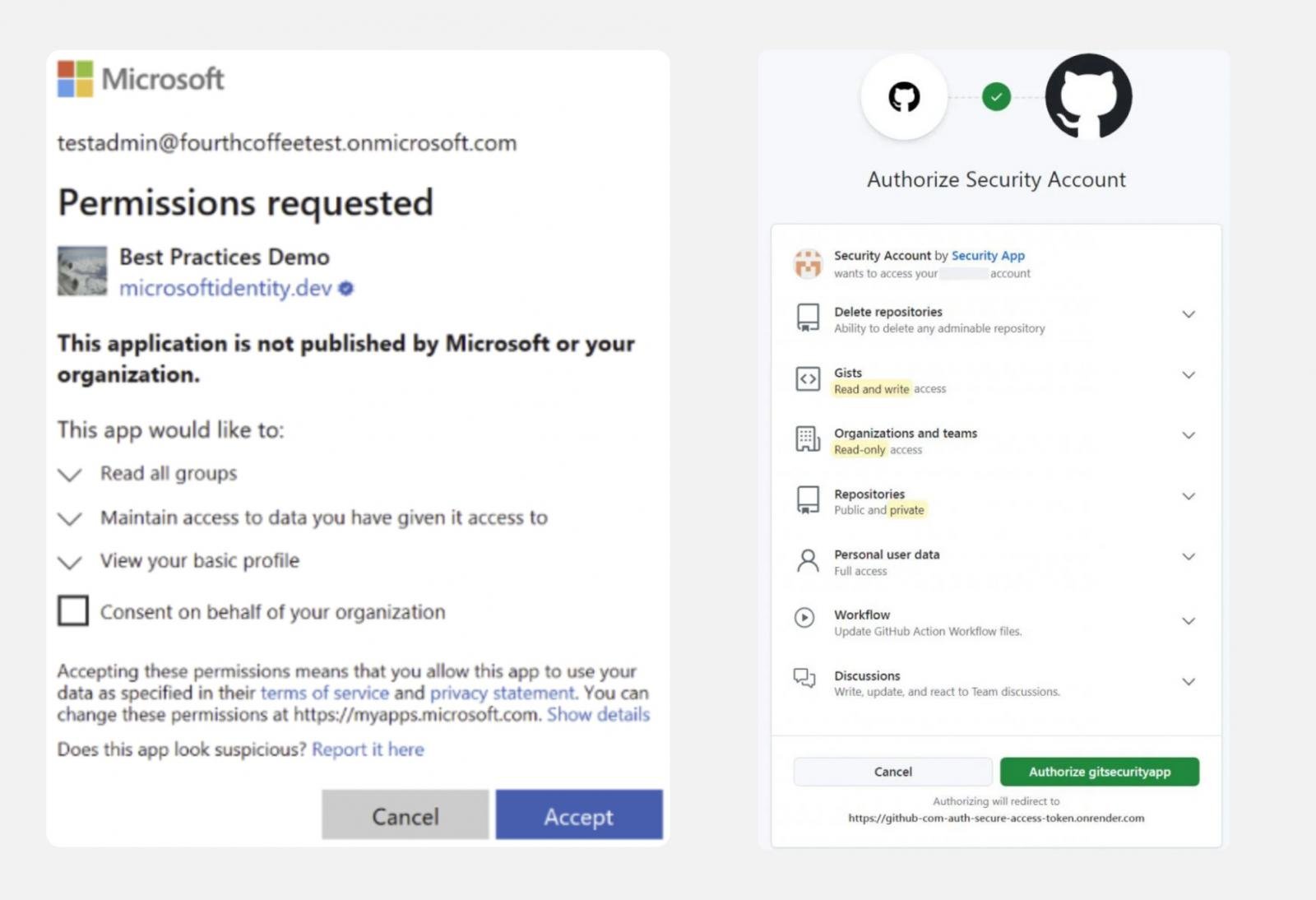

悪意あるOAuth連携も、攻撃者がユーザーを騙して攻撃者が管理するアプリとの連携を許可させ、リクエストで認可されたスコープに応じたデータアクセスや機能を得ることでアプリを侵害する手法です。

これは、通常のログインプロセスを回避してアカウントを乗っ取り、業務アプリを侵害することで、強固な認証やアクセス制御をバイパスする効果的な方法です。パスキーのようなフィッシング耐性MFAも、標準のログインプロセスが適用されないため無効化されます。

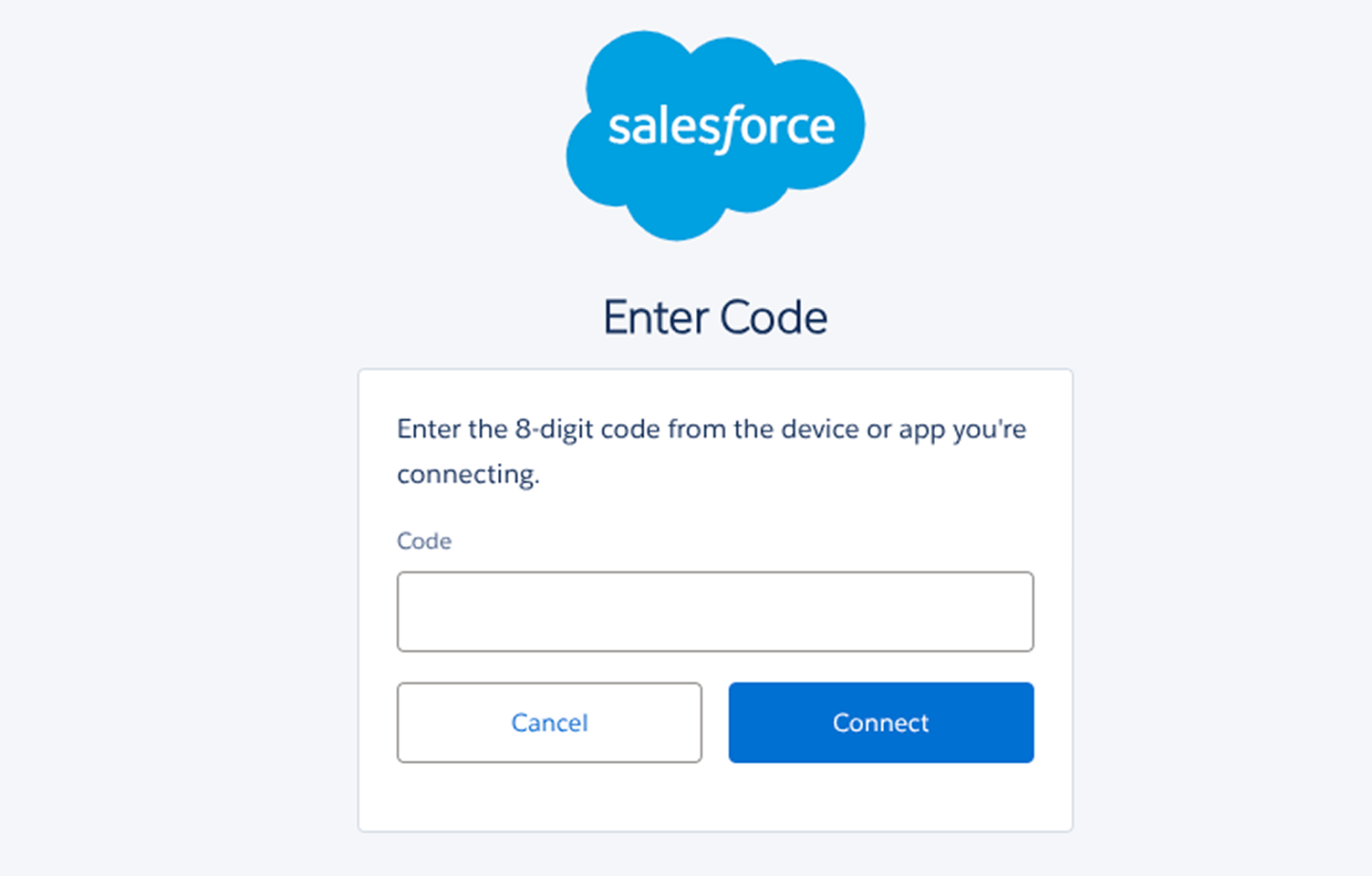

この攻撃の亜種が、最近のSalesforce侵害で大きな話題となっています。このケースでは、攻撃者が被害者にSalesforceのデバイスコード認証フローを使って攻撃者管理のOAuthアプリを許可させました。これはパスワードやMFAの代わりに8桁のコードを入力させる仕組みです。

悪意あるOAuth許可を防ぐには、アプリ内でのユーザー権限やテナントセキュリティ設定の厳格な管理が必要です。これは、現代の企業で使われている数百のアプリの多くがITやセキュリティチームによって一元管理されていない(場合によっては全く把握されていない)ことを考えると、容易なことではありません。

さらに、利用できる制御はアプリベンダーが提供するものに制限されます。今回のケースでは、Salesforceはこれらの攻撃を受けてOAuthアプリ認可のセキュリティ強化を発表しましたが、今後も攻撃者が悪用できる不適切な設定のアプリは多数存在します。

しかし、アプリ固有の連携とは異なり、ブラウザベースのセキュリティツールは、セキュリティチームが管理・把握していないアプリや、特別なセキュリティアドオンを購入しなくても、ブラウザでアクセスされるすべてのアプリのOAuth許可を観察できます。

4. 悪意あるブラウザ拡張機能

悪意あるブラウザ拡張機能も、攻撃者がログインの様子を観察・記録したり、ブラウザのキャッシュやパスワードマネージャーに保存されたセッションクッキーや資格情報を抜き取ることで業務アプリを侵害する手法です。

攻撃者は自作の悪意ある拡張機能を作ってユーザーにインストールさせたり、既存の拡張機能を乗っ取って既にインストールされているブラウザにアクセスすることもあります(攻撃者が既存拡張機能を買収し、悪意あるアップデートを追加するのは非常に簡単で、拡張機能ストアのセキュリティチェックも容易に通過します)。

拡張機能ベースの侵害に関するニュースは、2024年12月にCyberhaven拡張機能がハッキングされたのを皮切りに、少なくとも35の拡張機能が被害に遭って以降増加しています。それ以降も、正規ブランドを装ったデータ窃取拡張機能や、数百万人に影響を与える拡張機能などの報道が続いています。

リスクの高いブラウザ拡張機能の権限には、広範なデータアクセス、ウェブサイトコンテンツの改変、ユーザー行動の追跡、スクリーンショットの取得、タブやネットワークリクエストの管理などがあります。「すべてのウェブサイトのデータの読み取り・変更」や、クッキーや閲覧履歴へのアクセス権限は特に危険で、セッションハイジャック、データ窃取、マルウェア注入、フィッシングなどに悪用される可能性があります。

一般的に、従業員はセキュリティチームの事前承認なしにブラウザ拡張機能を自由にインストールすべきではありません。しかし現実には、多くの組織が従業員が使用している拡張機能や、そのリスクをほとんど把握できていません。

悪意ある拡張機能への対策として、ブラウザ内で動作するセキュリティツールは、導入されている拡張機能の追跡、リスキーな権限の可視化、既知の悪意ある拡張機能との照合、正規拡張機能の偽造・非公式バージョンの特定、その他「開発者」拡張機能など悪意ある拡張機能に共通するリスク特性の可視化が可能です。

5. 悪意あるファイル配信

悪意あるファイルは、長年にわたりマルウェア配信や資格情報窃取の中核を担ってきました。メール以外のチャネル(マルバタイジングやドライブバイ攻撃など)がフィッシングやClickFix誘導に使われるのと同様、悪意あるファイルも同じ手段で配布されます——そのため、悪意あるファイルの検知は既知の悪質ファイルのチェック、プロキシによるサンドボックス解析(サンドボックス対応型マルウェアには効果が薄い)、エンドポイントでの実行時解析に頼ることになります。

これは単に悪意ある実行ファイルが直接マルウェアを端末に落とすだけではありません。ファイルのダウンロードには追加のリンクが含まれ、ユーザーを悪意あるコンテンツに誘導することもあります。実際、最も一般的なダウンロードコンテンツの1つはHTMLアプリケーション(HTA)で、ローカルフィッシングページを生成して資格情報を密かに収集するためによく使われます。最近では、攻撃者がSVGファイルを同様の目的で悪用し、完全にクライアントサイドで偽ログインポータルを表示するセルフコンテインド型フィッシングページとして利用しています。

悪意あるコンテンツがファイルの表面的な検査で常に検知できるとは限りませんが、ブラウザでのファイルダウンロード記録はエンドポイントベースのマルウェア対策の有効な補完となり、クライアントサイド攻撃を行うファイルや悪意あるウェブコンテンツにリダイレクトするファイルのダウンロードに対する追加の防御層となります。

6. 盗まれた資格情報とMFAの隙間

最後は厳密にはブラウザベース攻撃ではありませんが、その産物です。フィッシングやインフォスティーラーマルウェアで資格情報が盗まれると、MFAが未設定のアカウントの乗っ取りに利用されます。

これは高度な攻撃ではありませんが、非常に効果的です。昨年のSnowflakeアカウント侵害や、今年初めのJira攻撃を見れば、攻撃者が盗んだ資格情報を大規模に活用していることが分かります。

現代の企業では数百のアプリが使われており、すべてのアプリでMFAが必須設定になっていない可能性が高いです。また、アプリがSSOで構成されていても、ローカルの「ゴーストログイン」が残り、MFAなしでパスワード認証が通るケースもあります。

ログインはブラウザで観察可能です——実際、従業員がどのようにログインし、どのアプリを使い、MFAが有効かどうかを把握するには、これ以上の情報源はありません。これにより、セキュリティチームは攻撃者に悪用される前に脆弱なログインを特定・修正できます。

まとめ

攻撃はますますブラウザ上で発生しています。つまり、これらの攻撃を検知・対応するのに最適な場所がブラウザです。しかし現状、ブラウザは多くのセキュリティチームにとって死角となっています。

Push Securityのブラウザベースセキュリティプラットフォームは、主要な侵害原因に対する包括的な検知・対応機能を提供します。Pushは、AiTMフィッシング、クレデンシャルスタッフィング、パスワードスプレー、盗まれたセッショントークンによるセッションハイジャックなど、ブラウザベース攻撃をブロックします。

また、Pushを使えば、従業員が利用するアプリ全体のゴーストログイン、SSO未対応、MFA未設定、脆弱なパスワード、リスキーなOAuth連携などの脆弱性を発見・修正し、ID攻撃面を強化できます。

Pushがどのようにブラウザでの攻撃検知・阻止に役立つか詳しく知りたい方は、弊社チームによるライブデモをご予約ください。

スポンサー:Push Securityによる執筆。