ロブ・ライト, シニアニュースディレクター, Dark Reading

2025年9月12日

読了時間:3分

出典:PA Image(Alamy Stock Photo経由)

フランスの国家サイバーセキュリティ機関は、Appleが最近、スパイウェア攻撃の標的となったことを警告する通知を個人に送信したと発表しました。

2021年以降、Appleは脅威通知をスパイウェア攻撃の標的となった個人に送信しています。しかし、これらの通知は個々のユーザーに送られるだけで公表されないため、攻撃がいつ発生しているのか、またApple製品のゼロデイ脆弱性の悪用と一致しているのかは、常に明らかではありません。

フランスのコンピュータ緊急対応チーム(CERT-FR)は木曜日、Appleユーザーに対する最近のスパイウェア攻撃について、より詳細な情報を明らかにする勧告を発表しました。ANSSI(フランス国家サイバーセキュリティ機関)が運営するCERT-FRは、今年Appleから発出された4件の通知を把握しており、そのうち最新のものは9月3日に発行されたと述べています。

「通知を受け取るということは、少なくともiCloudアカウントに紐づくデバイスの1つが標的となり、潜在的に侵害されていることを意味します」とCERT-FRの勧告は述べており、Pegasus、Predator、Graphite、Triangulationといったスパイウェアプログラムは「特に高度で検出が困難」であると付け加えています。

「この通知は、Appleから送信されるiMessageおよびアラートメール(threat-notifications[at]email.apple.comまたはthreat-notifications[at]apple.comから)として届きます。iCloudアカウントにログインすると、アラートが表示されます」とCERT-FRは述べています。「侵害の試みから通知の受信までの期間は数か月に及ぶこともありますが、変動します。」

通知が継続的なスパイウェアの脅威を浮き彫りに

9月3日の通知は、Appleが8月20日にImageIOフレームワークのゼロデイ脆弱性CVE-2025-43300を公表した後に行われました。Appleはこの脆弱性が「特定の標的となった個人に対する極めて高度な攻撃」で悪用されたと述べましたが、例によって、悪用活動の性質やCVE-2025-43300の技術的詳細についてはほとんど情報を共有しませんでした。

CERT-FRによると、9月の通知は今年Appleが送信した4件のうちの1つで、他は3月5日、4月29日、6月25日に発生しています。3月の通知は、Appleが同社のWebKitオープンソースブラウザエンジンのゼロデイ脆弱性CVE-2025-24201を公表する1週間前に発行されました。この脆弱性も「極めて高度な」攻撃で悪用されていました。3月の通知がCVE-2025-24201に関連しているかどうか、また9月3日の通知が最新のAppleのゼロデイ脆弱性に起因するものかどうかは不明です。

Dark ReadingはAppleにコメントを求めましたが、記事掲載時点では回答はありませんでした。

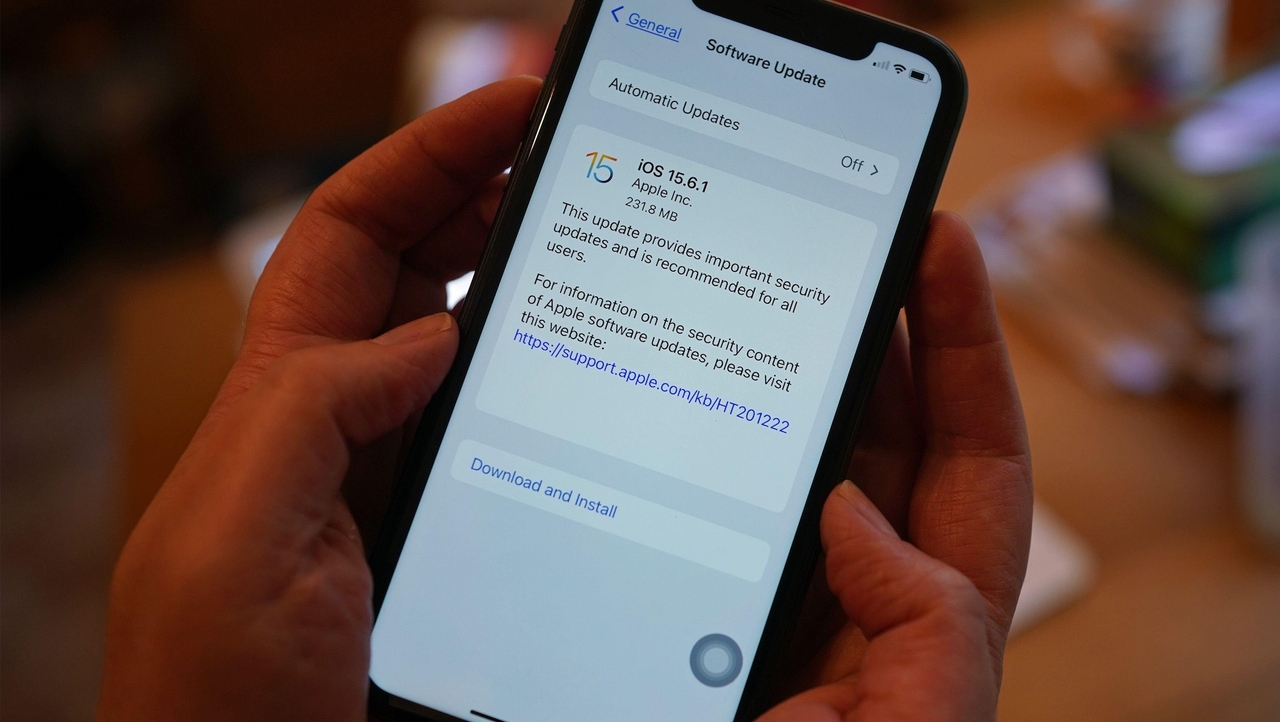

CERT-FRによれば、スパイウェアの脅威はゼロデイを悪用し、ユーザーの操作を必要としないことが多いため、同機関はユーザーに対し、デバイスを定期的にできるだけ早くアップデートするか自動アップデートを有効にすること、Appleデバイスでロックダウンモードを有効にすること、少なくとも1日1回はデバイスを再起動することを推奨しています。

CERT-FRの勧告は、Appleが新たなセキュリティアーキテクチャ「Memory Integrity Enforcement(MIE)」を発表したのと同じ週に出されました。これは、メモリ安全性を向上させ、スパイウェア攻撃を阻止するために設計されています。MIEは、バッファオーバーフローやuse-after-free脆弱性など、一般的に悪用されるメモリの欠陥に対してチップ自体に常時オンの防御機能を備えています。

「iOSに対して使われる既知の傭兵型スパイウェアの攻撃連鎖は、WindowsやAndroidを標的とするものと共通点があります。それは、業界全体に存在し、強力で使い回しが可能なメモリ安全性の脆弱性を悪用していることです」とAppleは火曜日に公開したブログ記事で述べています。