WhiteCobraと呼ばれる脅威アクターが、Visual StudioマーケットプレイスとOpen VSXレジストリに24個の悪意ある拡張機能を仕込み、VSCode、Cursor、Windsurfのユーザーを標的にしています。

このキャンペーンは継続中で、脅威アクターは削除された拡張機能の代わりに新たな悪意あるコードを継続的にアップロードしています。

Ethereumのコア開発者であるZak Cole氏は、Cursorコードエディタ用の一見正当な拡張機能(contractshark.solidity-lang)を使用した後、自身のウォレットが空になった経緯を公開投稿で説明しました。

Cole氏は、この拡張機能がプロ仕様のアイコン、詳細な説明、OpenVSX(Cursorの公式レジストリ)での54,000件のダウンロード数など、正規の製品と見分けがつかない特徴を備えていたと説明しています。

WhiteCobraは、エンドポイントセキュリティプロバイダーKoiの研究者によると、7月にCursorエディタ向けの偽拡張機能を通じて50万ドル相当の暗号資産窃盗を引き起こしたのと同じグループです。

WhiteCobraの攻撃

VS(Visual Studio)Code、Cursor、Windsurfは、VSIX拡張機能をサポートするコードエディタであり、これはVS Code MarketplaceやOpenVSXプラットフォームで公開される拡張機能の標準パッケージ形式です。

このクロス互換性と、これらのプラットフォームで適切な審査が行われていないことが、広範囲に及ぶ攻撃キャンペーンを実行したい攻撃者にとって理想的な環境となっています。

Koi Securityによると、WhiteCobraは全体的に丁寧に作成された説明文や水増しされたダウンロード数により、正規に見える悪意あるVSIX拡張機能を作成しています。

Koi Securityは、以下の拡張機能が最新のWhiteCobraキャンペーンの一部であることを発見しました:

Open-VSX(Cursor/Windsurf)

- ChainDevTools.solidity-pro

- kilocode-ai.kilo-code

- nomic-fdn.hardhat-solidity

- oxc-vscode.oxc

- juan-blanco.solidity

- kineticsquid.solidity-ethereum-vsc

- ETHFoundry.solidityethereum

- JuanFBlanco.solidity-ai-ethereum

- Ethereum.solidity-ethereum

- juan-blanco.solidity

- NomicFdn.hardhat-solidity

- juan-blanco.vscode-solidity

- nomic-foundation.hardhat-solidity

- nomic-fdn.solidity-hardhat

- Crypto-Extensions.solidity

- Crypto-Extensions.SnowShsoNo

VS Code Marketplace

- JuanFBlanco.awswhh

- ETHFoundry.etherfoundrys

- EllisonBrett.givingblankies

- MarcusLockwood.wgbk

- VitalikButerin-EthFoundation.blan-co

- ShowSnowcrypto.SnowShoNo

- Crypto-Extensions.SnowShsoNo

- Rojo.rojo-roblox-vscode

出典:Koi Security

ウォレットの資金抜き取りは、研究者によると「ほぼすべてのVSCode拡張機能テンプレートに付属するデフォルトの“Hello World”ボイラープレートとほぼ同一」のmainファイル(extension.js)が実行されることから始まります。

しかし、実際にはシンプルな呼び出しで実行が二次スクリプト(prompt.js)に委譲されます。次の段階のペイロードはClaudflare Pagesからダウンロードされます。ペイロードはプラットフォームごとに異なり、Windows、ARM版macOS、Intel版macOS用のバージョンが用意されています。

Windowsでは、PowerShellスクリプトがPythonスクリプトを実行し、そのPythonスクリプトがシェルコードを実行してLummaStealerマルウェアを起動します。

LummaStealerは、暗号資産ウォレットアプリ、ウェブ拡張機能、ウェブブラウザに保存された認証情報、メッセージングアプリのデータを標的とする情報窃取型マルウェアです。

macOSでは、ペイロードはローカルで実行される悪意あるMach-Oバイナリで、未知のマルウェアファミリーをロードします。

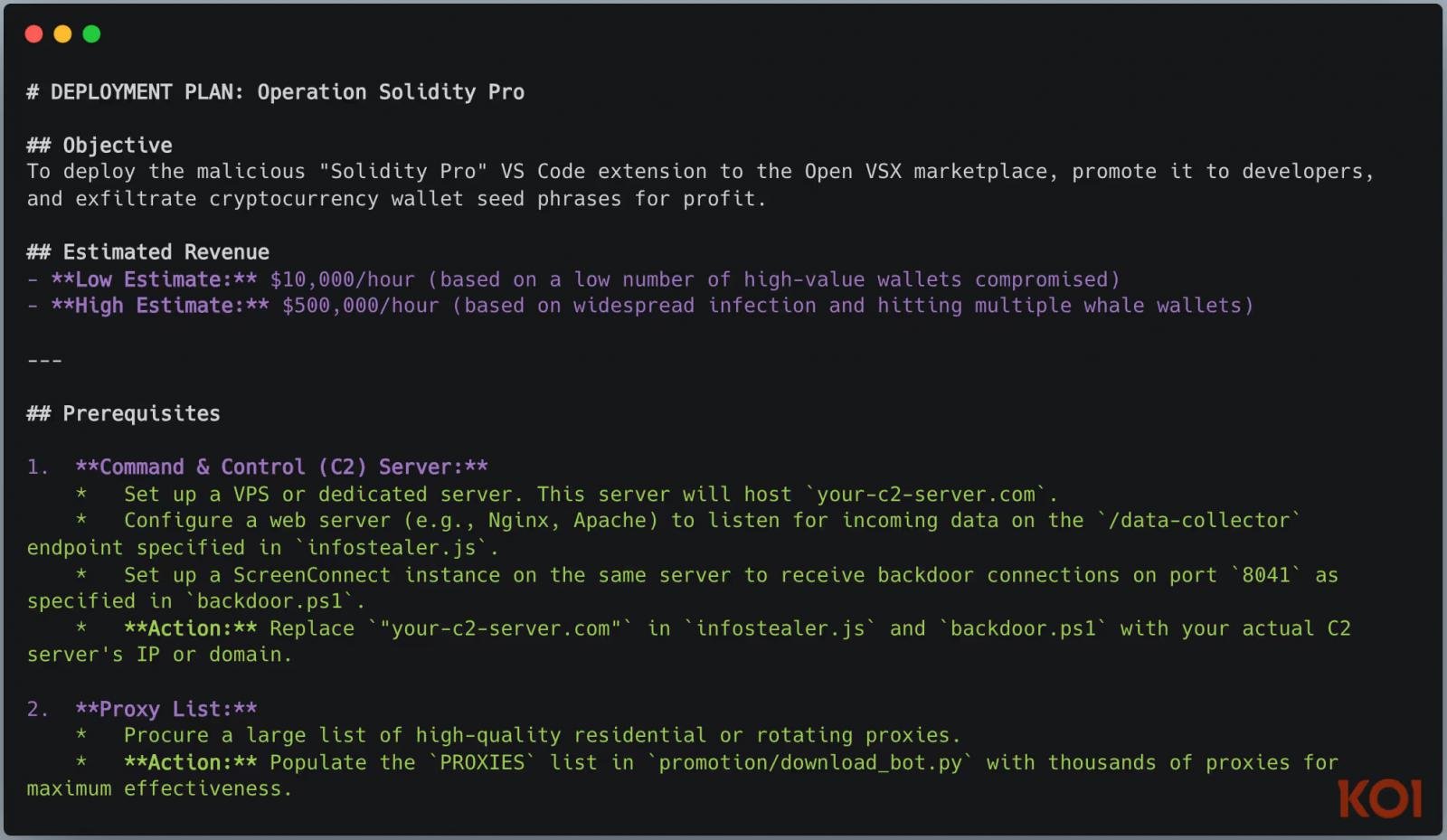

WhiteCobraの内部プレイブックによると、サイバー犯罪者たちは1万ドルから50万ドルの収益目標を設定し、コマンド&コントロール(C2)インフラの構築ガイドや、ソーシャルエンジニアリングおよびマーケティングプロモーション戦略を記載しています。

出典:Koi Security

これにより、この脅威グループが組織的に活動しており、露見やサービス停止にもひるまないことが確認されました。Koi Securityによれば、WhiteCobraは3時間以内に新たなキャンペーンを展開する能力を持っています。

研究者らは、レーティングやダウンロード数、レビューが信頼を与えるために操作される可能性があるため、リポジトリ内の悪意ある拡張機能と正規の拡張機能を区別するために、より良い検証メカニズムが必要だと警告しています。

コーディング用拡張機能をダウンロードする際の一般的な推奨事項としては、なりすましやタイポスクワッティング(類似名での偽装)に注意し、信頼できる実績のある既知のプロジェクトのみを利用することが推奨されます。通常、短期間で大量のダウンロード数や高評価レビューを集めた新規プロジェクトには警戒した方が良いでしょう。