2025年9月23日Ravie Lakshmananファームウェアセキュリティ / 脆弱性

サイバーセキュリティ研究者は、Supermicroのベースボード管理コントローラー(BMC)ファームウェアに影響を与える2つのセキュリティ脆弱性の詳細を公開しました。これらは攻撃者が重要な検証ステップをバイパスし、特別に細工されたイメージでシステムを更新できる可能性があります。

中程度の深刻度の脆弱性であり、いずれも暗号署名の不適切な検証に起因しています。以下に示します。

- CVE-2025-7937(CVSSスコア:6.6) – 細工されたファームウェアイメージが、Root of Trust(RoT)1.0のSupermicro BMCファームウェア検証ロジックをバイパスし、署名されていない領域の偽の「fwmap」テーブルにプログラムをリダイレクトすることでシステムファームウェアを更新可能

- CVE-2025-6198(CVSSスコア:6.4) – 細工されたファームウェアイメージが、署名テーブルのSupermicro BMCファームウェア検証ロジックをバイパスし、署名されていない領域の偽の署名テーブル(「sig_table」)にプログラムをリダイレクトすることでシステムファームウェアを更新可能

ファームウェアアップデート時に行われるイメージ検証プロセスは3つのステップで実施されます:BMC SPIフラッシュチップから公開鍵を取得し、アップロードされたイメージに埋め込まれた「fwmap」または「sig_table」テーブルを処理し、全ての「署名済み」ファームウェア領域の暗号ハッシュダイジェストを計算し、計算されたハッシュダイジェストと署名値を照合します。

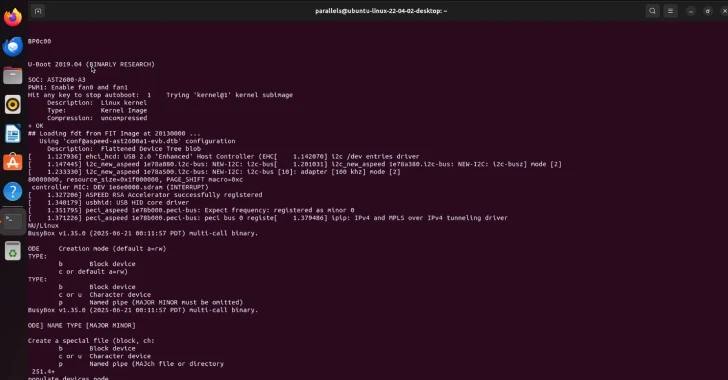

これら2つの問題を発見・報告したファームウェアセキュリティ企業Binarlyは、CVE-2025-7937がCVE-2024-10237のバイパスであると述べています。この脆弱性は2025年1月にSupermicroによって公開されました。元々この脆弱性はNVIDIAによって発見され、CVE-2024-10238およびCVE-2024-10239とともに報告されました。

CVE-2024-10237は「アップロードされたファームウェアの検証プロセスにおける論理的な欠陥であり、最終的にはBMC SPIチップが悪意あるイメージで再書き込みされる可能性がある」とBinarlyの研究者Anton IvanovはレポートでThe Hacker Newsに述べています。「このセキュリティ問題により、攻撃者がBMCシステムとメインサーバーOSの両方を完全かつ永続的に制御できる可能性があります。」

「この脆弱性は、’fwmap’テーブルにカスタムエントリを追加し、イメージの元の署名済みコンテンツを未使用のファームウェア領域に移動することで、検証プロセスを操作できることを示しました。これにより、計算されたダイジェストが署名値と一致し続けます。」

一方、CVE-2024-10238およびCVE-2024-10239は、ファームウェアイメージ検証機能における2つのスタックオーバーフローの欠陥であり、攻撃者がBMCのコンテキストで任意のコードを実行できるようになります。

Binarlyの分析によると、CVE-2024-10237への修正は不十分であり、元の「fwmap」テーブルの前にカスタムテーブルを挿入し、それが検証プロセス中に使用されることで攻撃経路が生まれることが判明しました。これにより、脅威アクターがBMCシステムのコンテキストでカスタムコードを実行できるようになります。

X13SEM-Fマザーボードにおけるファームウェア検証ロジックの実装をさらに調査したところ、「auth_bmc_sig」関数内に欠陥があり、攻撃者がハッシュダイジェスト値を変更せずに悪意あるイメージをロードできる可能性があることが判明しました。

「再び、ダイジェスト計算に使用される全ての領域はアップロードされたイメージ自体(「sig_table」内)で定義されているため、これを変更し、イメージの他の部分(例えばカーネル)とともに元のデータをファームウェアの未使用領域に移動することが可能です」とIvanovは述べています。「つまり、署名済みデータのダイジェストは依然として元の値と一致します。」

CVE-2025-6198の悪用に成功すると、BMCシステムを特別に細工されたイメージで更新できるだけでなく、BMC RoTセキュリティ機能も回避できます。

「以前、Supermicroデバイス上でテストキーが発見されたことを報告し、同社のPSIRTはハードウェアRoT(Root of Trust)がキーを認証しており、この発見には影響しないと強調しました」とBinarlyのCEO兼リサーチ責任者Alex MatrosovはThe Hacker Newsに語りました。

「しかし、新たな研究によりSupermicroの以前の声明は正確ではないことが判明し、CVE-2025-6198はBMC RoTをバイパスします。この場合、署名鍵の漏洩はエコシステム全体に影響を及ぼします。署名鍵の使い回しは最善策ではなく、少なくとも製品ラインごとに署名鍵をローテーションすることを推奨します。PKfailやIntel Boot Guard鍵漏洩のような過去の事例からも、暗号署名鍵の使い回しは業界全体に影響を及ぼす可能性があります。」

翻訳元: https://thehackernews.com/2025/09/two-new-supermicro-bmc-bugs-allow.html