国際的な法執行機関の作戦により、最も活動的なランサムウェアグループの一つであるLockBitが運営する複数のダークネットドメインが押収されました。この取り組みは、デジタル上での長い一連の取り締まりの中で最新のものです。

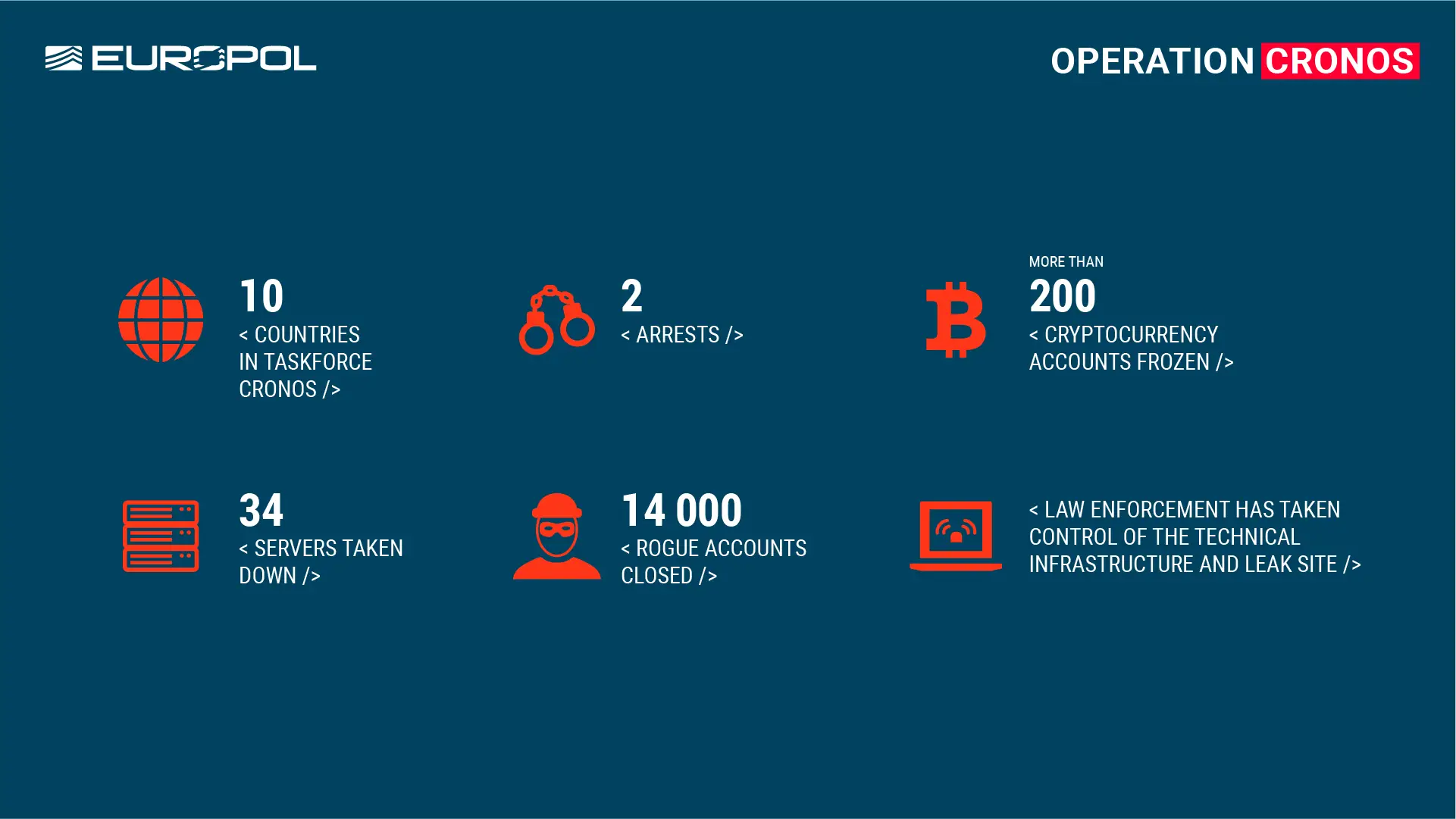

この作戦の全容、コードネーム「Operation Cronos」は現在不明ですが、グループの.onionウェブサイトを訪れると、「このサイトは現在法執行機関の管理下にあります」というメッセージが含まれた押収バナーが表示されます。

オーストラリア、カナダ、フィンランド、フランス、ドイツ、日本、オランダ、スウェーデン、スイス、イギリス、アメリカの11カ国の当局とEuropolが、この共同作戦に参加しました。

マルウェア研究グループのVX-Undergroundは、X(旧Twitter)に投稿されたメッセージで、ウェブサイトがリモートコード実行を可能にするPHPの重大なセキュリティ欠陥(CVE-2023-3824、CVSSスコア:9.8)を悪用してダウンされたと述べました。

法執行機関はまた、加盟者パネルに「ソースコード、攻撃した被害者の詳細、恐喝した金額、盗んだデータ、チャットなど、さらに多くの情報を保有しています」とのメモを残しました。これはLockBitの「欠陥のあるインフラ」によって可能になったと付け加えています。

2019年9月3日に登場したLockBitは、これまでに2,000以上の被害者を主張し、少なくとも米国の組織から9100万ドルを恐喝したと推定されている、歴史上最も活動的で悪名高いランサムウェアギャングの一つです。

サイバーセキュリティ会社ReliaQuestが共有したデータによると、LockBitは2023年第4四半期にそのデータ漏洩ポータルに275の被害者をリストアップしました。これは競合他社を大きく上回る数です。

まだ逮捕や制裁の発表はありませんが、この発展はLockBitの近期運営にとって確実に大打撃であり、2ヶ月前に米国政府によって解体されたBlackCatランサムウェア作戦の後に行われました。

この協調的な取り締まりは、マルウェアを展開し、アメリカ人とカナダ人のユーザーのGoogleおよびオンライン銀行アカウントへの不正アクセスを得た31歳のウクライナ国籍の男性の逮捕とも一致しています。この男性は、ダークウェブ上で他の脅威アクターにアクセスを販売し、金銭的利益を得ていました。

引用元: https://thehackernews.com/2024/02/lockbit-ransomwares-darknet-domains.html