サイバーセキュリティ研究者は、Amazon Web Servicesに影響を与えるリスクのあるデフォルトのアイデンティティとアクセス管理(IAM)ロールを発見しました。これにより、攻撃者が特権をエスカレートし、他のAWSサービスを操作し、場合によってはAWSアカウントを完全に侵害する可能性があります。

“これらのロールは、セットアップ中に自動的に作成されたり推奨されたりすることが多く、S3へのフルアクセスなど、過度に広範な権限を付与します。”とAquaの研究者Yakir KadkodaとOfek Itachは分析で述べています。”これらのデフォルトロールは、特権のエスカレーション、クロスサービスアクセス、さらにはアカウントの潜在的な侵害を可能にする攻撃経路を静かに導入します。”

クラウドセキュリティ企業は、SageMaker、Glue、EMR、LightsailなどのAWSサービスによって作成されたデフォルトのIAMロールにおけるセキュリティ問題を特定したと述べました。Rayという人気のオープンソースフレームワークでも同様の欠陥が発見されており、AmazonS3FullAccessポリシーを持つデフォルトのIAMロール(ray-autoscaler-v1)を自動的に作成します。

これらのIAMロールが懸念されるのは、特定の目的のために意図されているにもかかわらず、管理アクションを実行し、サービス間の隔離境界を破るために悪用される可能性があることです。これにより、環境に足場を築いた攻撃者がサービス間を横断的に移動することが可能になります。

これらの攻撃は、バケット独占攻撃を超えています。これは、予測可能なS3バケット命名パターンを利用して、未使用のAWSリージョンにバケットを設定し、正当な顧客がCloudFormation、Glue、EMR、SageMaker、ServiceCatalog、CodeStarなどのサービスを使用し始めたときにバケットの内容を最終的に制御するシナリオです。

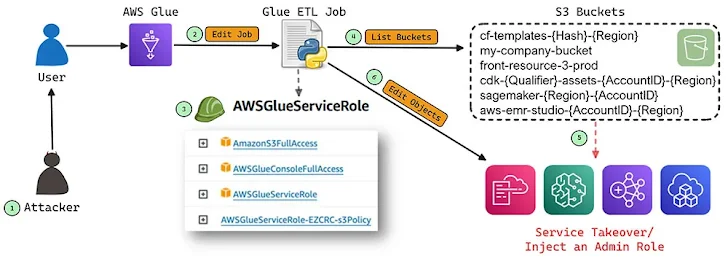

“この場合、AmazonS3FullAccessを持つデフォルトサービスロールにアクセスした攻撃者は、リモートでバケット名を推測する必要すらありません。”と研究者は説明しました。

“彼らは既存の権限を使用して、他のサービスによって使用されるバケットを命名パターンを使用してアカウント内で検索し、CloudFormationテンプレート、EMRスクリプト、SageMakerリソースなどの資産を変更し、同じAWSアカウント内でサービス間を横断的に移動することができます。”

言い換えれば、AmazonS3FullAccess権限を持つAWSアカウント内のIAMロールは、すべてのS3バケットに読み取り/書き込みアクセスを持ち、さまざまなAWSサービスを変更することができ、実質的にこのロールを横方向の移動と特権のエスカレーションの強力な方法に変えます。

許可ポリシーを持つ特定のサービスは以下の通りです –

- Amazon SageMaker AIは、SageMakerドメインを設定する際にAmazonSageMaker-ExecutionRole-<Date&Time>という名前のデフォルト実行ロールを作成し、AmazonS3FullAccessに相当するカスタムポリシーを備えています

- AWS Glueは、AmazonS3FullAccessポリシーを持つデフォルトのAWSGlueServiceRoleロールを作成します

- Amazon EMRは、AmazonS3FullAccessポリシーが割り当てられたデフォルトのAmazonEMRStudio_RuntimeRole_<Epoch-time>ロールを作成します

仮想的な攻撃シナリオでは、脅威アクターがHugging Faceに悪意のある機械学習モデルをアップロードし、それをSageMakerにインポートすると任意のコードが実行され、GlueのIAMクレデンシャルを盗むバックドアを注入することで他のAWSサービスを制御することができます。

攻撃者はその後、アカウント内で特権をエスカレートし、CloudFormationで使用されるバケットを探して悪意のあるテンプレートを注入し、さらに特権をエスカレートすることで、最終的にAWS環境全体を侵害することができます。

この開示に応じて、AWSはデフォルトのサービスロールのAmazonS3FullAccessポリシーを修正しました。

“デフォルトのサービスロールは、必要な特定のリソースとアクションに厳密に制限されるべきです。”と研究者は述べました。”組織は、デフォルトの設定に頼るのではなく、リスクを最小限に抑えるために既存のロールを積極的に監査し、更新する必要があります。”

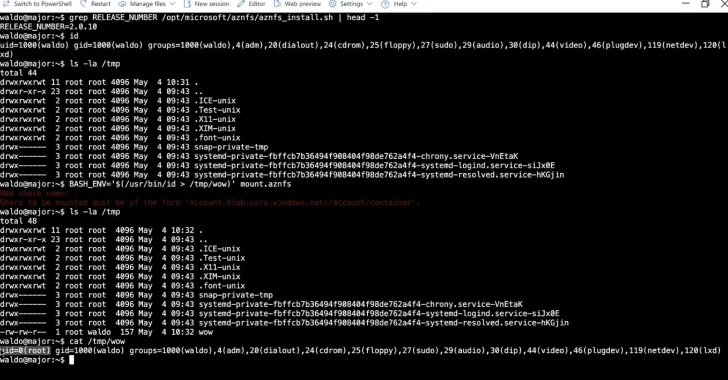

この発見は、VaronisがMicrosoft Azure AIおよび高性能コンピューティング(HPC)ワークロードにプリインストールされているAzure Storageをマウントするためのユーティリティにおける脆弱性を詳述した際に明らかになりました。このユーティリティがインストールされたLinuxマシン上で特権のないユーザーがrootに特権をエスカレートすることを可能にします。

“これは、AZNFS-mountのインストールの一部であるSUIDバイナリを含むクラシックな特権エスカレーション方法を含みます。”とセキュリティ研究者Tal Pelegは述べています。

“例えば、ユーザーはrootに権限を昇格させ、その権限を使用して追加のAzure Storageコンテナをマウントし、マシンにマルウェアやランサムウェアをインストールし、ネットワークやクラウド環境内で横方向に移動しようとすることができます。”

この脆弱性は、2.0.10までのすべてのバージョンのユーティリティに影響を与え、2025年1月30日にリリースされたバージョン2.0.11で対処されました。

翻訳元: https://thehackernews.com/2025/05/aws-default-iam-roles-found-to-enable.html