北朝鮮と関係のある脅威アクターが、Nimプログラミング言語で書かれたマルウェアを用いてWeb3や暗号通貨関連の企業を標的にしていることが確認されており、彼らの戦術が絶えず進化していることを浮き彫りにしています。

「macOSマルウェアとしては珍しく、脅威アクターはプロセスインジェクション技術と、WebSocketプロトコルのTLS暗号化バージョンであるwssを介したリモート通信を利用しています」とSentinelOneの研究者Phil Stokes氏とRaffaele Sabato氏はレポートでThe Hacker Newsに伝えています。

「新しい永続化メカニズムは、SIGINT/SIGTERMシグナルハンドラを利用し、マルウェアが終了したりシステムが再起動された際に永続化をインストールします。」

このサイバーセキュリティ企業は、これらのマルウェアコンポーネントをまとめてNimDoorと名付けて追跡しています。なお、このキャンペーンの一部は以前にHuntabil.IT、その後HuntressやValidinによっても記録されていますが、投入されたペイロードには違いがあります。

攻撃チェーンはソーシャルエンジニアリング戦術を含み、Telegramのようなメッセージングプラットフォームでターゲットに接触し、Calendly(予約スケジューリングソフト)を使ってZoomミーティングを設定します。その後、ターゲットにはZoomミーティングリンクと、ビデオ会議ソフトの最新バージョンを実行するためのZoom SDKアップデートスクリプトを実行するよう指示するメールが送られます。

このステップにより、AppleScriptが実行され、リモートサーバーから2段階目のスクリプトを配信する役割を果たす一方で、ユーザーを正規のZoomリダイレクトリンクにリダイレクトするように見せかけます。新たにダウンロードされたスクリプトは、その後バイナリを含むZIPアーカイブを展開し、永続化の設定や情報窃取用のbashスクリプトの起動を行います。

感染シーケンスの中心にはInjectWithDyldArm64(別名InjectWithDyld)と呼ばれるC++ローダーがあり、Targetとtrojan1_arm64という2つの埋め込みバイナリを復号します。InjectWithDyldArm64はTargetをサスペンド状態で起動し、trojan1_arm64のバイナリコードを注入、その後サスペンドされたプロセスの実行を再開します。

マルウェアはリモートサーバーとの通信を確立し、システム情報の収集、任意コマンドの実行、カレントディレクトリの変更や設定を可能にするコマンドを取得します。実行結果はサーバーに送信されます。

trojan1_arm64はさらに2つのペイロードをダウンロードでき、Arc、Brave、Google Chrome、Microsoft Edge、Mozilla Firefoxなどのウェブブラウザから認証情報を収集したり、Telegramアプリからデータを抽出したりする機能を備えています。

また、攻撃の一環としてNimベースの実行ファイル群も投入されており、CoreKitAgentの起動に使われます。CoreKitAgentはマルウェアプロセスの終了をユーザーが試みた際に監視し、永続化を確保します。

「この挙動により、ユーザーによるマルウェアの終了操作があってもコアコンポーネントが展開され、基本的な防御行動に対してもコードが耐性を持つことになります」と研究者らは述べています。

マルウェアはまた、30秒ごとに2つのハードコードされたコマンド&コントロール(C2)サーバーのいずれかにビーコンを送信するAppleScriptを起動し、同時に実行中プロセスの一覧のスナップショットを流出させ、サーバーから送信された追加スクリプトも実行します。

これらの発見は、北朝鮮の脅威アクターがmacOSシステムをますます標的とし、AppleScriptを武器化してデータ収集目的の事後侵害用バックドアとして利用していることを示しています。

「北朝鮮系の脅威アクターはこれまでにもGoやRustを用い、スクリプトとコンパイル済みバイナリを組み合わせた多段階攻撃チェーンを展開してきました」と研究者らは述べています。

「しかし、Nimはコンパイル時に関数を実行できるという独特の能力があり、攻撃者は複雑な挙動を目立たない制御フローでバイナリに組み込むことができます。その結果、開発者コードとNimランタイムコードが関数レベルでも混在したコンパイル済みバイナリが生成されます。」

KimsukyによるClickFixの継続的な使用#

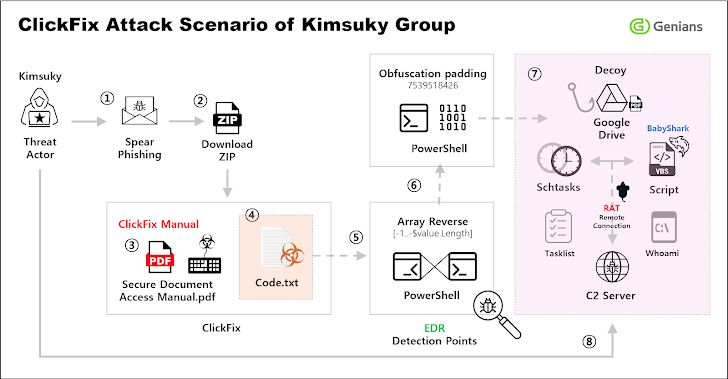

この情報公開は、韓国のサイバーセキュリティ企業Geniansが、北朝鮮のハッキンググループに帰属される既知の活動クラスターであるBabySharkキャンペーンの一環として、ClickFixソーシャルエンジニアリング戦術を使い、さまざまなリモートアクセスツールを配信し続けていることを明らかにしたことを受けてのものです。

2025年1月に初めて観測されたこれらの攻撃は、韓国の国家安全保障専門家を標的とし、正規のドイツ語ビジネス新聞のインタビュー依頼を装ったスピアフィッシングメールを使い、偽のRARアーカイブを含む悪意あるリンクを開かせる手口です。

アーカイブ内にはVisual Basic Script(VBS)ファイルが含まれており、ユーザーのウェブブラウザでダミーのGoogle Docsファイルを開く一方、バックグラウンドで悪意あるコードが実行され、スケジュールタスクを通じてホスト上で永続化を確立し、システム情報を収集します。

2025年3月に観測された後続の攻撃では、米国の高官を装い、ターゲットにPDF添付ファイルを開かせようとし、その中には当該高官が韓国を訪問する際の会議に関する質問リストが含まれていました。

「彼らはまた、ターゲットにマニュアルを開かせ、認証コードを入力させようとしました。これは安全な文書にアクセスするために必要だと偽っていました」とGeniansは述べています。「元の『ClickFix』戦術は特定のエラーを修正するためにクリックさせるものでしたが、このバリアントでは安全な文書にアクセスするために認証コードをコピー&ペーストさせるよう手法が変更されています。」

同様の戦術は2025年4月にProofpointによって記録されており、その違いはメールが日本の外交官からのものとされ、受信者に在米日本大使との面会を設定するよう促していた点です。

難読化された悪意あるPowerShellコマンドが実行されると、ダミーのGoogle Docsファイルがカモフラージュとして使われ、C2サーバーとの永続的な通信を確立し、データ収集や追加ペイロードの配信を隠します。

ClickFix戦略の第2のバリアントでは、正規の防衛研究求人ポータルを模倣した偽サイトを使い、偽の求人情報を掲載、訪問者がこれらの投稿をクリックすると、ClickFix風のポップアップメッセージが表示され、Windowsの「ファイル名を指定して実行」ダイアログを開いてPowerShellコマンドを実行させます。

このコマンドは、ユーザーにChrome Remote Desktopソフトウェアをダウンロード・インストールさせ、C2サーバー「kida.plusdocs.kro[.]kr」を介してSSH経由のリモート制御を可能にします。Geniansによると、このC2サーバーにはディレクトリリスティングの脆弱性があり、韓国国内の被害者から収集されたとみられるデータが公開されていました。

C2サーバーには中国のIPアドレスも含まれており、そこにはProton Driveリンクのキーロギング記録があり、ZIPアーカイブがホストされていて、複数段階の攻撃チェーンを通じて感染したWindowsホストにBabySharkマルウェアを落とすために使われています。

つい最近の先月にも、KimsukyはClickFixの新たなバリアントを考案したとみられ、脅威アクターは偽のNaver CAPTCHA認証ページを展開し、PowerShellコマンドをWindowsの「ファイル名を指定して実行」ダイアログにコピー&ペーストさせ、AutoItスクリプトを起動してユーザー情報を窃取しています。

「『BabyShark』キャンペーンは新しい攻撃技術の迅速な導入で知られており、しばしばスクリプトベースのメカニズムと組み合わせています」と同社は述べています。「本レポートで取り上げた『ClickFix』戦術も、公開されている手法を悪用目的で適応した一例と考えられます。」

ここ数週間、Kimsukyは学術機関からのように見せかけたメールフィッシングキャンペーンにも関与しており、論文査読を装ってマルウェアを配布しています。

「メールは受信者に、悪意あるOLEオブジェクトが添付されたHWPドキュメントファイルを開くよう促していました」とAhnLabは述べています。「このドキュメントはパスワード保護されており、受信者はメール本文に記載されたパスワードを入力して閲覧する必要がありました。」

武器化されたドキュメントを開くと感染プロセスが始まり、PowerShellスクリプトが実行されて広範なシステム調査が行われ、正規のAnyDeskソフトウェアが永続的なリモートアクセスのために導入されます。

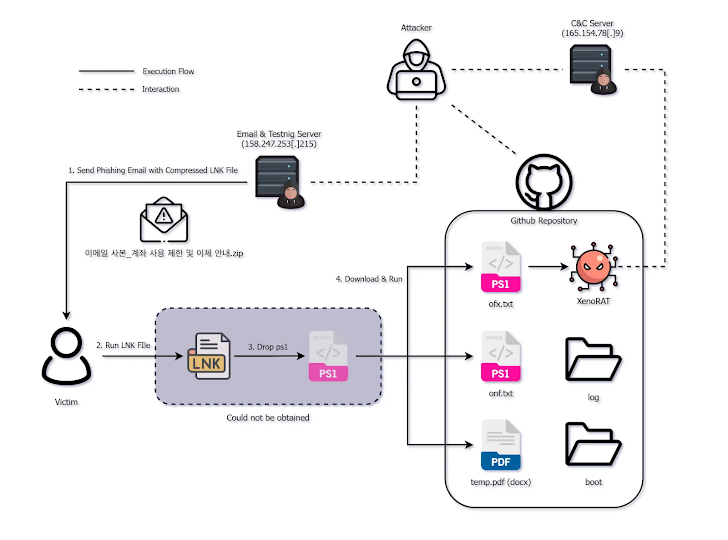

Kimsukyは非常に活動的な脅威アクターであり、マルウェア配信のためのツール、戦術、技術を常に変化させており、一部のサイバー攻撃ではGitHubをオープンソース型トロイの木馬Xeno RATの拡散用ステージャーとしても活用しています。

「マルウェアはハードコードされたGithubパーソナルアクセストークン(PAT)を使って攻撃者のプライベートリポジトリにアクセスします」とENKI WhiteHatは述べています。「このトークンは、プライベートリポジトリからマルウェアをダウンロードし、被害者システムから収集した情報をアップロードするために使われていました。」

韓国のサイバーセキュリティベンダーによると、攻撃は圧縮アーカイブ添付のスピアフィッシングメールから始まり、その中のWindowsショートカット(LNK)ファイルがPowerShellスクリプトを落とし、ダミー文書のダウンロード・起動、Xeno RATやPowerShell情報窃取ツールの実行につながるとみられます。

他の攻撃シーケンスでは、PowerShellベースのダウンローダーがDropboxからRTF拡張子のファイルを取得し、最終的にXeno RATを起動する手法も確認されています。このキャンペーンは、Xeno RATのバリアントであるMoonPeakを配信した別の攻撃セットとインフラが重複しています。

「攻撃者は攻撃に使うマルウェアだけでなく、感染システムのログファイルや流出情報もプライベートリポジトリにアップロード・管理していました」とENKIは指摘しています。「この継続的な活動は、Kimsukyの作戦がしつこく進化し続けていること、そしてインフラの一部としてGitHubやDropboxを利用していることを浮き彫りにしています。」

NSFOCUSのデータによると、Kimsukyは韓国発の最も活発な脅威グループの一つであり、Konniと並んで、中国のサイバーセキュリティ企業が2025年5月に記録した44件の高度持続的脅威(APT)活動のうち5%を占めています。比較として、2025年4月の最も活発なAPTグループ上位3つはKimsuky、Sidewinder、Konniでした。

翻訳元: https://thehackernews.com/2025/07/north-korean-hackers-target-web3-with.html