新しいタップジャッキング手法は、ユーザーインターフェースのアニメーションを悪用してAndroidの権限システムを回避し、機密データへのアクセスや、端末の初期化など破壊的な操作をユーザーに実行させることができます。

従来のオーバーレイ型タップジャッキングとは異なり、TapTrap攻撃はゼロ権限のアプリでも動作し、悪意のあるアプリの上に無害な透明アクティビティを起動できます。この挙動はAndroid 15および16でも対策されていません。

TapTrapは、TUウィーンとバイロイト大学のセキュリティ研究者チーム(Philipp Beer、Marco Squarcina、Sebastian Roth、Martina Lindorfer)によって開発され、来月USENIX Security Symposiumで発表される予定です。

しかし、チームはすでに攻撃の概要を説明した技術論文と、詳細をまとめたウェブサイトを公開しています。

TapTrapの仕組み

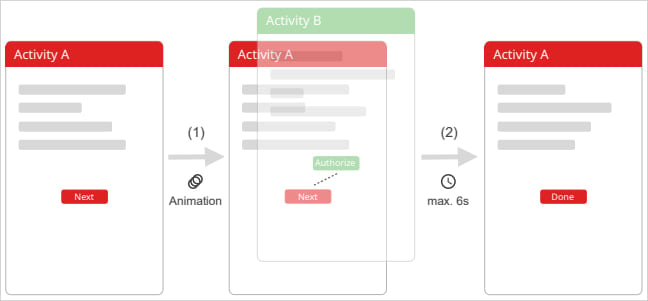

TapTrapは、Androidがカスタムアニメーションを使ってアクティビティの遷移を処理する方法を悪用し、ユーザーが見ているものと端末が実際に認識しているものとの間に視覚的なズレを生み出します。

ターゲット端末にインストールされた悪意のあるアプリは、別のアプリから「startActivity()」を使い、カスタムの低不透明度アニメーションで機密性の高いシステム画面(権限プロンプトやシステム設定など)を起動します。

「TapTrapの鍵は、ターゲットアクティビティをほとんど見えなくするアニメーションを使うことです」と研究者らは攻撃の解説サイトで述べています。

「これは、開始時と終了時の不透明度(アルファ)を0.01のような低い値に設定したカスタムアニメーションを定義することで実現できます」。これにより、悪意のあるまたはリスクのあるアクティビティがほぼ完全に透明になります。

「オプションとして、特定のUI要素(例:権限ボタン)にズームインするスケールアニメーションを適用し、画面全体を占めるようにすることで、ユーザーがそれをタップする可能性を高めることもできます。」

出典: taptrap.click

起動されたプロンプトはすべてのタッチイベントを受け取りますが、ユーザーが目にするのは下層のアプリのUI要素だけで、その上にはユーザーが実際に操作する透明な画面が重なっています。

ユーザーは自分が無害なアプリを操作していると思い込み、ほとんど見えないプロンプト上の「許可」や「認証」ボタンなど、リスクのある操作に対応する画面位置をタップしてしまう可能性があります。

研究者が公開した動画では、ゲームアプリがTapTrapを利用してChromeブラウザ経由でウェブサイトにカメラアクセスを許可させる方法が実演されています。

リスクの広がり

TapTrapがPlayストア(公式Androidリポジトリ)のアプリで機能するかを調べるため、研究者らは約10万件を分析しました。その結果、76%のアプリが以下の条件を満たす「アクティビティ」を含み、TapTrapの脆弱性があることが判明しました:

- 他のアプリから起動できる

- 呼び出し元アプリと同じタスクで動作する

- 遷移アニメーションを上書きしない

- アニメーションが終了する前にユーザー入力に反応する

研究者によれば、アニメーションはユーザーが開発者オプションやアクセシビリティ設定で無効にしない限り、最新のAndroidバージョンでも有効になっており、端末はTapTrap攻撃にさらされています。

攻撃の開発時、研究者らは当時最新だったAndroid 15を使用しましたが、Android 16リリース後はそちらでもテストを行いました。

Marco Squarcina氏はBleepingComputerに対し、Android 16を搭載したGoogle Pixel 8aでTapTrapを試したところ、問題が未解決であることを確認したと語りました。

プライバシーとセキュリティに特化したモバイルOS「GrapheneOS」もBleepingComputerに対し、最新のAndroid 16がTapTrap手法に脆弱であることを認め、次回リリースで修正を含めると発表しました。

BleepingComputerはTapTrapについてGoogleに問い合わせたところ、広報担当者はTapTrap問題が今後のアップデートで対策されると述べました:

「Androidはタップジャッキング攻撃に対する既存の緩和策を継続的に強化しています。私たちはこの研究を認識しており、今後のアップデートでこの問題に対応します。Google Playにはユーザーの安全を守るためのポリシーがあり、すべての開発者はこれを順守しなければなりません。もしアプリがポリシーに違反していることが判明した場合、適切な措置を講じます。」とGoogleの担当者はBleepingComputerに語りました。

2025年の8つの一般的な脅威

クラウド攻撃がますます巧妙化する一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検出したデータをもとに、本レポートではクラウドに精通した脅威アクターが用いる8つの主要な手法を明らかにします。