米国財務省外国資産管理局(OFAC)は火曜日、悪名高いリモート情報技術(IT)労働者スキームに関与したとして、北朝鮮のハッカーグループアンダリエルのメンバーに制裁を科しました。

財務省によると、38歳の北朝鮮国籍で中国吉林省に住所を持つソン・クムヒョクは、外国人IT労働者を利用して米国企業のリモート雇用を求め、収入を分配する計画を立てることで、この詐欺的な活動を可能にしました。

2022年から2023年にかけて、ソンは米国人の名前、住所、社会保障番号などの個人情報を使って雇用した労働者の偽名を作成し、これらの労働者が米国国民を装って国内でリモートワークの職を探すためにこれらの偽名を利用したとされています。

この動きは、米国司法省(DoJ)が北朝鮮のIT労働者スキームを標的とした大規模な措置を発表し、1名の逮捕と29の金融口座、21の詐欺ウェブサイト、約200台のコンピュータの押収につながった数日後に行われました。

また、ロシアを拠点としたIT労働者スキームに関与し、北朝鮮人を雇用・受け入れて悪質な活動を行ったロシア人1名と4つの団体にも制裁が科されています。これには以下が含まれます。

- ロシア拠点の企業Asatryan LLCおよびFortuna LLCを使って北朝鮮IT労働者を雇用したガイク・アサトリアン

- Asatryanと契約し、最大30名のIT労働者をAsatryan LLCでロシアに派遣したKorea Songkwang Trading General Corporation

- Asatryanと契約し、最大50名のIT労働者をFortuna LLCでロシアに派遣したKorea Saenal Trading Corporation

この制裁は、ラザルス・グループ内のサブクラスターであるアンダリエルに関連する脅威アクターがIT労働者スキームに関与したことが初めて明らかになったものであり、制裁下の同国にとって重要な不正収入源となっています。ラザルス・グループは朝鮮民主主義人民共和国(DPRK)偵察総局(RGB)に所属していると評価されています。

この措置は「DPRKが大量破壊兵器(WMD)および弾道ミサイルプログラムの資金を密かに調達し続けていることへの警戒の重要性を強調するものだ」と、財務省副長官マイケル・フォークレンダーは述べました。

「財務省は、デジタル資産の窃盗、米国人のなりすまし、悪意あるサイバー攻撃を通じて金正恩政権が制裁を回避しようとする試みに対抗するため、利用可能なあらゆる手段を使い続ける決意です」

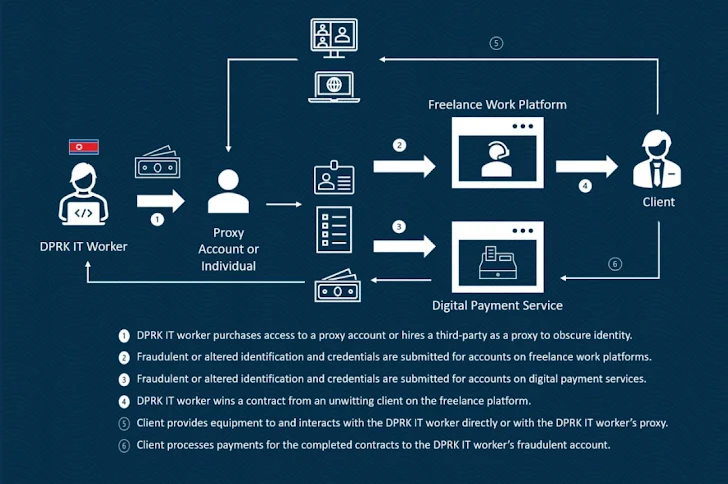

IT労働者スキームは、Nickel Tapestry、Wagemole、UNC5267とも呼ばれ、北朝鮮の関係者が盗用または架空の身元情報を使って米国企業のリモートIT労働者として雇用され、得た給料を複雑な暗号資産取引を通じて体制に還流させることを目的としています。

TRM Labsがまとめたデータによると、2025年前半だけで75件の暗号資産ハッキング・悪用のうち、約21億ドルの被害のうち約16億ドルが北朝鮮によるものであり、これは主に今年初めのBybitの大規模強奪によるものです。

脅威への対策の多くは米国当局によるものですが、DTEXの主任i3インサイダーリスク調査員マイケル「バーニー」バーンハート氏はThe Hacker Newsに対し、他国も同様の措置を講じ、より広い層への認知を高めていると語りました。

「これは多くの要素が絡む複雑な国際問題であり、国際的な協力とオープンなコミュニケーションが極めて有効です」とバーンハート氏は述べました。

「この問題の複雑さの一例として、北朝鮮のIT労働者が中国に実際に居住し、シンガポール拠点を装ったフロント企業に雇われ、欧州のベンダーを通じて米国の顧客にサービスを提供している場合もあります。このような多層的な運用は、共同調査や情報共有がこの活動に効果的に対抗する上でいかに重要かを浮き彫りにしています。」

「良いニュースは、近年認知度が大きく高まり、その成果が現れ始めていることです。こうした初期の認知向上の取り組みは、これらの脅威を認識し積極的に阻止するという世界的な流れの一部です。」

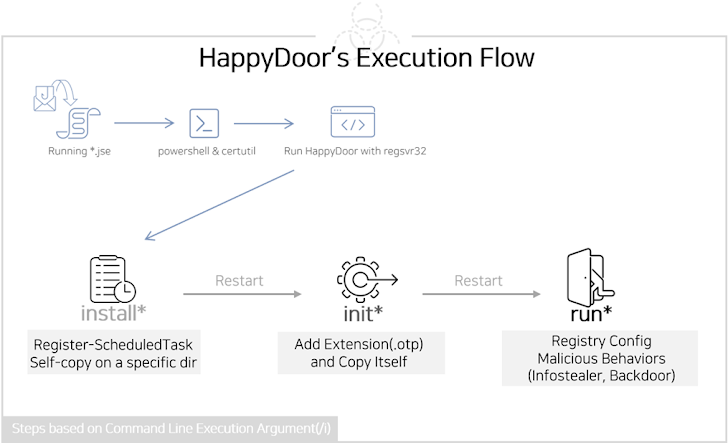

この制裁のニュースは、北朝鮮系グループKimsuky(別名APT-C-55)がHappyDoorと呼ばれるバックドアを使い、韓国の組織を標的とした攻撃を行っているとの報道とも重なります。AhnLabによると、HappyDoorは少なくとも2021年から使用されています。

このマルウェアは通常、スピアフィッシングメール攻撃を通じて配布されており、年々着実に改良されてきました。これにより、機密情報の収集、コマンドやPowerShellコード、バッチスクリプトの実行、関心のあるファイルのアップロードが可能になっています。

「主に教授や学術機関を装い、脅威アクターはスピアフィッシングなどのソーシャルエンジニアリング手法を用いて添付ファイル付きのメールを配布し、実行されるとバックドアをインストールし、さらに追加のマルウェアをインストールする場合もあります」とAhnLabは指摘しています。

翻訳元: https://thehackernews.com/2025/07/us-sanctions-north-korean-andariel.html