100以上の侵害されたWordPressサイトを悪用し、サイト訪問者を偽のCAPTCHA認証ページに誘導する大規模な新たなキャンペーンが観測されています。これらのページは、ClickFixというソーシャルエンジニアリング手法を用いて、情報窃取型マルウェア、ランサムウェア、仮想通貨マイナーを配布しています。

この大規模なサイバー犯罪キャンペーンは2025年8月に初めて検知され、イスラエル国家デジタル庁によってShadowCaptchaと命名されました。

「このキャンペーンは、ソーシャルエンジニアリング、Living-off-the-landバイナリ(LOLBins)、および多段階のペイロード配信を組み合わせて、標的システムへの侵入と維持を図っています」と、研究者のShimi Cohen、Adi Pick、Idan Beit Yosef、Hila David、Yaniv Goldmanが述べています。

「ShadowCaptchaの最終的な目的は、認証情報の窃取やブラウザデータの流出による機密情報の収集、不正な利益を生み出すための仮想通貨マイナーの展開、さらにはランサムウェアの発生です。」

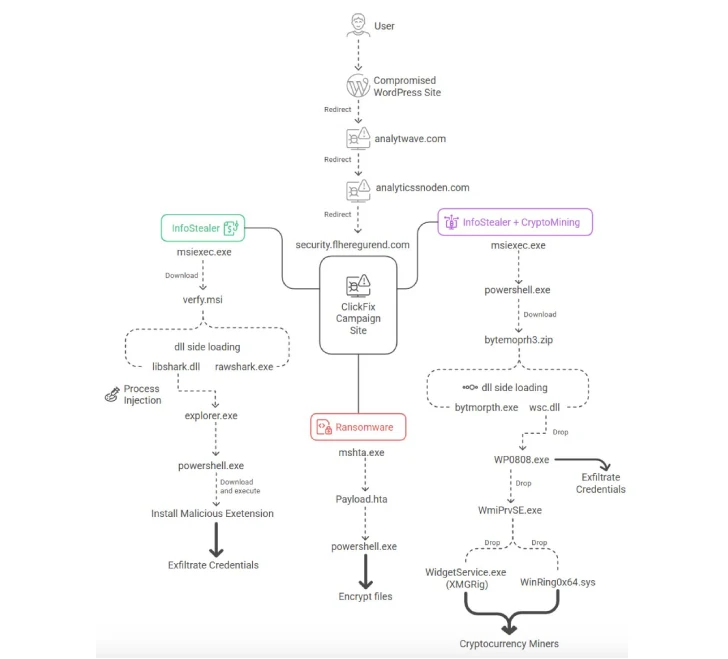

攻撃は、悪意のあるJavaScriptコードが注入された侵害済みのWordPressサイトに、ユーザーが何も知らずにアクセスすることから始まります。このコードがリダイレクトチェーンを開始し、ユーザーを偽のCloudflareまたはGoogleのCAPTCHAページへ誘導します。

そこから、Webページに表示されるClickFixの指示に応じて、攻撃チェーンは2つに分岐します。一つはWindowsの「ファイル名を指定して実行」ダイアログを利用する方法、もう一つはページをHTMLアプリケーション(HTA)として保存し、mshta.exeで実行させる方法です。

Windowsの「ファイル名を指定して実行」ダイアログを通じてトリガーされる実行フローでは、msiexec.exeで起動されるMSIインストーラーや、mshta.exeで実行されるリモートホストのHTAファイルを介して、LummaおよびRhadamanthysの情報窃取型マルウェアが展開されます。一方、保存されたHTAペイロードの実行は、Epsilon Redランサムウェアのインストールにつながります。

ClickFixの誘導を利用して、ユーザーに悪意のあるHTAファイルをダウンロードさせ、Epsilon Redランサムウェアを拡散する手法は、先月CloudSEKによって報告されています。

「侵害されたClickFixページは難読化されたJavaScriptを自動実行し、『navigator.clipboard.writeText』を使ってユーザーのクリップボードに悪意のあるコマンドをユーザーの操作なしでコピーします。ユーザーが知らずに貼り付けて実行することを狙っています」と研究者らは述べています。

これらの攻撃は、ブラウザの開発者ツールによるWebページの調査を防ぐためのアンチデバッガ技術の使用や、正規プロセスを装って悪意のあるコードを実行するDLLサイドローディングにも特徴づけられています。

一部のShadowCaptchaキャンペーンでは、XMRigベースの仮想通貨マイナーが配布されていることが確認されています。バリアントによっては、マルウェア内に設定をハードコーディングするのではなく、PastebinのURLからマイニング設定を取得し、パラメータを随時変更できるようにしています。

マイナーペイロードが展開される場合、攻撃者はカーネルレベルのアクセスを得てCPUレジスタとやり取りし、マイニング効率を向上させる目的で、脆弱なドライバ(「WinRing0x64.sys」)も投下していることが観測されています。

感染したWordPressサイトの大半は、オーストラリア、ブラジル、イタリア、カナダ、コロンビア、イスラエルに所在し、技術、ホスピタリティ、法務/金融、医療、不動産などの業界にまたがっています。

ShadowCaptchaによるリスクを軽減するためには、ユーザーにClickFixキャンペーンへの警戒を促す教育、ネットワークのセグメント化による横展開の防止、WordPressサイトの最新化と多要素認証(MFA)による保護が不可欠です。

「ShadowCaptchaは、ソーシャルエンジニアリング攻撃がいかにして全方位型のサイバー作戦へと進化したかを示しています」と研究者らは述べています。「ユーザーをだましてWindowsの組み込みツールを実行させ、難読化されたスクリプトや脆弱なドライバを重ねることで、攻撃者は秘匿性の高い持続性を獲得し、データ窃取、仮想通貨マイニング、ランサムウェアの間で自在に切り替えることができます。」

この情報公開は、GoDaddyがHelp TDSの進化について詳細を明らかにしたタイミングで行われました。Help TDSは2017年から活動しているトラフィック配信(または誘導)システムで、VexTrio Viperなどの悪質なスキームと関連付けられています。Help TDSはパートナーやアフィリエイトに、WordPressサイトに注入するためのPHPコードテンプレートを提供し、ターゲティング条件に基づいてユーザーを悪意のある宛先へ誘導します。

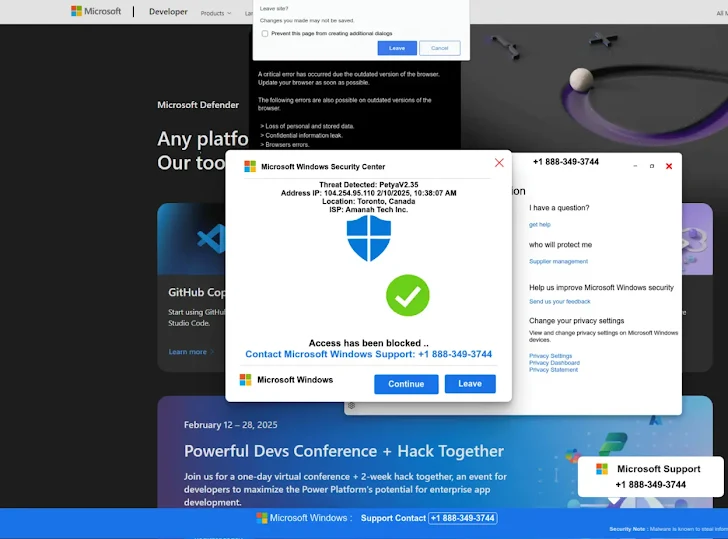

「このオペレーションは、全画面ブラウザ操作や退出防止技術を活用したテクニカルサポート詐欺に特化しており、被害者を偽のMicrosoft Windowsセキュリティ警告ページに閉じ込めます。さらに、デーティング、仮想通貨、懸賞詐欺による収益化も行っています」と、セキュリティ研究者のDenis Sinegubkoが述べています。

近年Help TDSを利用した主なマルウェアキャンペーンには、DollyWay、Balada Injector、DNS TXTリダイレクトなどがあります。詐欺ページは、JavaScriptを使ってブラウザを強制的に全画面モードにし、偽の警告を表示するだけでなく、自動化されたセキュリティスキャナを回避するため、偽のCAPTCHAチャレンジも表示します。

Help TDSの運営者は、2024年末から2025年8月にかけて「woocommerce_inputs」と呼ばれる悪意のあるWordPressプラグインを開発し、リダイレクト機能を実現しました。さらに、認証情報の窃取、地理的フィルタリング、高度な回避技術も着実に追加しています。このプラグインは世界中で1万以上のサイトにインストールされていると推定されています。

この悪意のあるプラグインは、WooCommerceを装ってサイト管理者の検知を逃れます。インストールは、攻撃者が管理者の認証情報を盗み、WordPressサイトを侵害した後にのみ行われます。

「このプラグインは、トラフィックの収益化ツールであると同時に認証情報の窃取メカニズムとして機能し、単純なリダイレクト機能から高度なマルウェア・アズ・ア・サービス(MaaS)へと進化し続けていることを示しています」とGoDaddyは述べています。

「C2インフラ、標準化されたPHPインジェクションテンプレート、フル機能の悪意あるWordPressプラグインなど、すぐに使えるソリューションを提供することで、Help TDSは侵害したWebサイトを収益化しようとするサイバー犯罪者の参入障壁を下げています。」

翻訳元: https://thehackernews.com/2025/08/shadowcaptcha-exploits-wordpress-sites.html