2025年8月26日Ravie Lakshmanan

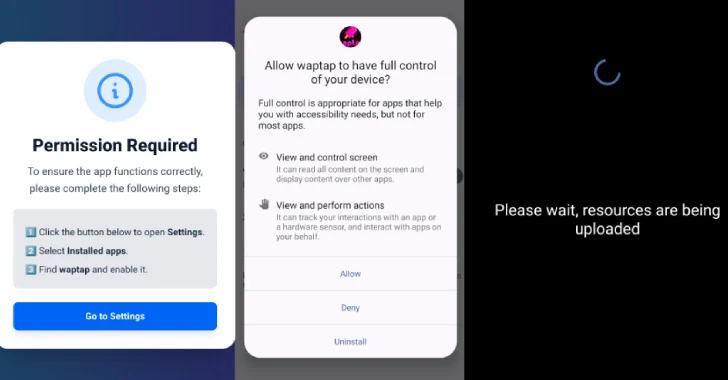

サイバーセキュリティ研究者は、恐喝メッセージを表示するランサムウェア風のオーバーレイスクリーンを備えた、HOOKと呼ばれるAndroidバンキング型トロイの木馬の新たな亜種を発見しました。

「最新バージョンの顕著な特徴は、被害者に身代金の支払いを強要することを目的とした、全画面のランサムウェアオーバーレイを展開できる点です」とZimperium zLabsの研究者Vishnu Pratapagiriは述べています。「このオーバーレイは、’*WARNING*’という警告メッセージとともに、ウォレットアドレスや金額を表示しますが、これらはコマンド&コントロールサーバーから動的に取得されます。」

モバイルセキュリティ企業によると、このオーバーレイはC2サーバーから「ransome」というコマンドが発行されるとリモートで起動されます。攻撃者は「delete_ransome」コマンドを送信することで、このオーバーレイを解除できます。

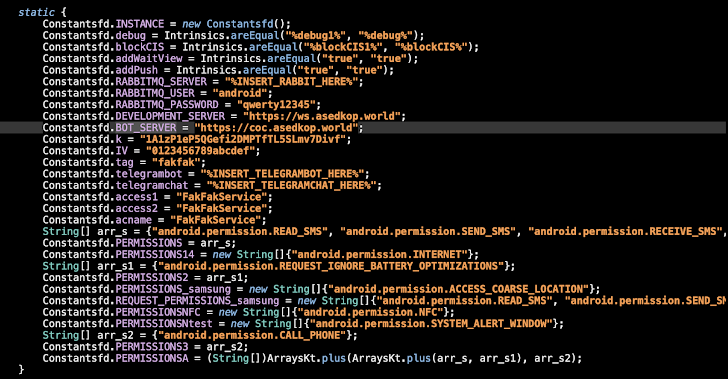

HOOKは、ERMACバンキング型トロイの木馬の派生型と見られており、偶然にもそのソースコードがインターネット上の公開ディレクトリに流出しています。

他のAndroid向けバンキングマルウェアと同様に、金融アプリの上に偽のオーバーレイスクリーンを表示してユーザーの認証情報を盗み、Androidのアクセシビリティサービスを悪用して不正行為を自動化したり、デバイスをリモートで乗っ取ったりすることが可能です。

その他の注目すべき機能としては、指定した電話番号へのSMS送信、被害者の画面のストリーミング、フロントカメラを使った写真撮影、暗号通貨ウォレットに関連するクッキーやリカバリーフレーズの窃取などがあります。

Zimperiumによると、最新バージョンは大きな進化を遂げており、107種類のリモートコマンドをサポートし、そのうち38種類が新たに追加されています。これには、ユーザーのジェスチャーを取得するための透明なオーバーレイの表示、被害者に機密データを入力させるための偽NFCオーバーレイ、ロック画面のPINやパターンを収集するための偽のプロンプトなどが含まれます。

新たに追加されたコマンドの一覧は以下の通りです。

- takenfc:全画面WebViewオーバーレイを使用して偽のNFCスキャン画面を表示し、カード情報を読み取る

- unlock_pin:偽のデバイスロック解除画面を表示してロックパターンやPINコードを収集し、不正アクセスを得る

- takencard:Google Payのインターフェースを模倣した偽のオーバーレイを表示し、クレジットカード情報を収集する

- start_record_gesture:透明な全画面オーバーレイを表示してユーザーのジェスチャーを記録する

HOOKは大規模に拡散されていると考えられており、フィッシングサイトや偽のGitHubリポジトリを利用して悪意のあるAPKファイルをホスト・配布しています。GitHub経由で配布されている他のAndroidマルウェアファミリーにはERMACやBrokewellなどがあり、脅威アクターの間で広く採用されていることが示唆されます。

「HOOKの進化は、バンキング型トロイの木馬がスパイウェアやランサムウェアの手法と急速に融合し、脅威のカテゴリが曖昧になっていることを示しています」とZimperiumは指摘します。「機能の継続的な拡張と広範な配布により、これらのファミリーは金融機関、企業、エンドユーザーすべてにとって増大するリスクとなっています。」

Anatsaは進化を続ける#

この発表は、ZscalerのThreatLabsがAnatsaバンキング型トロイの木馬のアップデート版について詳細を明らかにしたタイミングで行われました。Anatsaは、従来の650件から拡大し、ドイツや韓国を含む世界中の831以上の銀行・暗号通貨サービスを標的としています。

問題となっているアプリの1つは、ファイルマネージャーアプリ(パッケージ名:”com.synexa.fileops.fileedge_organizerviewer”)を装い、Anatsaを配布するドロッパーとして機能しています。リモートDalvik Executable(DEX)ペイロードの動的コード読み込みを、トロイの木馬の直接インストールに置き換えるだけでなく、マルウェアは破損したアーカイブを利用して、実行時に展開されるDEXペイロードを隠蔽します。

Anatsaはまた、Androidのアクセシビリティサービスの権限を要求し、その後これを悪用して自らに追加権限を付与し、SMSの送受信や他のアプリ上へのオーバーレイウィンドウ表示を可能にします。

全体として、同社はGoogle PlayストアでAnatsa、Joker、Harlyなどのさまざまなアドウェア、マスクウェア、マルウェアファミリーに属する77の悪意あるアプリを特定し、1,900万回以上インストールされていると述べています。マスクウェアとは、正規のアプリやゲームを装ってアプリストアに掲載されるものの、難読化、動的コード読み込み、または隠蔽技術を用いて悪意のある内容を隠すアプリのカテゴリを指します。

Harlyは、2022年にKasperskyによって初めて検出されたJokerの亜種です。今年3月には、Human SecurityがGoogle PlayストアにホストされていたHarlyを含む95の悪意あるアプリを発見したと発表しました。

「Anatsaは、検出回避のためのアンチ解析技術を取り入れるなど、進化と改良を続けています」とセキュリティ研究者のHimanshu Sharmaは述べています。「このマルウェアは、標的とする金融アプリケーションも150以上新たに追加しています。」

翻訳元: https://thehackernews.com/2025/08/hook-android-trojan-adds-ransomware.html