まだテキストや認証アプリでログインコードを受け取っていますか?あなた一人ではありません――そしてそれが大きな問題です。かつては賢いセキュリティ層だと感じていたものが、今や攻撃者があなたのアカウントにアクセスする最も簡単な方法の一つになっています。

最初はMFAにSMSを使うように言われました。その後、「MFAにSMSを使わず、認証アプリを使いましょう」と言われました。

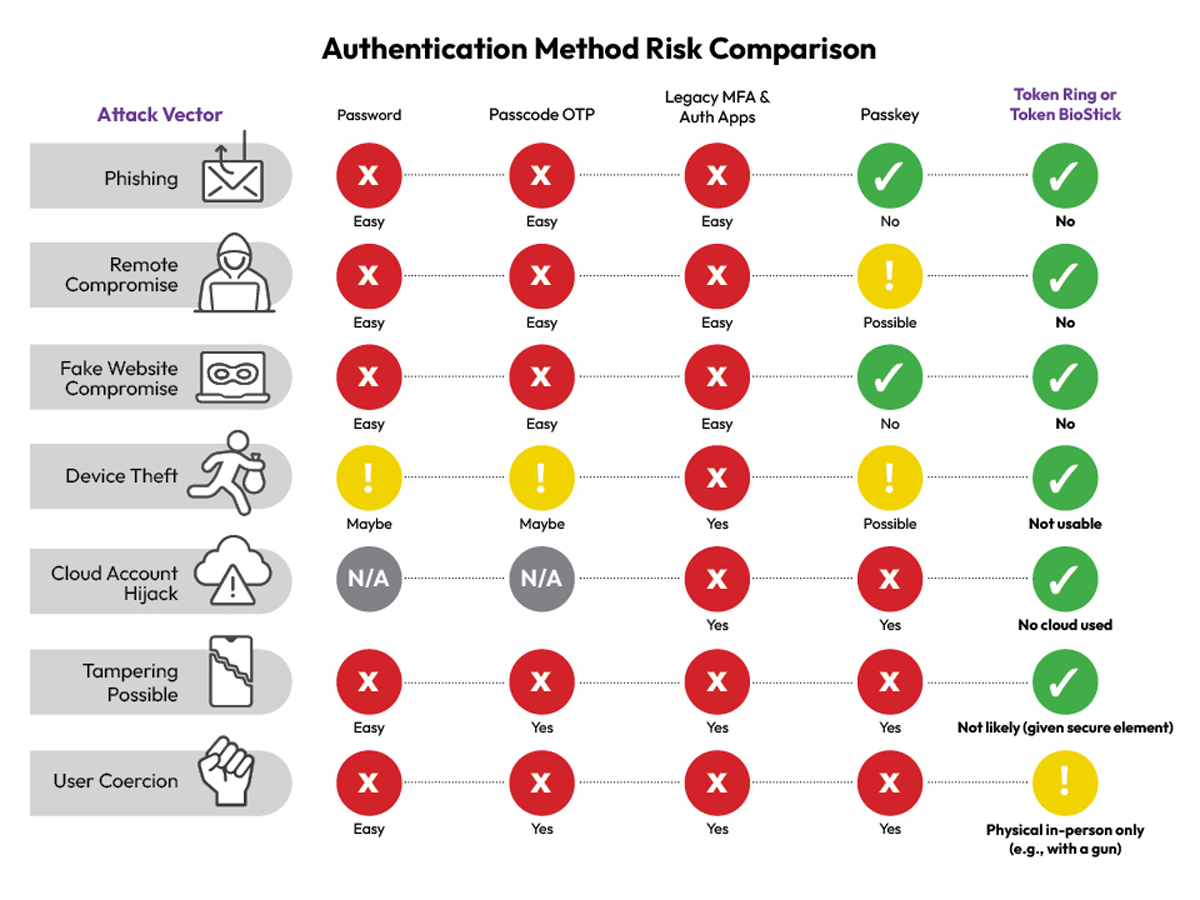

それは一歩前進のように思えるかもしれませんが、根本的な欠陥は残っています。認証アプリはSMSに比べてメッセージの傍受を回避できるものの、今や毎日のようにフィッシングされており、多くの場合、時間ベースのコードに依存しているため、これもフィッシングやリレー、あるいはデバイスが侵害された場合には傍受される可能性があります。

根本的な問題は変わりません:このシステムは、それが正規のサイトで使われているのか、完璧に偽装されたサイトで使われているのかを全く識別できません。つまり、違うシステムではありますが、安全なものではなく、同じ問題の壊れたバージョンに過ぎません。

証拠が欲しいですか?最近の大規模な情報漏洩(Aflac、Erie Insurance、Philadelphia Insurance Companiesなど)で、これがいかに簡単かが明らかになりました。

いくつかはITヘルプデスクへのMFAバイパスやリセットの依頼でした。しかし、今や最も多いのはフィッシングやなりすましの手口です。

フィッシングメールが届きます。ユーザーがクリックします。偽サイトはピクセル単位で本物そっくり。ユーザーはユーザー名とパスワードを入力し、認証アプリで本人確認をします。完了。攻撃者が侵入します。

認証アプリは「誰が」要求しているのか、「どこから」リクエストが来ているのかを確認しないため――あなた自身が攻撃経路となるのです。

誰も声を大にして言いたがらない事実:認証アプリやSMSコードはリアルタイムでフィッシングされる可能性があります。これらはユーザーに偽りの安心感を与えるだけで、今日最も一般的な脅威――偽サイトとソーシャルエンジニアリングの組み合わせ――に対してほとんど、あるいは全く実質的な防御力を持ちません。

AmazonやGoogleのような大手プラットフォームでさえ、最近の調査によれば、第三者のSMS配信業者――中には監視活動と関係のある業者も――を利用しています。これらの仲介業者はすでにセキュリティ侵害と関連付けられています。米国サイバーセキュリティ・インフラストラクチャ庁(CISA)でさえ、率直な警告を出しています:「SMSを第二要素として使用しないでください。」

では、パスキーが解決策だと思うかもしれません――確かに一歩前進ですが、今やこれも簡単に侵害されます。パスキーはログイン認証情報をウェブサイトに暗号的に紐付け、人為的ミスを減らします。しかし、完全ではありません。パスキーは多くの場合、クラウドアカウントを通じて保存・同期されます。

もし誰かがあなたのAppleやGoogleアカウントを乗っ取れば、保存しているすべてのパスキーにアクセスできます。スマホが盗まれたり侵害された場合も同じリスクです。また、マルウェアやユーザーへの強要によって、攻撃者に完全なアクセスを許す承認がされてしまうこともあります。

では、本当の解決策は何でしょう?コードやクラウド同期という幻想を超える時です。ここで登場するのが、Token Ring と Token BioStick――弱点を完全に排除するために設計されたバイオメトリクス認証ハードウェアです。

これが機能する理由です:

- クラウドを使わない。

- 共有シークレットなし。

- ユーザーの判断に依存しない。

- コード入力不要。

Token RingとToken BioStickは、あなたの認証情報を改ざん防止のセキュアエレメント内に保存します。あなたの指紋が一致し、物理的に存在し、アクセスを要求しているドメインが暗号的に検証された場合のみ認証します。

たとえ攻撃者がデバイスを盗んでも、あなたの指紋がなければ無意味です。たとえ偽サイトに誘導されても、デバイスは起動すらせず、認証もされません――なぜならデバイスがログイン端末の近くにある必要があり、たとえそれを突破されても、暗号ハンドシェイクが自動的に失敗するからです。

フィッシングされることはありません。遠隔でハイジャックされることもありません。信頼という要素を排除します。これが、セキュアなハードウェアで正しく実装されたバイオメトリクスFIDO2の力です。妥協はありません。

結論:あなたのMFAが偽サイトで騙されるなら、それはすでに時代遅れです。

SMSは終わりました。認証アプリはレガシーです。パスキーは進歩ですが、欠陥があります。

Token Ring と Token BioStick はゴールドスタンダードです。フィッシング耐性。改ざん防止。生体認証による紐付け。近接必須。

攻撃者はあなたのMFAや認証アプリを狙っています――それはいつかの問題であり、もしではありません。そして他のあらゆる方法は?今や失敗します。

アップグレードの時です。次のニュースの主役になる前に。

スポンサー:Tokenによる執筆。