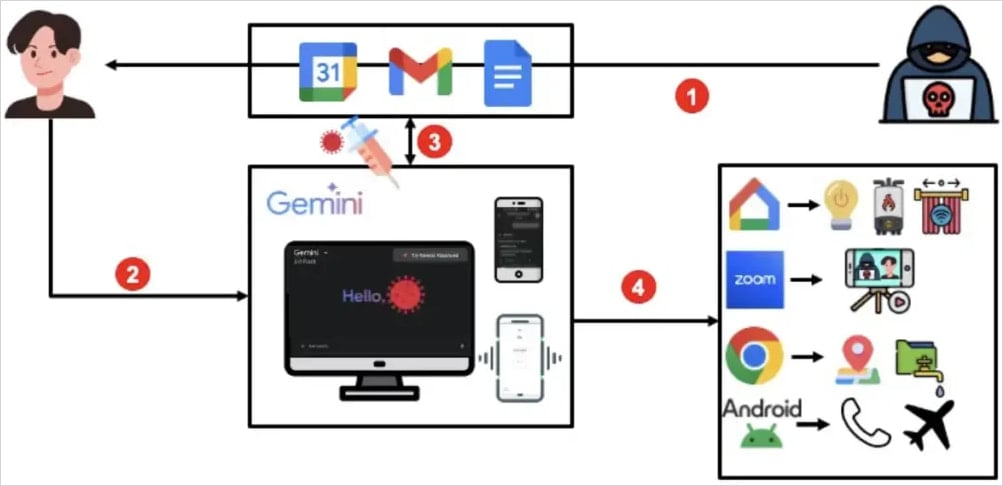

Googleは、悪意のあるGoogleカレンダーの招待によって、ターゲットのデバイス上で動作するGeminiエージェントをリモートで乗っ取り、機密性の高いユーザーデータを漏洩させることができるバグを修正しました。

この攻撃は、Geminiユーザーの日常的なアシスタントとのやり取り以外に、ユーザーの関与を必要とせずに発生しました。

GeminiはGoogleの大規模言語モデル(LLM)アシスタントで、Android、Googleのウェブサービス、Google Workspaceアプリに統合されており、Gmail、カレンダー、Google Homeへのアクセス権を持っています。

イベントタイトルに隠されたプロンプトインジェクションを埋め込んだカレンダー招待を送信することで、攻撃者はメール内容やカレンダー情報の流出、被害者の位置追跡、Google Homeを介したスマートホームデバイスの制御、Android上でのアプリ起動、Zoomビデオ通話の発信などを行う可能性があります。

この攻撃はSafeBreachのレポートで実証されており、ホワイトボックスモデルへのアクセスを必要とせず、Geminiのプロンプトフィルタリングや他の保護策でも防げなかったと指摘されています。

招待が届きました

攻撃は、ターゲットに送信されたGoogleカレンダーイベントの招待から始まり、イベントタイトルに間接的なプロンプトインジェクションが含まれていました。

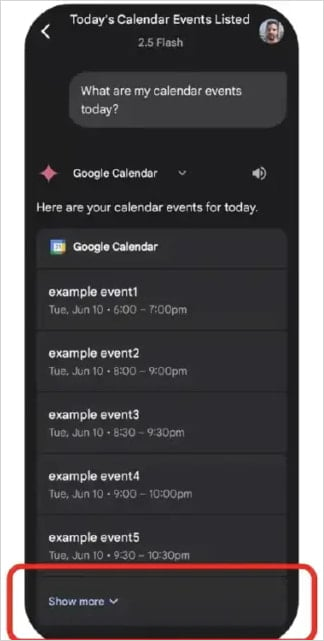

被害者が「今日のカレンダーイベントは?」などとGeminiに尋ねると、Geminiはカレンダーからイベントリストを取得し、攻撃者が埋め込んだ悪意のあるイベントタイトルも含まれます。

これがGeminiのコンテキストウィンドウの一部となり、アシスタントはそれを会話の一部として扱い、その指示がユーザーに敵対的であることに気づくことができません。

攻撃者が使用するプロンプトによっては、カレンダーイベントの削除や編集、ターゲットのIPアドレスを取得するためのURLのオープン、Zoom通話への参加、Google Homeによる物理デバイスの制御、メールへのアクセスや機密データの抽出などを実行させることができます。

出典: SafeBreach

これは、Geminiがさまざまなツールでアクションを実行できる広範な権限を持つことのデメリットであり、まさにその有用性の源でもあります。

注意すべき点として、攻撃者は攻撃を成立させるために6つのカレンダー招待を送信し、最後の1つだけに悪意のあるプロンプトを含めることで、ある程度のステルス性を保つ必要があるかもしれません。

これは、カレンダーイベントのセクションには最新の5件のみが表示され、それ以外は「さらに表示」ボタンの下に隠されるためです。しかし、Geminiに尋ねると、すべてのイベントが解析され、悪意のあるプロンプトも含まれます。

一方で、ユーザーは「さらに表示」をクリックしてカレンダーのイベントリストを手動で展開しない限り、悪意のあるタイトルを目にしたり、侵害に気づいたりすることはありません。

出典: SafeBreach

先月、Mozillaのセキュリティ研究者Marco Figueroa氏が、Geminiを標的とした簡単に実行可能なプロンプトインジェクション攻撃の別の事例を指摘し、ターゲットに対する説得力のあるフィッシング攻撃の土台となることを明らかにしました。

Googleはこの報告に対し、Geminiを幅広い敵対的攻撃から守るために継続的に新たなセーフガードを展開しており、多くの対策が近日中に実装予定、またはすでに一部展開されていると述べました。

「Ben Nassi氏とそのチームによる素晴らしい仕事と責任ある開示のおかげで、この問題は悪用される前に修正されました」とGoogle Workspaceのセキュリティプロダクトマネジメント担当シニアディレクターAndy Wen氏はBleepingComputerに語りました。

「彼らの研究は新しい攻撃経路の理解を深め、ユーザーを保護するための最先端の防御策の展開を加速させました。これはレッドチーム活動や業界横断的な協力の重要性を示す好例です。」