インターネットに公開されている29,000台以上のExchangeサーバーが、攻撃者がMicrosoftクラウド環境内で横移動し、最終的にドメイン全体の侵害につながる可能性のある重大な脆弱性に対して未対応のままとなっています。

このセキュリティ脆弱性(CVE-2025-53786として追跡)は、攻撃者がオンプレミスのExchangeサーバーで管理者権限を取得した場合に、組織の接続されたクラウド環境内で信頼されたトークンやAPIコールを偽造・操作することで権限を昇格できるものです。これにより、容易に検出できる痕跡を残さず、悪用の検知が困難になります。

CVE-2025-53786は、Exchange Server 2016、Exchange Server 2019、そして従来の永続ライセンスモデルに代わりサブスクリプションベースとなったMicrosoft Exchange Server Subscription Editionのハイブリッド構成に影響します。

この脆弱性は、Microsoftが2025年4月にガイダンスとExchangeサーバー用のホットフィックスをリリースした後に公開されました。これは、オンプレミスのExchange ServerとExchange Onlineで以前使用されていた安全でない共有IDを置き換える、専用のハイブリッドアプリを用いた新しいアーキテクチャをサポートするSecure Future Initiativeの一環です。

レドモンド(Microsoft)は現時点で攻撃に悪用された証拠は発見していませんが、安定して悪用可能なエクスプロイトコードが開発される可能性があると考え、「Exploitation More Likely(悪用の可能性高)」とタグ付けしています。これにより攻撃者にとって魅力的な標的となります。

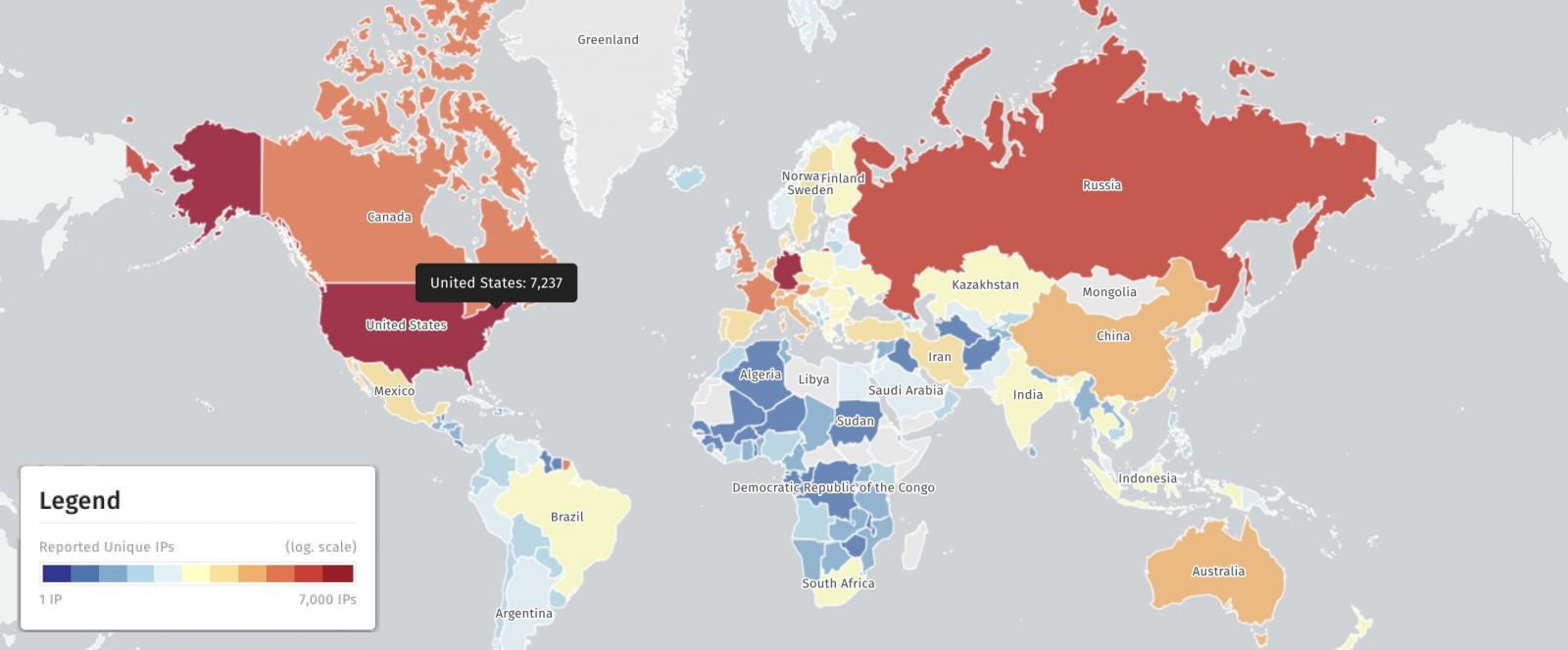

セキュリティ脅威監視プラットフォームShadowserverのスキャンによると、29,000台以上のExchangeサーバーが依然としてCVE-2025-53786の潜在的な攻撃に対して未対応のままです。

8月10日に検出された29,098台の未対応サーバーのうち、7,200以上のIPアドレスがアメリカ、6,700以上がドイツ、2,500以上がロシアで発見されました。

連邦機関に週末中の対策が命じられる

Microsoftが脆弱性を公表した翌日、CISAは緊急指令25-02を発令し、国土安全保障省、財務省、エネルギー省を含む全ての連邦行政機関(FCEB)に対し、この重大なMicrosoft Exchangeの脆弱性を月曜日午前9時(米東部時間)までに対策するよう命じました。

連邦機関は、まずMicrosoftのHealth Checkerスクリプトを使ってExchange環境のインベントリを作成し、2025年4月のホットフィックスでサポートされなくなったインターネット公開サーバー(サポート終了(EOL)やサービス終了バージョンのExchange Serverなど)をネットから切断する必要があります。

残りのすべてのサーバーは、最新の累積アップデート(Exchange 2019はCU14またはCU15、Exchange 2016はCU23)に更新し、Microsoftの4月のホットフィックスを適用しなければなりません。

木曜日に発表された別の勧告で、米国サイバーセキュリティ庁は、CVE-2025-53786への対策を怠ると「ハイブリッドクラウドおよびオンプレミスのドメイン全体の侵害」につながる可能性があると警告しました。

非政府組織は緊急指令25-02の下で対応を義務付けられてはいませんが、CISAはすべての組織に同様の対策を講じてシステムを潜在的な攻撃から守るよう強く促しています。

「このMicrosoft Exchangeの脆弱性に関連するリスクは、この環境を利用するすべての組織・業界に及びます」とCISAの代理ディレクター、Madhu Gottumukkala氏は述べています。

「連邦機関には義務付けられていますが、すべての組織がこの緊急指令の対策を採用することを強く推奨します。」