研究者たちは、CVE-2025-8088として追跡されている最近のWinRARのパストラバーサル脆弱性が、ロシアの「RomCom」ハッキンググループによるゼロデイ攻撃でどのように悪意のあるマルウェアペイロードを配布するために悪用されたかを詳述したレポートを公開しました。

RomCom(別名 Storm-0978および Tropical Scorpius)は、ゼロデイ脆弱性の悪用の経歴を持つロシアのサイバースパイ活動グループであり、Firefox(CVE-2024-9680、CVE-2024-49039)やMicrosoft Office(CVE-2023-36884)などでの悪用も含まれます。

ESETは、2025年7月18日にRomComがWinRARの未公開パストラバーサルゼロデイ脆弱性を悪用していることを発見し、人気アーカイブツールの開発チームに通知しました。

「このエクスプロイトの分析により、CVE-2025-8088として割り当てられた脆弱性が発見されました。これは、代替データストリームの利用によって可能となるパストラバーサル脆弱性です。即時通知後、WinRARは2025年7月30日に修正版をリリースしました」と、ESETが本日公開した新しいレポートで説明しています。

WinRARは、CVE-2025-8088として識別されたこの脆弱性の修正を2025年7月30日にバージョン7.13でリリースしました。しかし、付随するアドバイザリには積極的な悪用についての記載はありませんでした。

ESETは、先週末にBleepingComputerに悪意ある活動を確認し、特別に細工されたアーカイブをユーザーが開くと、危険な実行ファイルが自動実行パスに抽出されると考えられています。

この脆弱性は、1か月前に公開されたCVE-2025-6218として追跡されている、別のWinRARのパストラバーサル脆弱性と類似していました。

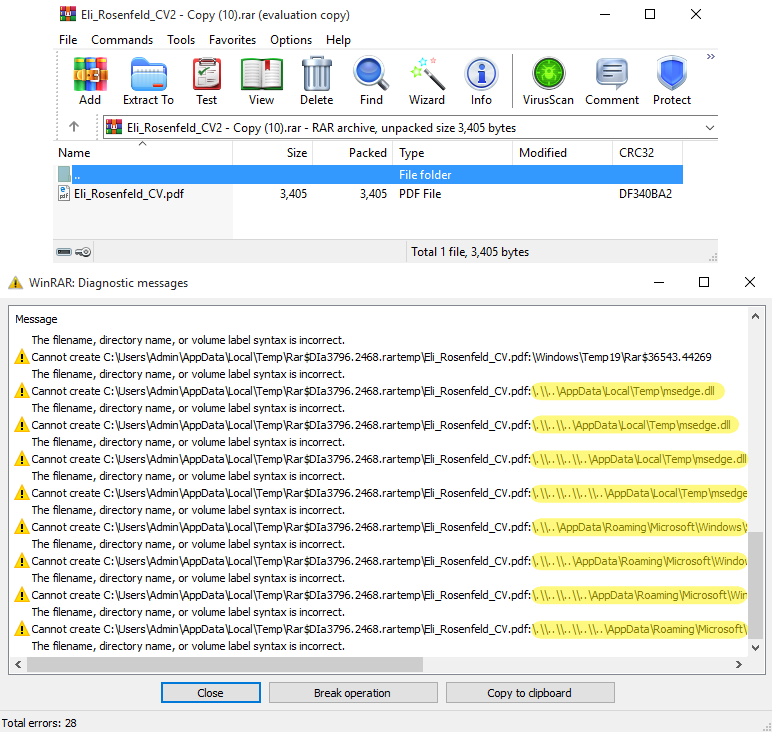

ESETのレポートによれば、悪意のあるRARアーカイブには多数の隠されたADS(代替データストリーム)ペイロードが含まれており、悪意のあるDLLやWindowsショートカットを隠すために使用され、ターゲットがアーカイブを開くと攻撃者が指定したフォルダに抽出されます。

多くのADSエントリは無効なパスを指しており、ESETはこれがWinRARの警告を無害に見せかけるために意図的に追加されており、ファイルリストの奥深くにある悪意のあるDLL、EXE、LNKファイルのパスを隠すためだと考えています。

出典:ESET

実行ファイルは%TEMP%または%LOCALAPPDATA%ディレクトリに配置され、Windowsショートカット(LNKファイル)はWindowsのスタートアップディレクトリにドロップされるため、次回ログイン時に実行されます。

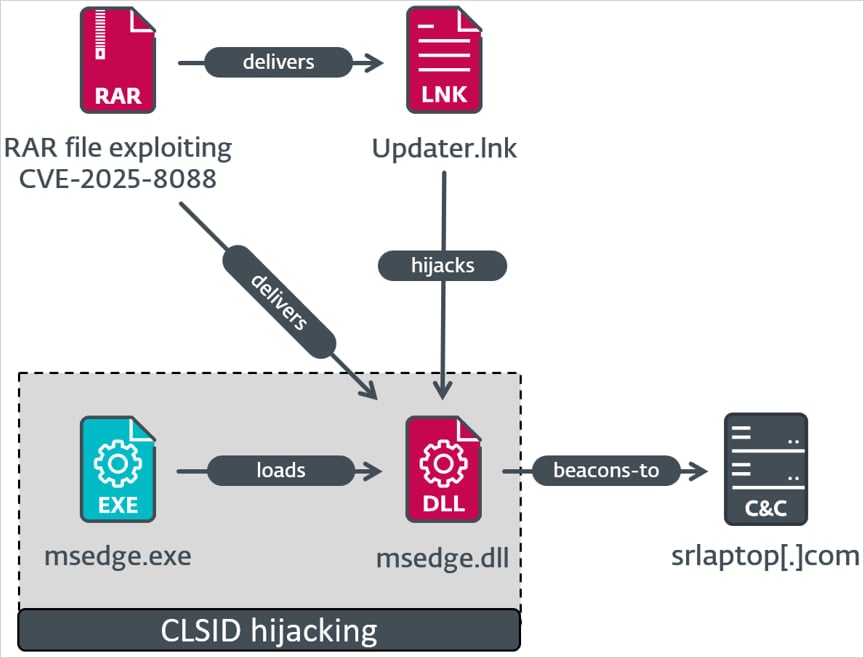

ESETは、いずれも既知のRomComマルウェアファミリーを配布する3つの異なる攻撃チェーンを記録しました:

- Mythic Agent – Updater.lnkがmsedge.dllをCOMハイジャック用のレジストリ位置に追加し、AESシェルコードを復号して、システムのドメインがハードコードされた値と一致する場合のみ実行します。このシェルコードはMythicエージェントを起動し、C2通信、コマンド実行、ペイロード配信を可能にします。

- SnipBot – Display Settings.lnkがApbxHelper.exe(無効な証明書を持つ改変PuTTY CAC)を実行します。直近で69件以上のドキュメントが開かれているかを確認し、その後シェルコードを復号して攻撃者サーバーから追加ペイロードをダウンロードします。

- MeltingClaw – Settings.lnkがComplaint.exe(RustyClaw)を起動し、MeltingClaw DLLをダウンロードして攻撃者のインフラからさらに悪意のあるモジュールを取得・実行します。

出典:ESET

ロシアのサイバーセキュリティ企業Bi.Zoneも、CVE-2025-8088およびCVE-2025-6218を活用した「Paper Werewolf」と呼ばれる別の活動クラスターを観測したと報告しています。

ESETは、最新のRomCom攻撃に関する完全な侵害指標(IoC)をGitHubリポジトリで公開しました。

Microsoftは2023年にWindowsにRARのネイティブサポートを追加しましたが、この機能は新しいリリースのみ利用可能であり、WinRARに組み込まれている機能ほど充実していません。

そのため、多くのパワーユーザーや組織はアーカイブ管理にWinRARを引き続き利用しており、これがハッカーにとって格好の標的となっています。

RarLabはBleepingComputerに対し、CVE-2025-8088の悪用の詳細については把握しておらず、ユーザーからの報告も受けていないと述べ、ESETからはパッチ開発に必要な技術情報のみが共有されたとしています。

WinRARには自動アップデート機能がないため、ユーザーはこちらから最新版を手動でダウンロード・インストールする必要があります。