800台以上のN-able N-centralサーバーが、先週積極的に悪用されているとされた2つの重大なセキュリティ脆弱性に対して未修正のままとなっています。

N-centralは、多くのマネージドサービスプロバイダー(MSP)やIT部門が、ネットワークやデバイスを集中管理型のWebコンソールから監視・管理するために利用している人気のプラットフォームです。

CVE-2025-8875およびCVE-2025-8876として追跡されているこれら2つの脆弱性は、認証済みの攻撃者がユーザー入力の不適切なサニタイズによりコマンドを注入できること、また安全でないデシリアライズの弱点を悪用して未修正のデバイス上でコマンドを実行できることをそれぞれ可能にします。

N-ableはN-central 2025.3.1でこれらの脆弱性にパッチを適用し、木曜日にBleepingComputerへ、これらのセキュリティバグが現在積極的に悪用されていることを伝え、管理者に対してバグの詳細情報が公開される前にサーバーを保護するよう強く促しました。

「当社のセキュリティ調査では、オンプレミス環境のごく一部でこの種の悪用の証拠が確認されています。N-ableがホストするクラウド環境での悪用の証拠は確認されていません」とN-ableはBleepingComputerに語りました。

「オンプレミスのN-centralを2025.3.1にアップグレードする必要があります。(CVEの詳細は、当社のセキュリティ方針に従い、リリースから3週間後に公開されます)」と、N-ableは水曜日のアドバイザリで付け加えています。

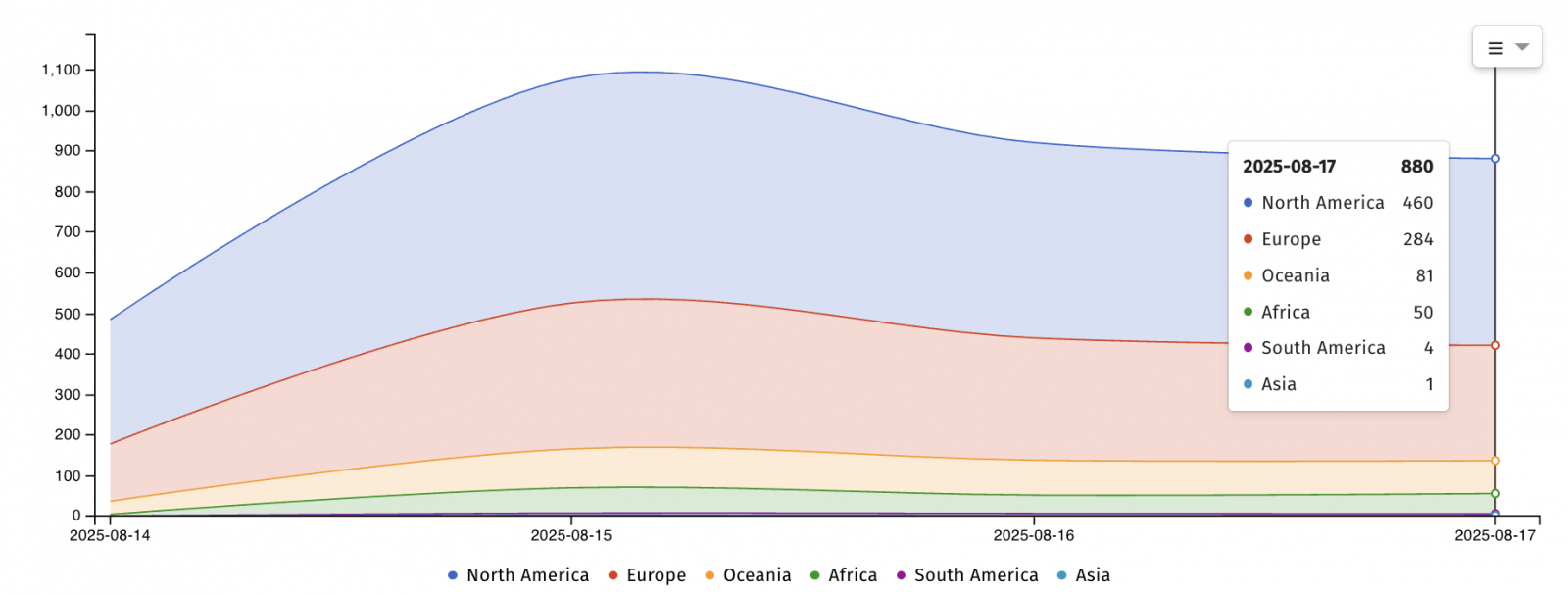

金曜日、インターネットセキュリティ非営利団体のShadowserver Foundationは、2つの脆弱性を悪用する攻撃に対して依然として脆弱なN-centralサーバーが880台存在することを追跡しており、その大半がアメリカ、カナダ、オランダに位置しています。

「これらの結果はユニークIPの数を合計することで算出されていますが、『ユニーク』IPが複数回カウントされている可能性があります。いかなる数値も正確というよりは参考値として扱うべきです」とShadowserverは述べています。

合計で、現在約2,000台のN-centralインスタンスがオンライン上に公開されていると、Shodanの検索によって報告されています。

連邦機関に1週間以内の対策を命令

CISAもまた、これらの脆弱性を自身の既知の悪用脆弱性カタログに追加し、N-ableがこれらの脆弱性が実際に悪用されていることを確認する前日にゼロデイ攻撃で悪用されているとタグ付けしました。

米国サイバーセキュリティ庁(CISA)は、国土安全保障省、財務省、エネルギー省を含む連邦民間行政機関(FCEB)全体に対し、2021年11月の拘束力のある運用指令(BOD)22-01に基づき、8月20日までに1週間以内にシステムを修正するよう命じました。

非政府組織は対応を義務付けられていませんが、BOD 22-01は主に米国連邦機関を対象としているため、CISAは全てのネットワーク防御担当者に対し、進行中の攻撃からシステムを保護するよう促しています。

「ベンダーの指示に従い緩和策を適用し、クラウドサービスに関しては該当するBOD 22-01のガイダンスに従うか、緩和策が利用できない場合は製品の使用を中止してください」とCISAは述べています。

「この種の脆弱性は悪意あるサイバー攻撃者による攻撃経路として頻繁に利用されており、連邦機関全体に重大なリスクをもたらします。」